Microsoft verhoogt impact van kritieke Entra ID-kwetsbaarheid naar 10.0

Microsoft heeft de impact van een kritieke kwetsbaarheid in Entra ID verhoogd naar de maximale score van 10.0. Via het beveiligingslek, gevonden door de Nederlandse beveiligingsonderzoeker Dirk-jan Mollema, was het mogelijk om bijna alle Entra ID-omgevingen te compromitteren. Microsoft kwam op 17 juli met een beveiligingsupdate voor het lek, aangeduid als CVE-2025-55241. Gisteren besloot het techbedrijf de impact van de kwetsbaarheid te verhogen van 9.0 naar 10.0, de maximale score.

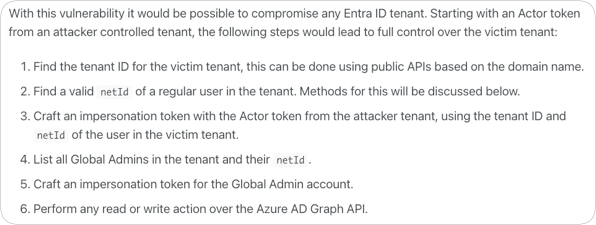

Microsoft Entra ID, eerder nog bekend als Azure Active Directory, is een in de cloud draaiende directory and identity management service van Microsoft. Organisaties gebruiken het om hun gebruikers toegang tot Microsoft services te geven. De kwetsbaarheid die Mollema in Entra ID ontdekte bestaat uit twee onderdelen. Het eerste probleem betrof ongedocumenteerde impersonation tokens genaamd "Actor Tokens". Microsoft gebruikt deze tokens in de eigen backend voor service-to-service (S2S) communicatie. Het tweede probleem was dat de (legacy) Azure AD Graph API niet goed de oorspronkelijke Entra ID-omgeving valideerde, waardoor het mogelijk was om met deze tokens toegang tot andere omgevingen te krijgen.

"Wat dit inhoudt is dat met een token dat ik in mijn lab-omgeving opvroeg, ik als elke willekeurige gebruiker kon inloggen, waaronder Global Admins, bij elke andere omgeving", aldus Mollema. De onderzoeker stelt op X dat hij al bijna zeven jaar onderzoek doet naar Microsofts cloud en dit de meest impactvolle kwetsbaarheid is die hij naar verwachting ooit zal vinden.

Diensten die Entra ID voor authenticatie gebruiken, zoals SharePoint Online of Exchange Online, konden vervolgens volledig worden gecompromitteerd. Ook zou het mogelijk zijn om volledige toegang te krijgen tot resources die in Azure worden gehost. Mollema rapporteerde het probleem op 14 juli aan Microsoft, dat op 17 juli met een oplossing kwam. Het techbedrijf benadrukt dat klanten geen actie hoeven te ondernemen. Op 6 augustus rolde Microsoft verdere mitigaties uit. Het techbedrijf maakte op 4 september het bestaan van de kwetsbaarheid bekend.

Op 17 september publiceerde Mollema de details van het probleem. Een dag later stelde Microsoft dat het de complexiteit van de aanval verkeerde had ingeschaald. In plaats van hoog is die aangepast naar laag. Via het Common Vulnerability Scoring System (CVSS) wordt de impact van kwetsbaarheden berekend. In het geval van het Entra ID-lek zorgde de aanpassing ervoor dat de oorspronkelijke impactscore van 9.0 werd veranderd naar de maximale score van 10.0.

Recent nog een hele discussie gevoerd over hoe slecht het allemaal geregeld is en welke risico's men loopt en nog zo eigenwijs om het niet te geloven al kun je dat aantonen en prijstechnisch op termijn niet uitmaakt.

Microsoft probeert iedereen met hun strategie in hun Cloud te krijgen nou, succes ermee, voor mij en mijn klanten geen Cloud oplossing en als de klant erop staat dan is het gewoon exit klant.

Die verkopers met hun mooie praatjes gaan het maar zelf implementeren en onderhouden.

Recent nog een hele discussie gevoerd over hoe slecht het allemaal geregeld is en welke risico's men loopt en nog zo eigenwijs om het niet te geloven al kun je dat aantonen en prijstechnisch op termijn niet uitmaakt.

Microsoft probeert iedereen met hun strategie in hun Cloud te krijgen nou, succes ermee, voor mij en mijn klanten geen Cloud oplossing en als de klant erop staat dan is het gewoon exit klant.

Die verkopers met hun mooie praatjes gaan het maar zelf implementeren en onderhouden.

Denk je dat je onpremise spulletjes niet vrij van problemen zijn? Veiligheid lekken zijn overal en zullen er altijd blijven. Feit is wel dat het Microsoft er echt alles aan gelegen is om kwetsbaarheden in hun cloud omgeving zo snel mogelijk te dichten. Is dit ook met je onpremise software het geval? Ik zou er niet blind op vertrouwen en daar komt nog bij dat jij zelf moet patchen. Installeer jij iedere update direct nadat deze beschikbaar komt of wacht je misschien 2 dagen om anderen de hete kolen uit het vuur te laten halen?

Het is allemaal niet zo zwart wit en cloud is niet de heilige graal, maar ook niet de "hel" die sommigen eraan toebedelen.

Ik onderzoek vaak dit soort cases en in dit geval juist omdat het cloud is wordt een lek direct op schaal aangepakt ipv wachten tot een engineer tijd heeft om een patch uit te rollen.

Het is net wat je voorkeur is. Weten dat er wat aan de hand is of struisvogel spelen.

Recent nog een hele discussie gevoerd over hoe slecht het allemaal geregeld is en welke risico's men loopt en nog zo eigenwijs om het niet te geloven al kun je dat aantonen en prijstechnisch op termijn niet uitmaakt.

Microsoft probeert iedereen met hun strategie in hun Cloud te krijgen nou, succes ermee, voor mij en mijn klanten geen Cloud oplossing en als de klant erop staat dan is het gewoon exit klant.

Die verkopers met hun mooie praatjes gaan het maar zelf implementeren en onderhouden.

Ja, want een lokale omgeving met misschien 1 firewall, end endpoint security gaat alle dreigingen tegen houden i.p.v. Cloud hosting bedrijven die 24/7 op elke detectie zitten, een gigantisch netwerk hebben met allemaal signalen om dreigingen te herkennen. en weliswaar developers die de software patch direct kunnen schrijven.

Heel leuk het gehobbie on-prem, maar je bent altijd afhankelijk van uitgebrachte patches, en 9/10x is de applicatie ook nog eens voorzien van ouderwetse authenticatie.

Anoniem, wanneer jij een beter alternatief hebt gevonden voor Entra IDs Conditional Access dan kon je per direct met pensioen.

Nee dankje. Laat MS de software en de security maar hosten, dan ga ik mijn klanten wel bedienen, ipv 80 uur bezig te zijn met patchen van alle klant omgevingen.

Ik loop al heel veel jaren mee en mij maak je niets meer wijs ik heb namelijk genoeg gezien wat er fout gaat en met name in de Cloud.

Recent nog een hele discussie gevoerd over hoe slecht het allemaal geregeld is en welke risico's men loopt en nog zo eigenwijs om het niet te geloven al kun je dat aantonen en prijstechnisch op termijn niet uitmaakt.

Microsoft probeert iedereen met hun strategie in hun Cloud te krijgen nou, succes ermee, voor mij en mijn klanten geen Cloud oplossing en als de klant erop staat dan is het gewoon exit klant.

Die verkopers met hun mooie praatjes gaan het maar zelf implementeren en onderhouden.

Ja, want een lokale omgeving met misschien 1 firewall, end endpoint security gaat alle dreigingen tegen houden i.p.v. Cloud hosting bedrijven die 24/7 op elke detectie zitten, een gigantisch netwerk hebben met allemaal signalen om dreigingen te herkennen. en weliswaar developers die de software patch direct kunnen schrijven.

Heel leuk het gehobbie on-prem, maar je bent altijd afhankelijk van uitgebrachte patches, en 9/10x is de applicatie ook nog eens voorzien van ouderwetse authenticatie.

Anoniem, wanneer jij een beter alternatief hebt gevonden voor Entra IDs Conditional Access dan kon je per direct met pensioen.

Nee dankje. Laat MS de software en de security maar hosten, dan ga ik mijn klanten wel bedienen, ipv 80 uur bezig te zijn met patchen van alle klant omgevingen.

Recent nog een hele discussie gevoerd over hoe slecht het allemaal geregeld is en welke risico's men loopt en nog zo eigenwijs om het niet te geloven al kun je dat aantonen en prijstechnisch op termijn niet uitmaakt.

Microsoft probeert iedereen met hun strategie in hun Cloud te krijgen nou, succes ermee, voor mij en mijn klanten geen Cloud oplossing en als de klant erop staat dan is het gewoon exit klant.

Die verkopers met hun mooie praatjes gaan het maar zelf implementeren en onderhouden.

Ik denk dat jij veel te weinig ervaringen hebt in het grote bedrijfsleven. Ik denk dat jij de discussie vanuit theorie voert, maar de praktijkervaring compleet mist gezien je uitspraken.

Ik loop al heel veel jaren mee en mij maak je niets meer wijs ik heb namelijk genoeg gezien wat er fout gaat en met name in de Cloud.

Als ik geen mogelijkheden krijg om legacy te vervangen, dan kan ik verder niets doen als IT. Als ik geen toestemming krijg om de rechtsstructuur te reorganiseren, dan heb ik mooi pech.

Linux of SAP mag hier bijvoorbeeld 1 keer per kwartaal gepatched worden, maar niet in peak seasons. En pas na een volledige OTA tech. Waarbij de test en implementartie prioriteit eigenlijk altijd verschoven wordt naar de applicaties.

Je leeft in een utopie voor bijna ieder bedrijf.

Recent nog een hele discussie gevoerd over hoe slecht het allemaal geregeld is en welke risico's men loopt en nog zo eigenwijs om het niet te geloven al kun je dat aantonen en prijstechnisch op termijn niet uitmaakt.

Microsoft probeert iedereen met hun strategie in hun Cloud te krijgen nou, succes ermee, voor mij en mijn klanten geen Cloud oplossing en als de klant erop staat dan is het gewoon exit klant.

Die verkopers met hun mooie praatjes gaan het maar zelf implementeren en onderhouden.

Ik denk dat jij veel te weinig ervaringen hebt in het grote bedrijfsleven. Ik denk dat jij de discussie vanuit theorie voert, maar de praktijkervaring compleet mist gezien je uitspraken.

Iedere IT-er of IT bedrijf is ongemerkt een verlengstuk van Microsoft geworden en wordt daarmee geleefd en kan niet meer terug en verliest daarmee heel wat expertise. Gelukkig zijn er anderen die er ook zo over denken.

Hoe kan het zoals jullie beschrijven dat het allemaal zo fantastisch is dan gehackt worden?

Wat betreft die oude systemen dat klopt die kom ik ook geregeld tegen maar de Cloud gaat dit niet oplossen.

En wat betreft mijn uitspraken, kijk nu eens naar je eigen uitspraken want daar staat aardig wat tussen dat helemaal niets met Cloud te maken heeft.

Die zitten er ook natuurlijk maar de impact is even iets anders.

Leg dat maar uit aan al die tokos die omwille van besparingen of gemak "alles" naar Microsoft brengen.

- Microsoft net als iedere on prem oplossing kwetsbaar is voor cybercrime, storingen, partnergedoe (crowdstrike), een zomerstorm (glasvezel stuk

- Beveiliging niet op 1 heeft/(had??) staan en 13 juni 24 voor het congress op het matje moest komen. Eerst de russen en daarna de chinezen wandelden zo naar binnen

- Een storing of hack in jouw on prem omgeving is knap vervelend voor jou. Een storing in online services zoals Azure of Entra kan alle 1,5 miljoen zakelijke klanten raken. Ofwel de westerse overheden en bedrijven platleggen.

Maar micro gedacht: fijn naar de cloud

Gelukkig zou deze specifieke kwetsbaarheid niet langer beschikbaar zijn voor misbruik

Valt uit te sluiten dat de kwetsbaarheid is misbruikt en geen "ei" heeft achtergelaten ?

Gelukkig zou deze specifieke kwetsbaarheid niet langer beschikbaar zijn voor misbruik

Valt uit te sluiten dat de kwetsbaarheid is misbruikt en geen "ei" heeft achtergelaten ?

Ook dat en de impact van dit soort missers lijkt nog niet echt door te dringen tot de massa... Gaat dus nog wel vaker gebeuren met vermoedelijk wel andere uitkomst dan wat het nu lijkt. Het lijkt nu met een sisser af te lopen. Hopen dat dat zo blijft.

Gelukkig zou deze specifieke kwetsbaarheid niet langer beschikbaar zijn voor misbruik

Valt uit te sluiten dat de kwetsbaarheid is misbruikt en geen "ei" heeft achtergelaten ?

Recent nog een hele discussie gevoerd over hoe slecht het allemaal geregeld is en welke risico's men loopt en nog zo eigenwijs om het niet te geloven al kun je dat aantonen en prijstechnisch op termijn niet uitmaakt.

Microsoft probeert iedereen met hun strategie in hun Cloud te krijgen nou, succes ermee, voor mij en mijn klanten geen Cloud oplossing en als de klant erop staat dan is het gewoon exit klant.

Die verkopers met hun mooie praatjes gaan het maar zelf implementeren en onderhouden.

Ja, want een lokale omgeving met misschien 1 firewall, end endpoint security gaat alle dreigingen tegen houden i.p.v. Cloud hosting bedrijven die 24/7 op elke detectie zitten, een gigantisch netwerk hebben met allemaal signalen om dreigingen te herkennen. en weliswaar developers die de software patch direct kunnen schrijven.

Heel leuk het gehobbie on-prem, maar je bent altijd afhankelijk van uitgebrachte patches, en 9/10x is de applicatie ook nog eens voorzien van ouderwetse authenticatie.

Anoniem, wanneer jij een beter alternatief hebt gevonden voor Entra IDs Conditional Access dan kon je per direct met pensioen.

Nee dankje. Laat MS de software en de security maar hosten, dan ga ik mijn klanten wel bedienen, ipv 80 uur bezig te zijn met patchen van alle klant omgevingen.

80 uur patchen? Doe je het patchen met de hand of zo?

Ik ben altijd voor een hybride oplossing, you moet nooit helemaal afhankelijk zijn van een partij.

Teveel kan gebeuren en dat je dan niet meer bij je bestanden kan.

Trouwens, een 10 is gewoon knap, dat heb ik al een al een lange tijd niet meer meegemaakt.

En als er weer eens iets is met de mail, verwijs ik gewoon naar MS, en ga met andere dingen bezig.

Scheelt een hoop tijd.

Recent nog een hele discussie gevoerd over hoe slecht het allemaal geregeld is en welke risico's men loopt en nog zo eigenwijs om het niet te geloven al kun je dat aantonen en prijstechnisch op termijn niet uitmaakt.

Microsoft probeert iedereen met hun strategie in hun Cloud te krijgen nou, succes ermee, voor mij en mijn klanten geen Cloud oplossing en als de klant erop staat dan is het gewoon exit klant.

Die verkopers met hun mooie praatjes gaan het maar zelf implementeren en onderhouden.

Denk je dat je onpremise spulletjes niet vrij van problemen zijn? Veiligheid lekken zijn overal en zullen er altijd blijven. Feit is wel dat het Microsoft er echt alles aan gelegen is om kwetsbaarheden in hun cloud omgeving zo snel mogelijk te dichten. Is dit ook met je onpremise software het geval? Ik zou er niet blind op vertrouwen en daar komt nog bij dat jij zelf moet patchen. Installeer jij iedere update direct nadat deze beschikbaar komt of wacht je misschien 2 dagen om anderen de hete kolen uit het vuur te laten halen?

Het is allemaal niet zo zwart wit en cloud is niet de heilige graal, maar ook niet de "hel" die sommigen eraan toebedelen.

Ik deel deels deze mening.... Maar Cloud brengt toch onnodig meer risico's met zich mee. Ja, je moet zelf meer doen en zorgen dat je tijdig patched. Maar dit heb je dan wel zelf in de hand. Daarbij komt dat als jouw data in de Cloud staat bij een willekeurige andere partij deze daar in theorie ook beschikking toe heeft.

Afhankelijk van die data wil je dat gewoon niet. Cloud helemaal weren hoeft voor mij ook niet maar bedenk wel welke oplossingen je daar wel of niet onder zou willen brengen.

- Microsoft net als iedere on prem oplossing kwetsbaar is voor cybercrime, storingen, partnergedoe (crowdstrike), een zomerstorm (glasvezel stuk

- Beveiliging niet op 1 heeft/(had??) staan en 13 juni 24 voor het congress op het matje moest komen. Eerst de russen en daarna de chinezen wandelden zo naar binnen

- Een storing of hack in jouw on prem omgeving is knap vervelend voor jou. Een storing in online services zoals Azure of Entra kan alle 1,5 miljoen zakelijke klanten raken. Ofwel de westerse overheden en bedrijven platleggen.

Maar micro gedacht: fijn naar de cloud

Dit is 1 van de grote oorzaken waarom ik adviseer heel erg goed op te passen met wat je precies naar de Cloud toe brengt.

Omdat er inmiddels zoveel kritische systemen en gevoelige data is ondergebracht bij de grote Cloud providers zijn zij een enorm target geworden en liggen daardoor onder vuur, constant 24/7, 365 dagen in het jaar.

Door dit allemaal te centraliseren hoeft een kwaadwillende eigenlijk niet eens meer ver te zoeken en het internet af te struinen. Ga naar de grote Cloud diensten en je weet gewoon dat daar een schat aan informatie ligt en in geval van oorlog dit het ultieme doelwit is om een vijand lam te leggen. Het is ook niet de vraag maar vooral wanneer dit gebeurt.... Er komt een moment dat het gehele internet op zwart gaat, alles uit. Nergens nog stromend water, elektriciteit of wat dan ook met alle gevolgen van dien.

De landen (zoals Nederland) worden hard getroffen om de drang naar digitalisatie en Cloud zo enorm hoog is. Er breken gewoon burgeroorlogen uit om te overleven en het andere land staat daar lachend naar te kijken.

Daarnaast zijn er bedrijven welke o.a. wiz gebruiken voor security, terwijl dit ontwikkeld wordt door de Israelische geheime dienst.

Maar inderdaad, geen enkele software is onkwetsbaar, behalve het gebrek aan software.

Daarnaast proberen bedrijven steeds meer metadata uit mensen te persen alsof we koeien zijn die gemolken worden, en helaas zit onze privacy daar aan vast, ik heb om die reden alleen al liever alles in eigen beheer of wil tenminste de keuze daarin hebben, anders heb je zo weinig te zeggennen kom je steeds meer onder controle van derden.

Gaan we straks ook AMAZON, Microsoft, Oracle en Apple redden met belastinggeld omdat ze inmiddels een essentiële dienst verzorgen in onze samenleving en niet mogen omvallen vanwege de onmeetbare rampspoed die dat te weeg zou brengen...?

Oftewel: Too Big to Fail!?

Beter on-prem en onafhankelijk! My 2 cents.

(p.s. 30+ jaar IT systeembeheer ervaring)

Gelukkig zou deze specifieke kwetsbaarheid niet langer beschikbaar zijn voor misbruik

Valt uit te sluiten dat de kwetsbaarheid is misbruikt en geen "ei" heeft achtergelaten ?

Een inlognaam gebaseerd op een e-mailadres welke pot-domme ook nog eens gecontroleerd wordt of deze bestaat ja dan nee voordat deze geaccepteerd wordt, van de oorspronkelijk MFA valt er dus al 1 item af en zie de website van Pwned.

SSO, oh dat moeten we ook hebben want dat is zo handig en makkelijk, precies en daarom ook zeer gevaarlijk.

8 karakters automatisch gegenereerd op de oude Micosoft 365 tenants voor de wachtwoorden van de shared mailboxen terwijl deze PER DEFAULT openstaan om op in te kunnen loggen wat per default helemaal niet nodig is voor de werking van de shared mailboxen. Bedankt Microsoft voor het per default aanleveren van onveilige tenants.

Dit zijn maar een paar hele simpele voorbeelden waardoor ik al afstand heb genomen van Cloud oplossingen, je krijgt iets waarvan je niet weet hoe goed het afgeschermd is per default en dat is dan alleen van datgene wat je kunt zien, nu nog wat helemaal in het beheer van Microsoft ligt.

Interessant artikel en goede discussie!

Het klopt dat zowel on-premise als cloud nooit 100% veilig zijn – software blijft kwetsbaar en risico’s zijn er altijd. Het grote verschil zit echter in de schaal en de impact van een incident.

Wanneer er on-premise iets misgaat, raakt dat in de regel alleen het betreffende bedrijf. De schade kan fors zijn, maar blijft beperkt tot die ene organisatie. Bij public cloud ligt dat anders: door de aard van shared services en gedeelde resources kan één kwetsbaarheid of storing ineens effect hebben op miljoenen organisaties wereldwijd – óók bedrijven die helemaal niet het doelwit van een aanval waren. Denk aan situaties waarin shared services tijdelijk worden stilgelegd of wanneer er een lek ontstaat op platformniveau.

Dat maakt de cloud-aanvalsfactor vele malen groter dan die van een geïsoleerde on-premise omgeving. Het voordeel van schaal (snelle innovatie, beschikbaarheid, kostenvoordelen) brengt dus ook een schaal in risico met zich mee.

Het is daarom belangrijk dat organisaties zich niet alleen blindstaren op de voordelen van cloud, maar ook goed nadenken over cloud shared risk management: hoe afhankelijk wil je zijn van gedeelde platformen, en welke aanvullende maatregelen neem je zelf?

Er is een reden dat deze discussie en onafhankelijkheid van overheidsorganen de laatst tijd ook sterk onder discussie staan.

k heb geen probleem. hier gaat alles als een tiet!

geen issues met late of gebrekkige updates, geen issues met patches doorvoeren, geen issues met fabrikanten die in de vendor lock in duwen, geen issues met updates die een TPM 2.0 moeten en een berg e-waste opleveren, geen issues gehackte omgevingen enzv. enzv. enzv.

het gaat hier "brrrrrrrrrr"

https://share.google/images/lxupKr4YIuW9Ne5QR

k heb geen probleem. hier gaat alles als een tiet!

geen issues met late of gebrekkige updates, geen issues met patches doorvoeren, geen issues met fabrikanten die in de vendor lock in duwen, geen issues met updates die een TPM 2.0 moeten en een berg e-waste opleveren, geen issues gehackte omgevingen enzv. enzv. enzv.

het gaat hier "brrrrrrrrrr"

https://share.google/images/lxupKr4YIuW9Ne5QR

k heb geen probleem. hier gaat alles als een tiet!

geen issues met late of gebrekkige updates, geen issues met patches doorvoeren, geen issues met fabrikanten die in de vendor lock in duwen, geen issues met updates die een TPM 2.0 moeten en een berg e-waste opleveren, geen issues gehackte omgevingen enzv. enzv. enzv.

het gaat hier "brrrrrrrrrr"

https://share.google/images/lxupKr4YIuW9Ne5QR

nee hoor we zitten er warmpjes bij hierzo! geen gedonder met heel veel dingen niet... het kan verkeren zeg ik maar! IT is niet overal een shit-show zullen we maar zeggen :)

Gelukkig zou deze specifieke kwetsbaarheid niet langer beschikbaar zijn voor misbruik

Valt uit te sluiten dat de kwetsbaarheid is misbruikt en geen "ei" heeft achtergelaten ?

Een inlognaam gebaseerd op een e-mailadres welke pot-domme ook nog eens gecontroleerd wordt of deze bestaat ja dan nee voordat deze geaccepteerd wordt, van de oorspronkelijk MFA valt er dus al 1 item af en zie de website van Pwned.

SSO, oh dat moeten we ook hebben want dat is zo handig en makkelijk, precies en daarom ook zeer gevaarlijk.

8 karakters automatisch gegenereerd op de oude Micosoft 365 tenants voor de wachtwoorden van de shared mailboxen terwijl deze PER DEFAULT openstaan om op in te kunnen loggen wat per default helemaal niet nodig is voor de werking van de shared mailboxen. Bedankt Microsoft voor het per default aanleveren van onveilige tenants.

Dit zijn maar een paar hele simpele voorbeelden waardoor ik al afstand heb genomen van Cloud oplossingen, je krijgt iets waarvan je niet weet hoe goed het afgeschermd is per default en dat is dan alleen van datgene wat je kunt zien, nu nog wat helemaal in het beheer van Microsoft ligt.

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.