Antivirusbedrijf: Windowscomputers aangevallen met Linux-ransomware

Criminelen maken gebruik van Linux-ransomware voor het versleutelen van Windowscomputers, zo meldt antivirusbedrijf Trend Micro. De aanvallen zijn het werk van een ransomwaregroep genaamd Qilin, die volgens de virusbestrijder dit jaar al 700 organisaties in 62 landen succesvol heeft aangevallen. De meeste slachtoffers bevinden zich in de Verenigde Staten, Frankrijk, Canada en het Verenigd Koninkrijk.

De aanvallers maken gebruik van drie technieken om toegang tot de systemen van hun slachtoffers te krijgen. Het gaat om spear phishing, geldige inloggegevens, die bijvoorbeeld eerder zijn gestolen of via een bruteforce-aanval zijn achterhaald, en fake captcha's. Trend Micro identificeerde meerdere getroffen organisaties waar medewerkers in een malafide captcha waren getrapt. De captcha's stellen dat de gebruiker een commando op het systeem moet uitvoeren om te bewijzen dat hij geen robot is. In werkelijkheid wordt zo malware op het systeem geïnstalleerd.

Zodra er toegang tot een systeem is verkregen past de ransomwaregroep de bij dit soort aanvallen gebruikelijke stappen toe, waarbij wordt geprobeerd om de rechten te verhogen en zich lateraal door het systeem te bewegen, totdat men bijvoorbeeld domain administrator is. Vervolgens wordt er data gestolen en als laatste de ransomware uitgerold. De Qilin-groep maakt sinds enige tijd ook gebruik van Linux-ransomware op Windowssystemen.

Door deze werkwijze weten de aanvallers endpoint detectiesystemen te omzeilen die niet geconfigureerd zijn om het uitvoeren van Linux binaries via remote management tools tegen te gaan, aldus Trend Micro. Voor het uitvoeren van de Linux-ransomware op Windowssystemen maken de aanvallers gebruik van de remote management software van Splashtop, waarmee het mogelijk is om systemen op afstand te beheren.

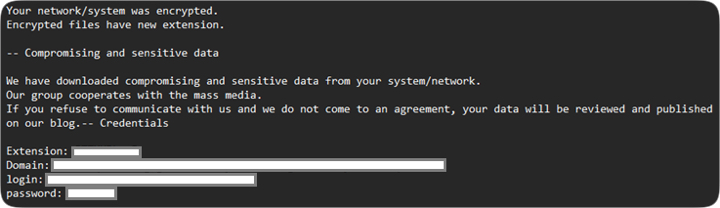

"De geavanceerde mogelijkheden van de Liunux-variant, gecombineerd met cross-platform uitrol via Splashtop Remote, vormt een aanzienlijk tactische evolutie gericht op hybride infrastructuur-omgevingen", zo stellen de onderzoekers. Zodra de aanval is afgerond laten de aanvallers een notitie achter waarin staat dat de organisatie moet betalen om openbaarmaking van de gestolen data te voorkomen. Voor de onderhandelingen over het losgeld bevat de notitie specifieke inloggegevens waarmee de getroffen organisatie op een communicatieportaal van de aanvallers kan inloggen.

Dit is niets tussen Linux en Windows. Dit is gewoon een technisch staaltje werk waar er een legitieme applicatie (Splashtop) misbruikt wordt om ongedecteerd code op het systeem van de gebruikers uit te voeren. Je kan bijna hetzelfde met WSL doen.

Wat je hier dus moet doen is Splashtop volledig blokkeren, of een antivirus zoeken die ook de code van Splashtop kan controlen.

Zo bizar is dat niet, als je er beter over nadenkt.

Daarnast is het ook mogelijk om een Tiny Core Linux in windows ram te draaien met reverse path forwarding naar de hacker, zodat hij remote willekeurige software kan draaien dwars door die firewalls heen.

Linux wordt hier niet gehackt maar gebruikt om windows te versleutelen!

Hackers gebruiken zelf al jaren linux om bij anderen ransomware uit te rollen. Ze zijn niet zo dom om daar windows voor te gebruiken anders zijn ze zelf het haasje.

Daarnast is het ook mogelijk om een Tiny Core Linux in windows ram te draaien met reverse path forwarding naar de hacker, zodat hij remote willekeurige software kan draaien dwars door die firewalls heen.

Ik zeg toch ook niet dat Linux aangevallen wordt!

Wat ik zeg is dat Linux kennelijk misbruikt kan worden om Windows aan te vallen.

Lijkt mij een zwak punt van het opensource OS dat Linux heet.

Het kan natuurlijk met elk OS maar dat Linux door criminelen misbruikt kan worden maakt dat Linux niet beter of veiliger is dan bv Windows.

Wat ik zeg is dat Linux kennelijk misbruikt kan worden om Windows aan te vallen.

Lijkt mij een zwak punt van het opensource OS dat Linux heet.

Het kan natuurlijk met elk OS maar dat Linux door criminelen misbruikt kan worden maakt dat Linux niet beter of veiliger is dan bv Windows.

Wat de Linux-executable vervolgens toevoegt voor de aanvaller, als kers op de taart, is niet iets wat die Linux-executable of dat Linux-subsysteem doet, het is iets wat monitoring-software nalaat die ongewenst gedrag van programma's moet signaleren en mogelijk blokkeren. Dat is de taak van die monitoring-software, niet van de software die gemonitord wordt. Trend Micro formuleert het als een configuratiefout, dat suggereert dat dergelijke monitoring-software het prima aankan maar dat de systeembeheerders hadden moeten instellen dat het ook gebeurt.

Ook al wordt een Linux-executable op het Linux-subsysteem van Windows gebruikt, dit zijn Windows-specifieke dingen die op een Linux-systeem niet misgaan omdat ze daar domweg niet van toepassing zijn, deze hele situatie bestaat daar simpelweg niet. Daarmee zeg ik niet dat daar geen kwetsbaarheden bestaan en het kunnen voor een deel wellicht ook soortgelijke kwetsbaarheden zijn als die in deze complexe aanval gebruikt worden, maar dit specifieke probleem is geen zwakheid van Linux, dit is specifiek voor Windows-systemen.

Wat ik zeg is dat Linux kennelijk misbruikt kan worden om Windows aan te vallen.

Lijkt mij een zwak punt van het opensource OS dat Linux heet.

Het kan natuurlijk met elk OS maar dat Linux door criminelen misbruikt kan worden maakt dat Linux niet beter of veiliger is dan bv Windows.

Wat de Linux-executable vervolgens toevoegt voor de aanvaller, als kers op de taart, is niet iets wat die Linux-executable of dat Linux-subsysteem doet, het is iets wat monitoring-software nalaat die ongewenst gedrag van programma's moet signaleren en mogelijk blokkeren. Dat is de taak van die monitoring-software, niet van de software die gemonitord wordt. Trend Micro formuleert het als een configuratiefout, dat suggereert dat dergelijke monitoring-software het prima aankan maar dat de systeembeheerders hadden moeten instellen dat het ook gebeurt.

Ook al wordt een Linux-executable op het Linux-subsysteem van Windows gebruikt, dit zijn Windows-specifieke dingen die op een Linux-systeem niet misgaan omdat ze daar domweg niet van toepassing zijn, deze hele situatie bestaat daar simpelweg niet. Daarmee zeg ik niet dat daar geen kwetsbaarheden bestaan en het kunnen voor een deel wellicht ook soortgelijke kwetsbaarheden zijn als die in deze complexe aanval gebruikt worden, maar dit specifieke probleem is geen zwakheid van Linux, dit is specifiek voor Windows-systemen.

Duidelijk. Bedankt!

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.