Android-ransomware vergrendelt telefoons voor losgeld

Onderzoekers hebben ransomware ontdekt die Androidtelefoons vergrendelt en vervolgens dreigt de bestanden van de gebruiker te wissen als die geen losgeld betaalt. Dat laat securitybedrijf Zimperium in een analyse weten. De DroidLock-ransomware wordt verspreid via phishingsites en heeft het voorzien op Spaanse Androidgebruikers, aldus de onderzoekers.

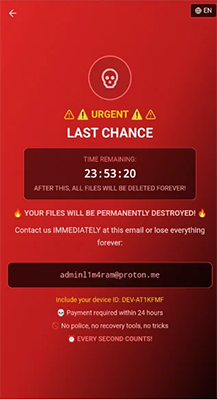

Op screenshots die Zimperium deelde is te zien hoe de malware zich voordoet als een applicatie van telecomprovider Orange. De besmetting start met een "dropper", een applicatie die na door de gebruiker te zijn geïnstalleerd de uiteindelijke malware downloadt. Daarbij vraagt de malware aan slachtoffers om de "admin permission" en "accessibility services permission". Met deze permissies heeft de malware volledige controle over de telefoon.

Zo kan DroidLock aanwezige data wissen, de telefoon vergrendelen en de pincode, wachtwoord of biometrische informatie van de gebruiker wijzigen, waardoor gebruikers geen toegang meer tot het apparaat hebben. De malware blijkt ook het slachtoffer via de microfoon te kunnen afluisteren en schermopnames te kunnen maken, waarbij de data vervolgens naar de aanvallers wordt gestuurd. Tevens kan DroidLock data van het clipboard stelen, alsmede sms-berichten en ontgrendelpatronen.

Het meest opvallende aan DroidLock is de optie om de telefoon te vergrendelen. Aanvallers kunnen de malware een "ransomware commando" geven, waarbij het toestel wordt vergrendeld. Vervolgens krijgt het slachtoffer een melding te zien dat er contact met de aanvallers moet worden opgenomen of anders zijn bestanden worden gewist. De onderzoekers merken op dat de DroidLock-malware geen bestanden kan versleutelen, maar wel het toestel kan wissen.

Hoe langer je de telefoingijzeling toelaat, des te meer de gijzelnemers invloed over je kunnen uitoefenen.

Darnaast weet je niet welke bestanden er geïnfecteerd zijn geraakt, wil je die bestanden die op de telefoon stondne dan nog wel terug? Het is beter om een goede backup te maken en deze eens in het half jaar up te daten.

Tja..

Hoe langer je de telefoingijzeling toelaat, des te meer de gijzelnemers invloed over je kunnen uitoefenen.

Darnaast weet je niet welke bestanden er geïnfecteerd zijn geraakt, wil je die bestanden die op de telefoon stondne dan nog wel terug? Het is beter om een goede backup te maken en deze eens in het half jaar up te daten.

De mensen die 'reflashen vanuit ADB' zijn meestal niet de mensen die blindelings apps sideloaden en alle permissies geven.

Overigens is de isolatie tussen "bestand" en "app" en zeker 'app met permissies' op mobiele platformen erg veel beter dan op desktop OSen waar je reflex "geinfecteerde bestanden' vandaan komt.

Tenminste - ik ging ervan uit dat je "data" bedoelde met bestanden . De feitelijke applicatie-packages wil je natuurlijk niet terugzetten .

(zitten die uberhaupt in een backup, of zijn het alleen verwijzingen naar een bepaalde app die je dan vers installeert ? Weet ik eigenlijk niet )

En een paar minuten al een reactie.

Thank you for reporting this to our team.

We can confirm that the indicated Proton Mail address has been disabled in accordance with our terms of service so it is no longer operational.

Dat blijkt toch niet zo eenvoudig te zijn, want Android installeert alleen uit de appstore, tenzij je zelf gaat zitten rommelen Daarbij vraagt de malware aan slachtoffers om de "admin permission" en "accessibility services permission". Tja .... dan moet er toch een lampje gaan branden. Kan dit trouwens niet standaard worden uitgezet na het installeren van een App uit de store? om het meer idiot proof te maken.

Hoe langer je de telefoingijzeling toelaat, des te meer de gijzelnemers invloed over je kunnen uitoefenen.

Darnaast weet je niet welke bestanden er geïnfecteerd zijn geraakt, wil je die bestanden die op de telefoon stondne dan nog wel terug? Het is beter om een goede backup te maken en deze eens in het half jaar up te daten.

De mensen die 'reflashen vanuit ADB' zijn meestal niet de mensen die blindelings apps sideloaden en alle permissies geven.

Overigens is de isolatie tussen "bestand" en "app" en zeker 'app met permissies' op mobiele platformen erg veel beter dan op desktop OSen waar je reflex "geinfecteerde bestanden' vandaan komt.

Tenminste - ik ging ervan uit dat je "data" bedoelde met bestanden . De feitelijke applicatie-packages wil je natuurlijk niet terugzetten .

(zitten die uberhaupt in een backup, of zijn het alleen verwijzingen naar een bepaalde app die je dan vers installeert ? Weet ik eigenlijk niet )

Hebben we eindelijk weer een beetje rust en sociaal leven in dit land

Hoe langer je de telefoingijzeling toelaat, des te meer de gijzelnemers invloed over je kunnen uitoefenen.

Darnaast weet je niet welke bestanden er geïnfecteerd zijn geraakt, wil je die bestanden die op de telefoon stondne dan nog wel terug? Het is beter om een goede backup te maken en deze eens in het half jaar up te daten.

De mensen die 'reflashen vanuit ADB' zijn meestal niet de mensen die blindelings apps sideloaden en alle permissies geven.

Overigens is de isolatie tussen "bestand" en "app" en zeker 'app met permissies' op mobiele platformen erg veel beter dan op desktop OSen waar je reflex "geinfecteerde bestanden' vandaan komt.

Tenminste - ik ging ervan uit dat je "data" bedoelde met bestanden . De feitelijke applicatie-packages wil je natuurlijk niet terugzetten .

(zitten die uberhaupt in een backup, of zijn het alleen verwijzingen naar een bepaalde app die je dan vers installeert ? Weet ik eigenlijk niet )

Hoe langer je de telefoingijzeling toelaat, des te meer de gijzelnemers invloed over je kunnen uitoefenen.

Darnaast weet je niet welke bestanden er geïnfecteerd zijn geraakt, wil je die bestanden die op de telefoon stondne dan nog wel terug? Het is beter om een goede backup te maken en deze eens in het half jaar up te daten.

De mensen die 'reflashen vanuit ADB' zijn meestal niet de mensen die blindelings apps sideloaden en alle permissies geven.

Overigens is de isolatie tussen "bestand" en "app" en zeker 'app met permissies' op mobiele platformen erg veel beter dan op desktop OSen waar je reflex "geinfecteerde bestanden' vandaan komt.

Tenminste - ik ging ervan uit dat je "data" bedoelde met bestanden . De feitelijke applicatie-packages wil je natuurlijk niet terugzetten .

(zitten die uberhaupt in een backup, of zijn het alleen verwijzingen naar een bepaalde app die je dan vers installeert ? Weet ik eigenlijk niet )

Windows is geen besturingssysteem..? Oké, ik hap; wat is Windows volgens jou dan wel?

Tja..

Tja indeed..

Hoe langer je de telefoingijzeling toelaat, des te meer de gijzelnemers invloed over je kunnen uitoefenen.

Darnaast weet je niet welke bestanden er geïnfecteerd zijn geraakt, wil je die bestanden die op de telefoon stondne dan nog wel terug? Het is beter om een goede backup te maken en deze eens in het half jaar up te daten.

De mensen die 'reflashen vanuit ADB' zijn meestal niet de mensen die blindelings apps sideloaden en alle permissies geven.

Overigens is de isolatie tussen "bestand" en "app" en zeker 'app met permissies' op mobiele platformen erg veel beter dan op desktop OSen waar je reflex "geinfecteerde bestanden' vandaan komt.

Tenminste - ik ging ervan uit dat je "data" bedoelde met bestanden . De feitelijke applicatie-packages wil je natuurlijk niet terugzetten .

(zitten die uberhaupt in een backup, of zijn het alleen verwijzingen naar een bepaalde app die je dan vers installeert ? Weet ik eigenlijk niet )

Windows is geen besturingssysteem..? Oké, ik hap; wat is Windows volgens jou dan wel?

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.