Fortinet waarschuwt voor SQL Injection beveiligingslek in FortiClientEMS

Fortinet waarschuwt klanten voor een kritiek beveiligingslek in FortiClientEMS waardoor SQL Injection mogelijk is. Twee jaar geleden werd een andere SQL Injection kwetsbaarheid actief misbruikt bij aanvallen. FortiClient EMS is een oplossing waarmee beheerders systemen waarop de FortiClient-software draait op afstand kunnen beheren. Zo is het bijvoorbeeld mogelijk om zaken als antivirussoftware, webfilters, vpn en signature-updates in te stellen.

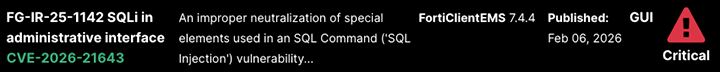

Fortinet laat via het eigen Product Security Incident Response Team (PSIRT) weten dat de admin-interface van FortiClientEMS kwetsbaar is voor SQL Injection. Het probleem is aanwezig in FortiClientEMS en wordt aangeduid als CVE-2026-21643. Verdere details zijn echter nog niet beschikbaar, omdat de link naar het beveiligingsbulletin op het moment van schrijven niet werkt. Verdere details zijn daardoor nog niet beschikbaar.

Twee jaar geleden meldde Fortinet misbruik van een andere SQL Injection kwetsbaarheid in FortiClientEMS (CVE-2023-48788). De Australische overheid riep organisaties destijds op om direct in actie te komen, de patches te installeren en te controleren of systemen al niet zijn gecompromitteerd. Bij SQL-njection kan een aanvaller SQL-opdrachten op een systeem uitvoeren. Het is een probleem dat al sinds 1998 bekend is, maar nog altijd voorkomt omdat webontwikkelaars onveilig programmeren en organisaties hun applicaties niet laten controleren.

We maken er grapjes over maar het is natuurlijk schandalig dat Fortinet zo vaak met kwetsbaarheden in het nieuws komt.

En vaak geen kleintjes ook maar echt 9+ in de CVE scores...

Je bent niet ingelogd en reageert "Anoniem". Dit betekent dat Security.NL geen accountgegevens (e-mailadres en alias) opslaat voor deze reactie. Je reactie wordt niet direct geplaatst maar eerst gemodereerd. Als je nog geen account hebt kun je hier direct een account aanmaken. Wanneer je Anoniem reageert moet je altijd een captchacode opgeven.