Duizenden Nederlandse SMB-servers toegankelijk via internet

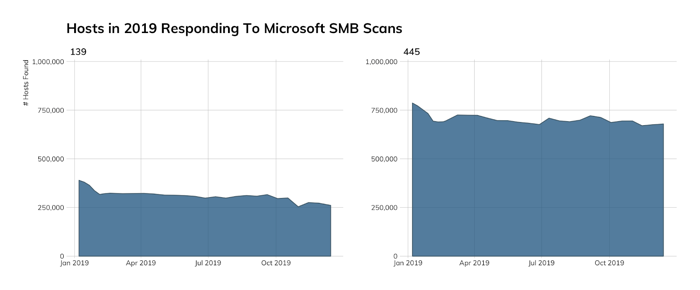

Duizenden Windowsservers in Nederland zijn via het SMB-protocol vanaf het internet toegankelijk terwijl dat eigenlijk niet zou moeten, zo stelt securitybedrijf Rapid7 op basis van een scan van het internet. Het bedrijf scande miljoenen ip-adressen op allerlei poorten, waaronder poorten 139 en 445 voor SMB.

SMB wordt onder andere gebruikt voor het delen van bestanden en printers, alsmede beheer op afstand. De beruchte WannaCry-ransomware verspreidde zich via SMB. Ruim 250.000 vanaf het internet toegankelijke servers luisteren naar poort 139. Bij poort 445 zijn dit er zelfs 700.000. De meeste servers, meer dan 255.000, werden in de Verenigde Staten aangetroffen. Nederland staat met ruim 7.000 servers ook in het overzicht.

"Er is anno 2019 geen legitieme reden om SMB op het internet te draaien, en deze servers verschijnen niet uit zichzelf", zegt Bob Rudis van Rapid7. De onderzoeker merkt op dat het aantal vanaf het internet toegankelijk SMB-servers ten opzichte van eerdere scans wel is afgenomen. Dit komt mede doordat internetproviders inkomende verbindingen op poorten 139 en 445 blokkeren.

Naast SMB zocht het securitybedrijf ook naar machines die via Telnet toegankelijk zijn. Dit leverde meer dan 3 miljoen hosts op. China is met 735.000 machines koploper, gevolgd door de VS met 310.000 hosts. Nederland komt bij de Telnet-scans niet terug in het overzicht.

Toch?

Toch?

En autorijden zonder je gordel om te doen gaat ook goed, tot het niet goed gaat.

Toch?

Een internet facing SMB server hoeft geen probleem te zijn mits toegang en encryptie goed geregeld zijn.

Het zou mijn keuze ook niet zijn maar het is niet per definitie onveilig.

Uit https://docs.microsoft.com/en-us/configmgr/core/plan-design/hierarchy/security-and-privacy-for-site-administration:

... NTLM authentication is vulnerable to impersonation and replay attacks ...

... The Admin$ share is required on site system servers ...

Ook met verplichte SMB-signing zou ik nooit SMB shares aan internet hangen, zelfs niet met uitsluitend NTLMv2 met maximaal veilige instellingen (zoek op internet naar NTLMv2 attacks). Ik neem aan dat notabene Microsoft zelf niet voor niets al vele jaren aanraadt om netwerkverkeer gebruikmakend van poort 445 (en de poorten 135..139) van internet naar intranet, en vice versa, te blokkeren in je perimeter firewall.

Aan de andere kant: als jouw internet-facing SMB-server niet gehacked wordt, heb je waarschijnlijk ook niet veel te vrezen van aanvallen vanaf gecompromitteerde devices of kwaadaardige gebruikers in jouw intranet... Misschien een tip voor uni Maastricht?

Bijvoorbeeld een doorzienbare netwerk stack, zodat de kans op "oeps foutje", cq bekend worden van een exploit waardoor je kwetsbaar wordt, niet ineens toch je kan raken ook al had je die component uitgezet of staat het standaard uit. Dat weet je bij SMB eigenlijk nooit, want er worden gewoon teveel diensten op onduidelijke wijze over een paar poortjes verdeeld. Je kan dus niet extern op poortnummer filteren en dus moet je de vinkjes in de wizards maar vertrouwen.

Dus is het altijd mijn policy geweest om SMB in z'n geheel aan de poort te weren. Het wordt toch alleen intern gebruikt en alles wat er van buitenaf komt heeft er niets te zoeken. Delen met externen doen we op een andere manier.

$ telnet servernaam 80

Established

GET / HTTP/1.0

(webpagina)

Is dat niet goed dan?

$ telnet servernaam 80

Established

GET / HTTP/1.0

(webpagina)

Is dat niet goed dan?

Ziggo had 10 jaar geleden al in hun documentatie staan dat deze poorten via het internet geblokkeerd worden. Wat hun beleid sinds de fusie met UPC is of hoe het beleid van UPC vroeger was, weet ik niet. Dat er geblokkeerd wordt is zeker niet iets van de laatste jaren.

Dat SMB poorten open gezet worden, zal meestal geen bewuste keuze zijn.Eigenlijk valt me het aantal van 7000 nog mee. Er zijn genoeg mensen die een dmz naar hun server instellen en daarmee ook smb open zetten.

Verder zijn er hordes mensen die via de UPnP optie, alle poorten die ze intern op hun server gebruiken ook naar het internet open zetten. (Ik zie dit in elk geval vaak genoeg gebeuren bij gebruikers van een Synology nas.)

RDP moet je trouwens ook niet open zetten voor de hele wereld. Dit protocol is namelijk ook lek.

$ telnet servernaam 80

Established

GET / HTTP/1.0

(webpagina)

Is dat niet goed dan?

Nee, je maakt geen gebruik van TLS

RDP moet je trouwens ook niet open zetten voor de hele wereld. Dit protocol is namelijk ook lek.

De kans dat er een echt veilig protocol is is heel klein alleen zijn niet alle lekken nog gevonden.

SSL en MD5 waren ooit ook super veilig en onkraakbaar.

Deze posting is gelocked. Reageren is niet meer mogelijk.