REvil-ransomware eist gemiddeld 260.000 dollar losgeld

De afgelopen vijf maanden zijn meer dan 150.000 systemen met de REvil-ransomware besmet geraakt. De aanvallers achter deze ransomware, die ook bekendstaat als Sodinokibi, eisen gemiddeld 260.000 dollar losgeld. Dat meldt het KPN Security Research Team op basis van eigen onderzoek.

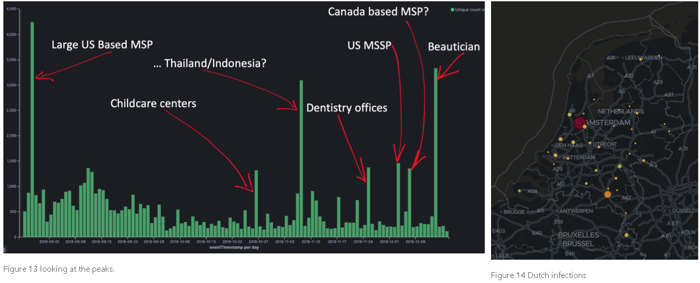

Onderzoekers van KPN wisten meerdere domeinen in handen te krijgen waarmee besmette systemen communiceren en konden zo het aantal infecties tellen, alsmede het soort getroffen organisaties. "In de afgelopen vijf maanden analyseerden we meer dan 150.000 unieke infecties, en zagen losgeldeisen van 148 exemplaren die bij elkaar meer dan 38 miljoen dollar losgeld eisten", zo stellen de onderzoekers.

Het gemiddelde gevraagde losgeld bedraagt 260.000 dollar. Er zijn echter grote verschillen. Bij sommige slachtoffers vroegen de aanvallers 777 dollar, bij anderen 3 miljoen dollar. Daarnaast is er ook een verschil bij de "network only" en computergerichte aanvallen. Bij het versleutelen van een compleet netwerk vragen de aanvallers 470.000 dollar losgeld. Wanneer het alleen om een enkele computer gaat bedraagt het losgeld gemiddeld 47.000 dollar.

Sommige van de aanvallen zijn zeer omvangrijk. Alleen in de afgelopen zeven dagen telde KPN bij twee grote aanvallen meer dan 6500 besmette systemen. Verder blijkt dat de ransomware vooral actief is in de Verenigde Staten, Zuid-Korea, China en Canada. In Nederland werden in totaal 250 besmette systemen geteld. Wereldwijd raken er elke dag gemiddeld 500 systemen met REvil besmet.

De aanvallers achter REvil maken onder ander gebruik van kwetsbaarheden in Citrix, Pulse Secure VPN en Oracle WebLogic om hun ransomware te verspreiden. Ook lukte het de aanvallers om bij meerdere managed serviceproviders in te breken en vervolgens klanten van deze providers te infecteren. Op deze manier kunnen bij één aanval honderden organisaties worden getroffen.

Sommige van de aanvallen met REvil komen in het nieuws, maar veel bedrijven houden hun mond, aldus de onderzoekers. Die merken verder op dat ze slechts beperkt zicht op de activiteiten van de REvil-ransomware hebben en het werkelijke aantal slachtoffers veel groter is.

Wellicht weten ze dat niet en schrijven ze daarom in de conclusie:

Ik had geschreven:

Een (wellicht vergelijkbaar interessant) gisteren gepubliceerd rapport, geschreven door concolega T-Systems van KPN, betreffende een stevige malware-infectie van de computersystemen van het hooggerechtshof in Berlijn vind je onderaan deze pagina (helaas is alles in het Duits): https://www.berlin.de/sen/justva/presse/pressemitteilungen/2020/pressemitteilung.887323.php (Bron: https://www.heise.de/security/meldung/Emotet-IT-Totalschaden-beim-Kammergericht-Berlin-4646568.html).

Daarbij ging het om een besmetting via Emotet gevolgd door TrickBot. Dat er iets mis was lijkt te zijn ontdekt voordat er iets (met aanvullende malware) versleuteld kon worden, waarna het netwerk van internet is losgekoppeld. Aangezien de domain controllers waren gecompromitteerd was het advies van T-Systems om het hele netwerk van de grond af opnieuw op te bouwen.

Overigens bleek McAfee Endpoint Protection de malware niet te hebben gedetecteerd, bleken medewerkers lokale adminrechten te hebben, logden veel systemen niet of hadden veel te kleine logbestanden (waardoor het exacte moment waarop de aanval begon, en hoe deze plaatsvond, niet meer te achterhalen viel), en was er geen segmentering van het netwerk. Ik vrees dat dit de situatie is bij veel te veel organisaties. Vandaar mijn oproep om, als je netwerk er zo uitziet, te beginnen met dat goed aan te pakken.

Heb je een "dark theme" o.i.d. ingesteld?

Deze posting is gelocked. Reageren is niet meer mogelijk.