Microsoft: maandelijks 46.000 servers besmet met webshells

Elke maand raken gemiddeld 46.000 webservers besmet met webshells waardoor aanvallers allerlei aanvallen tegen organisaties kunnen uitvoeren, zo stelt Microsoft op basis van informatie die via de eigen beveiligingssoftware is verkregen.

Een webshell is kwaadaardige code die vaak in programmeertalen zoals ASP, PHP en JSP is geschreven en door aanvallers op webservers wordt geplaatst. Via de webshell kan een aanvaller de server op afstand benaderen en allerlei code en commando's uitvoeren. Zo is het mogelijk om data van de webserver te stelen of de server als springplank voor verdere aanvallen tegen de aangevallen organisatie te gebruiken.

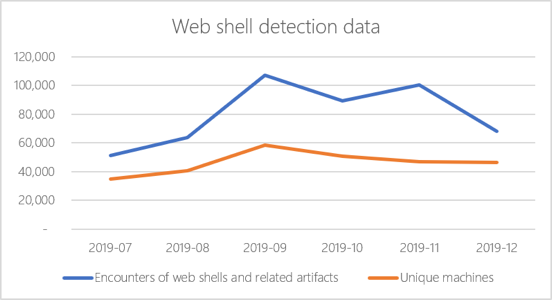

Volgens Microsoft vinden er steeds meer incidenten plaats waarbij aanvallers van webshells gebruikmaken. Om een webshell te kunnen plaatsten moet een aanvaller eerst toegang tot de webserver zien te krijgen. Dit komt doordat organisaties beschikbare beveiligingsupdates niet installeren of hun systemen verkeerd configureren, aldus Microsoft. De zakelijke beveiligingssoftware van het techbedrijf detecteert elke maand gemiddeld 77.000 webshells op 46.000 webservers.

In een blogposting beschrijft Microsoft een incident waarbij de webserver van een organisatie in de publieke sector door een misconfiguratie met een webshell besmet raakte. De aanvallers wisten vervolgens verschillende accounts te compromitteren en zich lateraal door het netwerk te bewegen. Uiteindelijk werd er een backdoor op een Microsoft Exchange-server geïnstalleerd waarmee de aanvallers alle inkomende en uitgaande e-mails konden onderscheppen.

Organisaties krijgen het advies van Microsoft om beschikbare beveiligingsupdates te installeren en misconfiguraties op te sporen en te verhelpen. Verder wordt aangeraden om logbestanden van webservers geregeld te controleren en bewust te zijn van welke systemen op internet worden aangesloten.

Ik begrijp dit niet. Waar plaats jij dan SQL injection in "figure 1 Sample web shell attack chain" in het artikel van Microsoft, en welke "Mitre Attack" is dat dan?

Microsoft zet in dit artikel wel op een systematische wijze een goede analyse neer:

".. Aside from exploiting vulnerabilities in web applications or web servers, attackers take advantage of other weaknesses in internet-facing servers. These include the lack of the latest security updates, antivirus tools, network protection, proper security configuration, and informed security monitoring. Interestingly, we observed that attacks usually occur on weekends or during off-hours, when attacks are likely not immediately spotted and responded to .."

Bekende kwetsbaarheden (zoals de recent besproken UAC bypass) zijn hier (nog) niet allemaal mee benoemd. Geeft Microsoft ergens inzicht in de volledige set "Mitre Attack" factoren?

De ontleding van een aanval in "Mitre Attack" factoren is wel een goede fundamentele benadering. Vervolgens kan voor iedere "Mitre Attack" factor een beschermende maatregel worden bedacht, waarmee de aanvalsketen kan worden doorbroken. De keten is zo sterk als zijn zwakste schakel.

De laatste alinea geeft aan waar het misgaat. En laat dat nu door de beperkte budgetten als laatste op de 'to-do' lijst te staan.

It is vaak welwillend, maar door slechte bedrijfsvoering en budgetten niet in staat adequaat te handelen.

Kan met elk OS, niet alleen Windows. Pay peanuts, get monkeys.....

En dit kan net zo hard op een Linux server voorkomen https://unit42.paloaltonetworks.com/exploits-in-the-wild-for-vbulletin-pre-auth-rce-vulnerability-cve-2019-16759/. Heb je een "fatsoenlijk" ben je nog de sjaak.

En dit kan net zo hard op een Linux server voorkomen https://unit42.paloaltonetworks.com/exploits-in-the-wild-for-vbulletin-pre-auth-rce-vulnerability-cve-2019-16759/. Heb je een "fatsoenlijk" ben je nog de sjaak.

De laatste alinea geeft aan waar het misgaat. En laat dat nu door de beperkte budgetten als laatste op de 'to-do' lijst te staan.

It is vaak welwillend, maar door slechte bedrijfsvoering en budgetten niet in staat adequaat te handelen.

Kan met elk OS, niet alleen Windows. Pay peanuts, get monkeys.....

Tja, en ik zei het letterlijk: "Wanneer pakken ze het nou eens een keer aan en zorgen ze ervoor dat dat niet meer plaats kan vinden?" Dus je wilt het leggen bij de ICT specialist, ik wil het veel liever leggen bij de fabrikant van het geheel. Dat scheelt veel rommel.

En dit kan net zo hard op een Linux server voorkomen https://unit42.paloaltonetworks.com/exploits-in-the-wild-for-vbulletin-pre-auth-rce-vulnerability-cve-2019-16759/. Heb je een "fatsoenlijk" ben je nog de sjaak.

Het is exact het zelfde, in een bepaalde appliacatie dit een fout. Dat kan in sharepoint, maar ook in VBulletin zitten of in ieder ander product wat op webservers draait.

Deze posting is gelocked. Reageren is niet meer mogelijk.