Universiteit Maastricht werd besmet via phishingmail en verouderde software

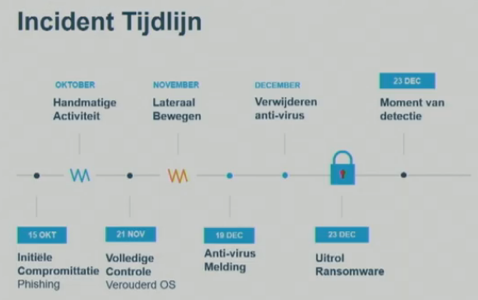

De aanvaller die systemen van de Universiteit Maastricht met ransomware infecteerde wist binnen te komen via een phishingmail en verouderde software. Daarnaast heeft de universiteit 197.000 euro losgeld betaald dat de aanvaller vroeg voor het ontsleutelen van bestanden. Dat lieten de universiteit en securitybedrijf Fox-IT vandaag weten tijdens een symposium over de ransomware-aanval dat de universiteit organiseerde.

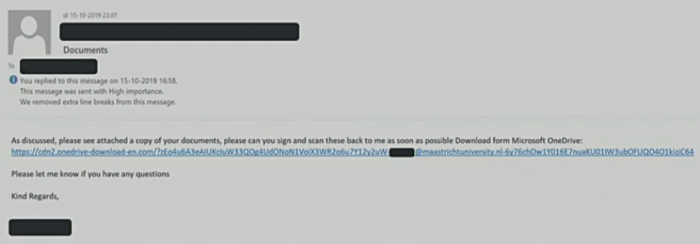

De aanvaller verstuurde op 15 en 16 oktober e-mails met het onderwerp "Documents" die naar een kwaadardig document linkten. Via dit document, waarvan hieronder een screenshot is te zien, werd het eerste systeem op 15 oktober besmet. Door een ongepatcht besturingssysteem op twee servers kon de aanvaller vervolgens op 21 november het volledige netwerk compromitteren en zich lateraal door het netwerk bewegen. Op deze twee servers waren bepaalde beveiligingsupdates niet doorgevoerd. Om welke verouderd besturingssysteem het ging is niet gemeld.

Uiteindelijk werden 267 servers en 2 werkstations gecompromitteerd, waaronder ook een archiefsysteem. De aanvaller was voor het uitrollen van de ransomware afhankelijk van bepaalde software. Die werd echter door de antivirussoftware van de universiteit gedetecteerd. Daarop besloot de aanvaller de antivirussoftware te deïnstalleren. Vervolgens werd op 23 december de ransomware uitgerold. Alle getroffen systemen werden binnen 50 minuten versleuteld, aldus de universiteit.

Awareness

De universiteit stelt dat de aanval laat zien hoe belangrijk awareness is. Iets waar de organisatie zich meer op wil gaan richten. In het geval van de phishingmails die de aanvaller in oktober verstuurde hebben twee mensen die bij de servicedesk van de universiteit gemeld. De aanvaller had in deze twee gerapporteerde phishingmails twee verschillende links gebruikt. De servicedesk dacht dat het om twee dezelfde links ging. Daarop werd alleen één link geblokkeerd en bleef de andere link werken. Verder stelt de universiteit dat het had moeten detecteren dat de antivirussoftware was uitgeschakeld.

De universiteit bevestigt dat ook de back-ups werden versleuteld. "Voor een aantal back-ups hadden wij online back-ups", aldus de universiteit. De universiteit had dit gedaan om snel data in het geval van een incident terug te kunnen zetten. De aanvaller wisten echter toegang tot de online back-ups te krijgen en konden die vervolgens versleutelen. Er was van een ander systeem wel een offline back-up, maar die bleek zes maanden oud. "Een lacune", aldus de universiteit.

Betaling losgeld

De universiteit laat verder weten dat het in kader van de continuïteit heeft besloten om op 29 december 197.000 euro (30 bitcoin) losgeld te betalen. Dit in het belang van de studenten, medewerkers en de universiteit zelf, zo laat de organisatie weten. Over het bedrag werd niet onderhandeld. Voordat er werd betaald verstuurde de universiteit versleutelde bestanden die de aanvaller ontsleuteld terugstuurde. De decryptor die de aanvaller uiteindelijk verstrekte werkte en zorgde ervoor dat bestanden konden worden ontsleuteld. Hierdoor konden alle systemen veel sneller worden hersteld dan wanneer er niet was betaald, aldus de universiteit. Daarnaast zou het onderwijs mogelijk maanden zijn verstoord wanneer er niet tot betalen was overgegaan.

De universiteit herhaalt dat de menselijke factor, awareness het belangrijkst is en dat studenten en medewerkers in staat moeten zijn om phishingmails te herkennen. Verder wordt gesteld dat het tijdig installeren van beveiligingsupdates, het juist omgaan met rechten, netwerkscheiding en een betere back-upstrategie de belangrijkste geleerde lessen zijn. De totale kosten van het incident zijn nog niet bekend.

Misschien goed om de kop te herzien naar de verleden tijd:

Universiteit Maastricht was besmet via phishingmail en verouderde software.

Is dit een inhoudelijke reactie of gewoon afgeven op MS Office? Ja dit is zeker een vector die je moet belichten maar deze contextloze opmerking voegt niet veel toe aan een betere strategie. Oogklepjes af en vooral blijven nadenken en daarbij deze bevindingen meenemen.

Daar zou de beveiliging verhoogd moeten worden.

Verder werd als aanvallende groep "Grace-RAT a.k.a. TA505" genoemd, actief sinds 2014, sinds een tijdje met CLOP ransomware, met 150+ slachtoffers sinds februari 2019, Oost-Europees, "Russische taal sprekend".

Is dit een inhoudelijke reactie of gewoon afgeven op MS Office? Ja dit is zeker een vector die je moet belichten maar deze contextloze opmerking voegt niet veel toe aan een betere strategie. Oogklepjes af en vooral blijven nadenken en daarbij deze bevindingen meenemen.

95% van dit soort besmettingen beginnen met MS Office documenten... Dus is het dan inhoudelijk genoeg ?

Ja je kunt het deels dichtzetten, maar er blijven genoeg opties tot rotzooien over.

die hun beveiliging niet op orde hebben,en dit is dan het resultaat.

Excuses en excuses: We leren van onze fouten en we zijn open in hoe wij daarmee nu zullen omgaan

en geven nu ook lessen ter voorkoming van deze fouten.

De trend is we gaan criminelen maar betalen,want

we kunnen er niets aan doen,want "het is minder duur als wij ze niet zouden betalen",

onzin argumenten,je verheerlijkt hiermee de criminelen,want het levert ze juist geld op.

Patchen en update je software,

manage je personeel,en wijs ze op de gevaren van bijlages in email,

en phishingmails

En dit geeft de universiteit van maastricht nu ook toe

De universiteit herhaalt dat de menselijke factor, awareness het belangrijkst is en dat studenten en medewerkers in staat zijn om phishingmails te herkennen. Verder wordt gesteld dat het tijdig installeren van beveiligingsupdates, het juist omgaan met rechten, netwerkscheiding en een betere back-upstrategie de belangrijkste geleerde lessen zijn.

Prima,maar dit moet voor alle belangrijke organisaties gelden.

NL-NU2020

Oh, de lessen zoals "wij" ze hier al jaren prediken?

Ik mis in die opmerking nog een fatsoenlijk patching beleid, dan heb je het aardig afgedenkt.

Helaas moest ik de live-stream missen maar ik hoop hem integraal ergens terug te kunnen zien.

Beter lezen, patch policy wordt wel degelijk als leermoment benoemd, sorry UM.

Linux is geen kaas zonder gaten,meneer de voorzitter

Een houding waar toch wel een en ander op aan te merken is.

Voorzover de wijze lessen van mestreech joenieversietie.

Fijn dat ze er eerlijk over zijn, en leuk dat ze het en plein public doen, want vele organisaties doen het precies zo en zijn dus net zo hard nog steeds vatbaar na "herstel". Maar de bottom line is wel dat we met deze "best practices" van betalen en de deur voor de volgende infectie openhouden de oorlog gewoon niet gaan winnen. Waarvan akte.

Ik had niet anders verwacht maar ik ben toch wel een een beetje, een piepklein beetje, teleurgesteld in het academische.

Verkeersdoden houden ook op te vallen als we alle auto's stil zetten.

Soms moet je echt afwegingen maken en beslissingen nemen die indruisen tegen alles waar je voor staat.

Goed ook om te zien dat zowel UM als Fox-IT niet back-ups als belangrijkste "preventieve" maatregel noemden. Doordat de aanvallers al snel het domain admin wachtwoord konden achterhalen en er kennelijk onvoldoende monitoring plaatsvond om dit te detecteren, konden "met een druk op de knop" (gebruikmakend van psexec) tegelijkertijd bestanden op (of benaderbaar vanaf) een groot aantal servers binnen 50 minuten worden versleuteld. We moeten beter ons best doen om te voorkomen dat deze mogelijkheid überhaupt bestaat. Systemen zoals LAPS van Microsoft kunnen helpen voorkomen dat aanvallers de "God-mode" loper te pakken krijgen.

Wat ik gemist heb, is een klip en klare waarschuwing dat steeds meer makers van ransomware, naar verluidt in toenemende mate, vertrouwelijke bestanden exfiltreren en dreigen die te verkopen en/of te publiceren als je niet betaalt. Een risico dat natuurlijk blijft bestaan indien je voor de decryptor betaalt.

Fox-IT gaf wel aan in dit geval geen aanwijzingen voor exfiltratie te hebben gevonden, maar vertelde daarbij dat het serieus zoeken naar dergelijke aanwijzingen wel tot 3 dagen per computer zou kunnen kosten. Ik kan daaraan toevoegen dat, als een aanvaller de hoogst mogelijke privileges heeft op zo'n systeem, hij al dat soort forensische sporen kan manipuleren of verwijderen. Met name in een universitaire omgeving (waar, zoals de sprekers aangaven, openheid essentieel is), is daarnaast exfiltratie op netwerkniveau lastig te detecteren (vooral als communicatie versluierd of versleuteld is en/of via meerdere "hops" plaatsvindt). Kortom, ga uit van exfiltratie, tenzij je overtuigende aanwijzingen hebt dat exfiltratie van vertrouwelijke gegevens (waar je mee gechanteerd kunt worden) niet heeft plaatsgevonden.

Zeer verstandig vond ik de manier waarop uiteindelijk het losgeld is betaald: namelijk zo zorgvuldig mogelijk vaststellen dat je met de daadwerkelijke daders communiceert - en niet met een partij die "piggy-backed" of een MitM aanval uitvoert op die communicatie (dat laatste is overigens zeer lastig vast te stellen, omdat de aanvallers natuurlijk anoniem willen blijven). Verstandig dus dat UM eerst een aantal versleutelde bestanden heeft opgestuurd met het verzoek om die te ontsleutelen, en begonnen is met een kleine deelbetaling en pas de rest betaalde nadat zij bevestigd had gekregen dat de deelbetaling was ontvangen.

Dergelijke checks bieden overigens nog steeds geen garantie dat er geen MitM aanval plaatsvindt. Namelijk waarbij die MitM een deel van de communicatie doorlaat, en een deel niet (voor een voorbeeld van een MitM aanval waar vermoedelijk slechts één criminele partij bij betrokken is, zie https://www.security.nl/posting/641798/Cybercriminelen+ontfutselen+bijna+3+miljoen+euro+van+Rijksmuseum+Twenthe); het risico dat je een andere dan de bedoelde partij betaalt moet je serieus in overweging nemen. Ik denk hierbij ook aan de aanvaller die kwetsbare Citrix "gateways" patchte en een backdoor achterliet: je kunt je ook de situatie voorstellen dat zo iemand niet patcht, maar wel een backdoor installeert - en later, nadat anderen ransomware hebben uitgevoerd, er met de buit vandoor gaat.

Een wellicht bizarre tip voor ransomwaremakers: met het systeem dat ik in https://www.security.nl/posting/628112/crypto+bewijs%3A+dezelfde+anoniem voorstelde, kun je bewijzen dat je nog steeds dezelfde anoniem bent waar jouw tegenpartij mee communiceert. Dat vereist natuurlijk wel dat er voldoende vertrouwen is dat er in eerste instantie met de "echte" partij wordt gecommuniceerd.

Daar zou de beveiliging verhoogd moeten worden.

De oplossing is structureel security meenemen bij het ontwerp van de infrastructuur:

# Steeds recente, geteste backups (offline, one-way backups of met revisions)

# Een netwerk-topologie die snelle verspreiding onmogelijk maakt

# 2FA voor alle accounts

# logging / opvolging / rapportering

--

De enige echte betrouwbare anoniem. :)

...

Goed ook om te zien dat zowel UM als Fox-IT niet back-ups als belangrijkste "preventieve" maatregel noemden. ..

..

Dat vereist natuurlijk wel dat er voldoende vertrouwen is dat er in eerste instantie met de "echte" partij wordt gecommuniceerd.

- 4 de offline bacup full en incremental met de DR oefeningen

- 3 de segregatie van netwerken maar veel explicieter die van de service accounts beheerder

Er werd toch met een domain admin voor dagelijks werk gebruikt gemaakt ook al was dat niet de bedoeling.

- 2 Incident response met proactieve monitoring wat er gebeurt en welke machines welke status hebben.

Begin oktober was de inbraak die werd opgemerkt maar niet als gevaarlijk herkend, een maand later andere machines en servers weer een maand later eind december het encrypten als ransom.

- 1 Betere eerste lijns afvang, onderlinge afstemming met andere instanties.

Op de endpoints kon de detectie ongemerkt uitgeschakeld worden,

Het is de hele gangbare waslijst waar ik regelmatig op wijs. Leuk dat fox-it dezelfde adviezen geeft.

Geeft ook weer te denken over het niveau van de gangbare OS bashers. Totaal wereldvreemd en waarschijnlijk een oorzaak dat er te weinig doorkomt met informatieveiligheid.

Het aantal patches wat uitgevoerd wordt (30.000?) en aantal servers (honderden) geeft de omvangrijkheid aan wat er allemaal gebeuren moet. Dat gaat echt niet meer met handwerk.

Is dit een inhoudelijke reactie of gewoon afgeven op MS Office? Ja dit is zeker een vector die je moet belichten maar deze contextloze opmerking voegt niet veel toe aan een betere strategie. Oogklepjes af en vooral blijven nadenken en daarbij deze bevindingen meenemen.

https://www.youtube.com/watch?v=ik-ZVvZ2-xU&feature=youtu.be

Een samenvatting:

- Het NCSC richt zich primair op vitaleprocessen en rijksoverheid "maar dat laat onverlet dat we andere organisaties zoals universiteiten kunnen bijstaan"

- Adviezen en richtlijnen van het NCSC staan op de website

- Onlangs is een aantal organisaties waaronder SURF aangewezen als organisatie waar we vertrouwelijke informatie over dreigingen en kwetsbaarheden mee kunnen delen, dus vertrouwelijke IoC (indicator of compromise) worden gedeeld via SURF zodat zij mitigerende maatregelen kunnen nemen

- Nu is een viertal organisaties aangewezen, dat willen we uitbreiden tot een landelijk dekkend stelsel van informatieknooppunten

- Ook werken we samen met SURF in een Nationaal Response Netwerk, samen met de Belasting, Rijkswaterstaat en Defensie, dat als een incident zich voordoet, we elkaar kunnen bijstaan met het verlenen van capaciteit en kennis.

Vraag: Heeft u dat in deze specifieke situatie ookgedaan?

Middeldorp: "Nee, want SURF was pas aangewezen als organisatie om informatie mee te delen nadat dit incident zich voordeed, en ook dat Nationaal Response Netwerk daar hebben we pas heel recent een convenant voor afgesloten."

De precieze tijdlijn en de exacte data van deze nieuwe afspraken worden dus niet genoemd door Middeldorp, maar het lijkt mij een goede reactie, in lijn met wat hierover op security.nl ook al is opgemerkt, namelijk dat het NCSC tot voor kort uitsluitend op de "vitale infrastructuur" gericht was. En ook andere organisaties kunnen met een kleine extra inspanning gewaarschuwd worden. Na uitbreiding van de bevoegdhedenvan het NCSC, zoals nu kennelijk geregeld is.

De eerste vraag is daarmee al gesteld. Wat doet de afdeling opsporing en vervolging hier mee. En is dat kweenie, kannie, veelsteingewikkelt, geen budsjet, we zijne al overspanne genoeg, we zaten op cursus, de vervolgvraag ook.

Om te beginnen erg blij dat de universiteit zo openheid van zaken geeft. Menige firma had het liever voor zich gehouden. Wat dan natuurlijk weer erg gunstig is voor aangiftestatistiekjes.

Verder voor ons toch steeds weer leuk leesvoer.

Gisteren borrel met klant. Zelf weet ik al 40 jaar hoe je emails spooft. Maar met dat andere verhaal van dat schilderij en die 3 miljoen komt dan bij de borrel dan weer terug. Want klant doet grote zaken en bezig met nog groter. Zij wisten het niet, en ook van gsm en sms spoofing niet. De borrel liep daardoor ook weer wat uit. Maar meehelpen bij de grotere zaken zit nog beter in mijn zak. Beter zo, dan achteraf uitleggen hoe stom ze zelf zijn geweest. En dan je factuur er achteraan.

Linux is geen kaas zonder gaten,meneer de voorzitter

Linux is geen kaas zonder gaten,meneer de voorzitter

Bovendien draait Clop-Ransomware op Windows en niet op Linux.

https://www.virustotal.com/gui/file/d529bf7e8bce6a2fcf002e4423d00b7cbf9b11564fec31d58d647e7ec31cf86f/details

Dit is duidelijk iemand die de uitzending gemist heeft, want het is door het universiteitsteam wel degelijk gezegd.

Bovendien draait Clop-Ransomware op Windows en niet op Linux.

https://www.virustotal.com/gui/file/d529bf7e8bce6a2fcf002e4423d00b7cbf9b11564fec31d58d647e7ec31cf86f/details

Reden de verleiding als mens als zwakste schakel in de keten en de massaliteit waardoor geavanceerde verdediging zoals een soc center nodig is. Het blijven hangen in os oorlogen van de jaren 90 lijkt een de achterliggende problemen te zijn. Genoeg van die gatenkaas in dat andere os te volgen.

Opvallend het noemen van dat gebruik van een account met alle rechten. Opvallend omdat er hier zo aan voorbij gegaan wordt.

Op iedere website waarin wordt uitgelegd wat phishing mail is, staat dat het mail is dat een persoon verleidt tot het afstaan van gevoelige gegevens.

Spearphishing with a link is a specific variant of spearphishing. It is different from other forms of spearphishing in that it employs the use of links to download malware contained in email, instead of attaching malicious files to the email itself, to avoid defenses that may inspect email attachments.

Bij een phishing mail wordt een persoon via mail verleid tot het afstaan van gevoelige gegevens.

Niet per se, phishing wordt ingezet om mensen te verleiden dingen te doen waar de phisher beter van kan worden.

Als je in die monocultuur blijf hangen weet je dat je vroeg of laat de klos bent. Met ezels heb ik geen medelijden. Blijft over wie gaat deze schade die richting het miljoen loopt betalen?

Op iedere website waarin wordt uitgelegd wat phishing mail is, staat dat het mail is dat een persoon verleidt tot het afstaan van gevoelige gegevens.

En beide e-mails hadden spelfouten en waren merkwaardig. En toch geklikt. Elke awareness training die ik zie wijst mensen op o.a. die twee zaken. Dus had awareness training hier wellicht erg geholpen. Zoals ook door UM onderkend.

Als je in die monocultuur blijf hangen weet je dat je vroeg of laat de klos bent. Met ezels heb ik geen medelijden. Blijft over wie gaat deze schade die richting het miljoen loopt betalen?

Of loop je in de steun?

Is dit een inhoudelijke reactie of gewoon afgeven op MS Office? Ja dit is zeker een vector die je moet belichten maar deze contextloze opmerking voegt niet veel toe aan een betere strategie. Oogklepjes af en vooral blijven nadenken en daarbij deze bevindingen meenemen.

95% van dit soort besmettingen beginnen met MS Office documenten... Dus is het dan inhoudelijk genoeg ?

Ja je kunt het deels dichtzetten, maar er blijven genoeg opties tot rotzooien over.

Ik vrees dat je deze getallen niet in een betrouwbare bron hebt gevonden, nets iets minder dan de helft van de malware heeft Office documenten als drager. Het is erg makkelijk om je blind te staren op macro's in deze documenten. Helaas zijn er ook methodes om detectie te ontwijken en maatregelen te omzeilen. Een bredere blik is nodig om dekkende maatregelen te bedenken. Dat is alles wat ik wil zeggen.

Ja het zijn steeds weer de bekende ingesleten zwakheden, die steeds opnieuw als "features" worden bestempeld.

Wanneer wordt het dubbele extensie probleem nu eens opgelost door MS? Nog steeds is er niets gebeurd.

Toch raakt de gebruiker het vertrouwen niet kwijt. Een rare zaak na zoveel doorgezette onveiligheid.

Japan komt zelfs met een open source emotet scanner, om te scanner wat niet veilig en niet gesigneerd is.

Waar zitten nog steeds de onveilig gecodeerde interne http account sites bij de verschillende instituten?

Overal of toch of minstens wel veel te vaak een Hacker's Paradijs, man.

In maart gaat men weer PHP harden, maar het schiet nog steeds geen draad op met Esser's geharde PHP.

Het voetvolk doet het steeds verkeerd, maar de grote multinationale Big Tech corporaties blijven lekker buiten schot,

vanwege "too big to fail" en een collaborerende vol-graai-elite, maar aan de andere kant faalt het systeem constant.

Security as a last resort thing, again and again. We blijven in dezelfde tredmolen van onveiligheid ronddraaien.

luntrus

Maar goed, ik ben het wel met de Linux gasten eens, alleen zouden die mensen toch echt eens OpenBSD moeten proberen, en dat geldt ook voor de mensen die werkzaam zijn op de uni.

Maar goed, ik ben het wel met de Linux gasten eens, alleen zouden die mensen toch echt eens OpenBSD moeten proberen, en dat geldt ook voor de mensen die werkzaam zijn op de uni.

Intussen dat rapport maar eens doorgenomen. Ze hadden Splunk met een heleboel logs, die zijn gebruikt om de gebeurtenissen te achterhalen. Het soc center hadden ze nog niet maar wel een zeer omvangrijke complexe omgeving.

Je hebt geautomatiseerde big data tools nodig om de grote hoeveelheden signalen en gebeurtenissen te kunnen verwerken en er op te acteren. Het wegwuiven dat het voor die andere beheerder is (not my problem) is nu dat grote probleem.

Wat zoiets met al die nadere maatregelen zal gaan kosten? Daar zou je wel eens behoorlijk van kunnen schrikken.

Het is niet voor niets dat er gezegd wordt dat het volledig uitsluiten niet mogelijk is.

Ik had toch echt beter verwacht van de automatiseringsjongens.

En toch was het een goed idee om te herbouwen in steen in Londen na 1666. Wat hier dus niet gebeurd is, of zal gebeuren.

Maar goed, ik ben het wel met de Linux gasten eens, alleen zouden die mensen toch echt eens OpenBSD moeten proberen, en dat geldt ook voor de mensen die werkzaam zijn op de uni.

Hoewel mooi heeft OpenBSD ook nadelen. Zoals dat het base system van OpenBSD niet in packages zit (in tegenstelling tot Linux). Dus als je security updates op het base system krijgt dan moet je zelf source code gaan compileren. Dat kan je wel automatisch laten gebeuren maar - zeker op een oudere machine - kost het wel aardig wat tijd. Aantal punten en link naar bron hieronder.

OpenBSD has packages, like Linux. Unlike it, packages are only available for 3rd party software, not the base system.

...

As a colophon, if you're using x86 or amd64, m:tier provides binary updates for the base system and packages, much like Linux does. Otherwise, if there is any bug in the base system you'll need to recompile that part yourself. The amount of compiling needed will be determined by the patched component and any related software, so just read the instructions on the patch.

...

I feel that this needs to be more prominent in the OpenBSD docs, especially on the Migrating to OpenBSD section: if you want an updated and stable system you'll need to recompile stuff constantly, there is no equivalent to apt-get upgrade.

Maar goed, ik ben het wel met de Linux gasten eens, alleen zouden die mensen toch echt eens OpenBSD moeten proberen, en dat geldt ook voor de mensen die werkzaam zijn op de uni.

Hoewel mooi heeft OpenBSD ook nadelen. Zoals dat het base system van OpenBSD niet in packages zit (in tegenstelling tot Linux). Dus als je security updates op het base system krijgt dan moet je zelf source code gaan compileren. Dat kan je wel automatisch laten gebeuren maar - zeker op een oudere machine - kost het wel aardig wat tijd. Aantal punten en link naar bron hieronder.

OpenBSD has packages, like Linux. Unlike it, packages are only available for 3rd party software, not the base system.

...

As a colophon, if you're using x86 or amd64, m:tier provides binary updates for the base system and packages, much like Linux does. Otherwise, if there is any bug in the base system you'll need to recompile that part yourself. The amount of compiling needed will be determined by the patched component and any related software, so just read the instructions on the patch.

...

I feel that this needs to be more prominent in the OpenBSD docs, especially on the Migrating to OpenBSD section: if you want an updated and stable system you'll need to recompile stuff constantly, there is no equivalent to apt-get upgrade.

Er zal altijd wel ergens code draaien met een kwetsbaarheid. Medewerkers blijven voorlichten en investeren in serieuze DR.

de storage! Dat zou bij ons niet kunnen hoor, alle data op de disken in 50 minuten door een proces halen.

Dit soort trojans (gebruik makend van een macro in een office document) zullen vrijwel altijd heel snel in het proces

een executable downloaden en uitvoeren, om uit de beperkingen van Office te ontsnappen.

Je kunt dit dan ook simpel voorkomen door je AppLocker policies zodanig in te regelen dat een gebruiker geen

executables mag uitvoeren vanaf locaties waar hij kan schrijven. Dus alleen vanaf vooraf bepaalde plekken zoals

Windows en Program Files waar de gebruiker niet mag schrijven.

Geeft dit te veel issues door jarenlang laks beheer dan kun je in ieder geval beginnen met executables in de Temp

en Download directories te verbieden, want daar komen ze in de praktijk meestal terecht.

Dat is net zoiets als zeggen als dat "ach, ook stenen huizen fikken wel eens af dus gaan we lekker doorrrrrr met huizen van stro en rijstpapier bouwen".

En toch was het een goed idee om te herbouwen in steen in Londen na 1666. Wat hier dus niet gebeurd is, of zal gebeuren.

Voor de aboslute zekerheid om niet onder water te lopen moet je het hoog en droog zoeken. Dan nog is niets zeker.

Zelfs in woestijnen verdrinken mensen.

Als je denkt dat bouwen in steen alle brand uitsluit dan heb je een goed voorbeeld waarom de os flaming nutteloos is.

Baksteen of beton maakt weinig verschil als je aan de buitenkant brandbaar kwetsbaar materiaal plaatst.

@ TheFOSS,

Maar dat gezegd hebbende, ik ben persoonlijk veel meer een voorstander van zoiets als plan9 dat zich in zijn geheel (inclusief compiler) compileert binnen 2 minuten. Dan zouden we tekst kunnen gaan updaten ipv binaire code en het lijkt mij dat tekst toch net iets beter te behappen is. Okay, ik weet dat het een utopie is maar wel eentje die ik nog heel graag zou willen zien.

Ik zie niet in hoe informatieveiligheid onder jouw hoede goed kan gaan als je al met dit soort basale zaken de mist in gaat.

Als je in die monocultuur blijf hangen weet je dat je vroeg of laat de klos bent. Met ezels heb ik geen medelijden. Blijft over wie gaat deze schade die richting het miljoen loopt betalen?

Maar goed, ik ben het wel met de Linux gasten eens, alleen zouden die mensen toch echt eens OpenBSD moeten proberen, en dat geldt ook voor de mensen die werkzaam zijn op de uni.

Wat mij betreft is dit dan ook een "linux veteraan" die hier even wat denkfouten maakt.

Het is wel weer zo dat je het base system liever in single user mode bijwerkt, dus even op de achtergrond een upgrade draaien vanuit cron die alle packages en het base system tegelijk bijwerkt, dat heb je niet. Zou ik ook niet willen want het gebeurt wel eens dat er dingen in /etc bijgewerkt moeten worden en daar wil ik als admin zelf bij zijn. Maar het compileerverhaal is onzin.

Volgens mij is de hardwareondersteuning niet slecht gezien de grootte van het project, en kun je prima verdere ondersteuning krijgen bij bedrijfjes die zich daarin specialiseren. Dat je die ondersteuning niet van microsoft of red hat-nu-ibm krijgt lijkt me geen argument in dezen.

Als je in die monocultuur blijf hangen weet je dat je vroeg of laat de klos bent. Met ezels heb ik geen medelijden. Blijft over wie gaat deze schade die richting het miljoen loopt betalen?

Maar goed, ik ben het wel met de Linux gasten eens, alleen zouden die mensen toch echt eens OpenBSD moeten proberen, en dat geldt ook voor de mensen die werkzaam zijn op de uni.

Ik ben het met je eens. Dus waarom gaan wij twee nou eens een keer niet een IT service bedrijf oprichten dat georiënteerd is rondom OpenBSD? Ik kan je garanderen dat het werk heel simpel en saai zal zijn en zich vooral rondom zaken als configuratiebeheer, puppet / ansibe, package management en backups omvat. En bovenal is het niet crisismanagement, dus ook geen overwerk. Deal?

Zou ook de Linux omgeving, met de wetenschappelijke databases, zijn gecompromitteerd, dan waren de kroonjuwelen gegijzeld of hadden deze als gestolen moeten worden beschouwd. Het was dan niet bij een paar ton euro gebleven. De geleden financiële schade en het beschadigde imago van de universiteit, en het medisch centrum, zou dan niet te overzien zijn geweest. De afdeling ICTS was zo verstandig de kroonjuwelen niet aan Microsoft toe te vertrouwen.

Zou ook de Linux omgeving, met de wetenschappelijke databases, zijn gecompromitteerd, dan waren de kroonjuwelen gegijzeld of hadden deze als gestolen moeten worden beschouwd.

Daarover is helaas nog weinig zekerheid verkregen. Zie de sectie met Conclusies in het door de UM gepubliceerde Fox-IT PDF rapport van d.d. 05-02-2020, pagina 29 van 38. Nader onderzoek is nodig om dat vast te stellen.

https://www.maastrichtuniversity.nl/file/foxitrapportreactieuniversiteitmaastricht2pdf

Wat betreft de kroonjuwelen kan, technisch gezien, op het moment van schrijven gelet op de scope van het onderzoek niet met een grote mate van waarschijnlijk worden vastgesteld of data daarvan is ingezien, ontvreemd, of anderszins is verwerkt door de aanvaller. [...]

Ik zie niet in hoe informatieveiligheid onder jouw hoede goed kan gaan als je al met dit soort basale zaken de mist in gaat.

Helemaal eens, en ook als de relatie tussen Citrix en BSD meerdere keren wordt uitgelegd blijft Karma4 de relatie niet snappen en verkeerd interpreteren.

Bijvoorbeeld:

https://www.security.nl/posting/642145/Transportbedrijf+Toll+schakelt+systemen+uit+na+cyberincident

04-02-2020, 13:25 door Anoniem

https://www.security.nl/posting/640192/Grapperhaus%3A+Citrix-lek+laat+belang+digitale+veiligheid+zien

21-01-2020, 11:32 door Anoniem

https://www.security.nl/posting/639854/Microsoft+waarschuwt+voor+actief+aangevallen+lek+in+Internet+Explorer

20-01-2020, 14:24 door Anoniem

Achteraf weet iedereen wat men had moeten doen. In deze cases dus patchen. Ik vermoed dat ze dit nu ook hebben gedaan.....

De penetratie van de diverse linux smaken is niet zo groot vandaar dat men ook malware voornamelijk ontwikkeld voor het platform met de grootste penetratie. (windows dus, linux op een profesionele desktop omgeving zie je niet zoveel) .

Achteraf weet iedereen wat men had moeten doen. In deze cases dus patchen. Ik vermoed dat ze dit nu ook hebben gedaan.....

De penetratie van de diverse linux smaken is niet zo groot vandaar dat men ook malware voornamelijk ontwikkeld voor het platform met de grootste penetratie. (windows dus, linux op een profesionele desktop omgeving zie je niet zoveel) .

Dan waren nu alle verzonden en ontvangen emails, uitgevoerde werkopdrachten, het studie- en lesmateriaal en de privégegevens van de studenten, docenten en medewerkers in het bezit van Google.

Ik zie niet in hoe informatieveiligheid onder jouw hoede goed kan gaan als je al met dit soort basale zaken de mist in gaat.

Je doet aan kromredenering naar gelang je het uitkomt. Dat is een houding die een oorzaak bij veel rampen is.

Ik gaf één voorbeeld van problemen van dat os met Linux er zijn er legio. IoT vaste wachtwoorden, deze is ook recent:

https://www.security.nl/posting/642879/Androidgebruikers+gewaarschuwd+voor+ernstig+bluetooth-lek

Dan waren nu alle verzonden en ontvangen emails, uitgevoerde werkopdrachten, het studie- en lesmateriaal en de privégegevens van de studenten, docenten en medewerkers in het bezit van Google.

Wat voor Google Education geldt, gaat ook op voor naïeve studenten die hun scriptie op een Chromebook schrijven:

Google aangeklaagd voor verzamelen kinderdata via Chromebooks

vrijdag 21 februari 2020, door Redactie

https://www.security.nl/posting/645045/Google+aangeklaagd+voor+verzamelen+kinderdata+via+Chromebooks

Deze posting is gelocked. Reageren is niet meer mogelijk.