Gigabytes aan data gestolen bij ransomware-aanval op Amerikaanse stad

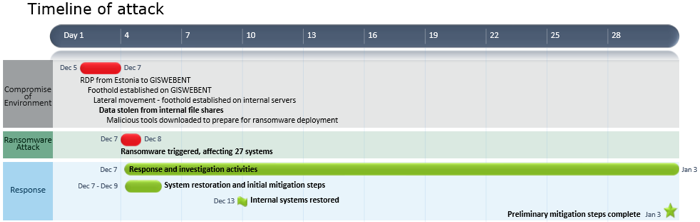

Aanvallers die via RDP de Amerikaanse stad Pensacola met ransomware wisten te infecteren hebben gigabytes aan data buitgemaakt. Dat blijkt uit onderzoek dat de stad naar het incident liet uitvoeren en waarvan nu een managementsamenvatting openbaar is gemaakt (pdf).

Systemen van de stad raakten begin december besmet met de Maze-ransomware. Daardoor gingen onder andere mail- en betaalsystemen offline. De aanvallers eisten vervolgens 1 miljoen dollar voor het ontsleutelen van de data. Als de stad niet zou betalen, dreigden de criminelen de gestolen gegevens openbaar te maken. De stad besloot het gevraagde losgeld niet te betalen. Daarop maakten de aanvallers twee gigabyte aan gestolen data openbaar.

Volgens een 140.000 dollar kostend onderzoek van Deloitte, dat door de stad werd ingeschakeld, kwamen de aanvallers zeer waarschijnlijk binnen via twee systemen die via het remote desktopprotocol (RDP) vanaf het internet toegankelijk waren. Op minstens 27 systemen troffen onderzoekers ransomware-activiteiten aan, maar mogelijk zijn ook andere systemen door de aanval getroffen.

De aanvallers claimden dat ze 32 gigabyte aan data hadden buitgemaakt. De onderzoekers hebben bevestigd dat er 6 gigabyte aan gecomprimeerde data is gestolen. Doordat er allerlei bewijs tijdens de herstelwerkzaamheden verloren is gegaan konden de onderzoekers niet zeggen of er ook vertrouwelijke gegevens zijn benaderd. Verder staat vast dat de aanvallers volledige toegang tot de interne systemen had.

De stad beschikte over back-ups, waardoor systemen snel konden worden hersteld. De onderzoekers prijzen ook de proactieve communicatie van de stad over het incident en het aanbieden van identiteitsbescherming voor mogelijk gedupeerde burgers. Waar de stad zich nog wel kan verbeteren is het inschakelen van speciaal securitypersoneel, het ontwikkelen van een robuuster incidentresponsplan en het geregeld laten uitvoeren van security-assessments.

Ik lees niet hoe de attacker is binnengekomen. Via Brute force, Social engineering, probleem in Windows RDP etc

Ik lees niet hoe de attacker is binnengekomen. Via Brute force, Social engineering, probleem in Windows RDP etc

De PDF leest het volgende:

• The attacker connected to an internet facing system with Remote Desktop Protocol (RDP) open to the internet

• The attacker found data on one or more internal file shares, and exfiltrated a subset of those files

• The attacker claims to have exfiltrated a total of 32 Gb of data from the City of Pensacola internal network

• The attacker then distributed and executed ransomware on 27 systems

Ik lees niet hoe de attacker is binnengekomen. Via Brute force, Social engineering, probleem in Windows RDP etc

De PDF leest het volgende:

• The attacker connected to an internet facing system with Remote Desktop Protocol (RDP) open to the internet

• The attacker found data on one or more internal file shares, and exfiltrated a subset of those files

• The attacker claims to have exfiltrated a total of 32 Gb of data from the City of Pensacola internal network

• The attacker then distributed and executed ransomware on 27 systems

RDP het blijft oppassen.

#sockpuppet

Daar was ik wel van uitgegaan...

Ik lees niet hoe de attacker is binnengekomen. Via Brute force, Social engineering, probleem in Windows RDP etc

De PDF leest het volgende:

• The attacker connected to an internet facing system with Remote Desktop Protocol (RDP) open to the internet

• The attacker found data on one or more internal file shares, and exfiltrated a subset of those files

• The attacker claims to have exfiltrated a total of 32 Gb of data from the City of Pensacola internal network

• The attacker then distributed and executed ransomware on 27 systems

Je hebt maar één account met toegang nodig. RDP direct aan het internet is met de lekken overigens vragen om problemen, met het juiste lek in hun service en dan ben je sowieso de sjaak.

Deze posting is gelocked. Reageren is niet meer mogelijk.