SIDN: Nederlandse websites vaker afhankelijk van Let’s Encrypt

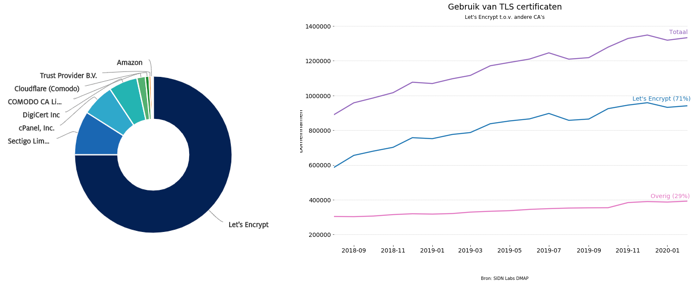

Nederlandse websites zijn voor hun tls-certificaat steeds vaker afhankelijk van Let's Encrypt, de Amerikaanse certificaatautoriteit (CA) die gratis certificaten uitgeeft. Bijna 75 procent van de tls-certificaten waarvan .nl-sites gebruikmaken zijn door Let's Encrypt uitgegeven, zo meldt de Stichting Internet Domeinregistratie Nederland (SIDN) op basis van eigen cijfers.

Het aantal .nl-sites dat over een beveiligde verbinding beschikt is de afgelopen negentien maanden met bijna vijftig procent gestegen naar 1,33 miljoen. Het grootste deel van deze groei wordt veroorzaakt door ruim 355.000 nieuwe Let's Encrypt-certificaten, een toename van bijna 61 procent. Verder vond SIDN bijna 89.000 nieuwe certificaten van andere certificaatautoriteiten, een toename van 29 procent. Het aandeel van Let's Encrypt, als er wordt gekeken naar alle typen tls-certificaten, bedroeg in februari bijna 71 procent.

Wat opvalt aan de cijfers van SIDN is dat de certificaatautoriteiten op één na allemaal Amerikaanse partijen zijn. De uitzondering is Trust Provider, een relatief kleine Nederlandse 'intermediate' CA maar deze is ook weer afgeleid van het DigiCert-rootcertificaat. "De groei in het gebruik van tls-certificaten is goed nieuws voor de veiligheid van .nl-websites, maar de toegenomen afhankelijkheid op dv tls--certificaten uitgegeven door slechts enkele grote CA’s (zoals Let’s Encrypt) introduceert .nl-breed ook een risico", zegt onderzoeker Maarten Wullink.

Wullink noemt als voorbeeld een DigiNotar-achtige affaire of een probleem met het uitgiftesysteem van Let's Encrypt. "Enige diversiteit is naar onze mening vereist voor grootschalig gedistribueerde systemen, bijvoorbeeld in termen van partijen, jurisdicties en technologieën", aldus de onderzoeker.

Dat moet SIDN toch kunnen lijkt me.

Dan kan iedereen zelf kijken waar hij een certificaat vandaan haalt.

Dus dan vind ik het niet gek dat daar vaak voor wordt gekozen.

Dat moet SIDN toch kunnen lijkt me.

Dan kan iedereen zelf kijken waar hij een certificaat vandaan haalt.

Dit kan gewoon een gevalletje goedkoop (gratiz) is duurkoop zijn.

Je mag bij mij thuis gratis een stapel kartonnen dozen ophalen. Geen adder onder het gras! Helemaal gratis

Nu zijn we bijna met z'n allen over op SSL, gelukkig met een initiatief van o.a. LetsEncrypt en Cloudflare en een ene Maarten Wullink van SIDN maakt hier weer een heel probleem van.

Dat moet SIDN toch kunnen lijkt me.

Dan kan iedereen zelf kijken waar hij een certificaat vandaan haalt.

En dan wel met dezelfde functionaliteit (en liefst dezelfde prijs natuurlijk) als Let's Encrypt. Dus geen Comodo ofzo.

En gratis lachen dan?

Gaat hem niet worden. De Amerikanen dulden geen concurentie, en op.deze manier bepalen ze de CA en via de browsers ook welke encryptie, die zij natuurlijk al lang kunnen kraken via zijdeur... daar moet je dan alleen weer 14 jaar op wachten voordat dit uitlekt, zoals met de US-Duitsland-Philips connectie.

https://scotthelme.co.uk/having-a-backup-ca-for-lets-encrypt/

Dat moet SIDN toch kunnen lijkt me.

Dan kan iedereen zelf kijken waar hij een certificaat vandaan haalt.

Ja, ja, Ik zou zeggen doe dat overtollige personeel weg, en doe alleen wat je hoort te doen. Domeinnamen uitgeven.

Gaat hem niet worden. De Amerikanen dulden geen concurentie, en op.deze manier bepalen ze de CA en via de browsers ook welke encryptie, die zij natuurlijk al lang kunnen kraken via zijdeur... daar moet je dan alleen weer 14 jaar op wachten voordat dit uitlekt, zoals met de US-Duitsland-Philips connectie.

Precies!

Nu zijn we bijna met z'n allen over op SSL, gelukkig met een initiatief van o.a. LetsEncrypt en Cloudflare en een ene Maarten Wullink van SIDN maakt hier weer een heel probleem van.

Totdat die leverancier een probleem had en zelfs 112 niet meer te bereiken was.

Dat zelfde doelt Maarten op: als iedereen 1 dienst allemaal bij 1 partij afneemt is er een vendor lock-in waardoor er bij problemen bij of door die partij die ene dienst bij iedereen plat ligt.

SIDN zou idd wel eens een voorbeeld kunnen nemen en een eigen dienst op kunnen zetten als ze dit zo risicovol vinden.

Wat ik wel jammer vind is dat het (voor zover mij bekend althans, ik zit er niet diep in) niet mogelijk is om dezelfde public key door meerdere CA's te laten ondertekenen, op een PGP-achtige manier dus, en dat als een gecombineerd certificaat aan te bieden aan browsers. Als dat zou kunnen, en je zou de mogelijkheid gebruiken, dan zou er helemaal geen uitval zijn als een CA een probleem heeft, dan blijft het gewoon werken op basis van de (of een) andere CA. Het hele Diginotar-debacle zou dan veel milder hebben kunnen verlopen, bijvoorbeeld.

Deze posting is gelocked. Reageren is niet meer mogelijk.