Microsoft waarschuwt voor kritiek beveiligingslek in SMBv3

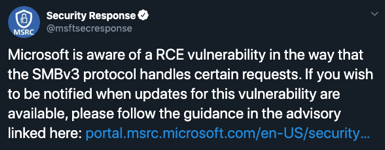

Microsoft waarschuwt organisaties voor een kritiek beveiligingslek in SMBv3 waardoor een aanvaller op afstand code op de SMB-server of SMB-client kan uitvoeren en een beveiligingsupdate is nog niet beschikbaar. "Microsoft is bekend met een remote code execution-kwetsbaarheid in de manier waarop het Microsoft Server Message Block 3.1.1 (SMBv3) protocol bepaalde verzoeken verwerkt", aldus een advisory van Microsoft.

Server Message Block (SMB) is een protocol voor het op afstand toegankelijk maken van bestanden, printers en seriële poorten. Door het versturen van een speciaal geprepareerd pakket naar een SMBv3-server kan een aanvaller willekeurige code op de server kunnen uitvoeren. De aanvaller hoeft hierbij niet over een wachtwoord te beschikken om op de server zelf in te kunnen inloggen. Daarnaast is het mogelijk om SMB-clients over te nemen die verbinding met een kwaadaardige SMBv3-server maken. Een aanvaller zou bijvoorbeeld eerst de server kunnen aanvallen en vervolgens alle clients die verbinding maken infecteren.

Volgens sommige berichten zou een worm zich via het lek kunnen verspreiden, zo laat het CERT Coordination Center (CERT/CC) van de Carnegie Mellon Universiteit weten. De organisatie wijst naar een blogpost van Cisco over de maandelijkse patchdinsdag van Microsoft waarin details over het beveiligingslek stonden vermeld. Inmiddels is de blogpost aangepast en de verwijzing naar de kwetsbaarheid verwijderd. Een aantal uren na de publicatie verscheen de advisory van Microsoft online.

Het CERT/CC stelt dat op dit moment geen praktische oplossing voorhanden is. Als tijdelijke oplossing wordt aangeraden om SMBv3-compressie uit te schakelen. Tevens wordt aangeraden om uitgaande SMB-verbindingen (TCP-poort 445 voor SMBv3) van het lokale netwerk naar het WAN te blokkeren. Ook moeten SMB-verbindingen van het internet geen verbinding met het bedrijfsnetwerk kunnen maken. Microsoft adviseert organisaties om beveiligingsupdates voor de kwetsbaarheid meteen te installeren zodra die beschikbaar komen. Wanneer dit is, is nog onbekend.

Ik vind de omschrijving wel vreemd. Zit de fout in het protocol? Verderop wordt er iets meer detail gegeven en gaat

het blijkbaar om een fout in de compressie/decompressie, wellicht een buffer overflow als gevolg van het sturen van

een pakketje wat "heel goed de-comprimeert". Maar dat is dan toch geen fout in het protocol maar in de implementatie?

Ik zou dan spreken over een fout in de SMBv3 service, niet in het SMBv3 protocol zoals Microsoft doet.

Als de fout in het protocol zit dan zouden dus andere implementaties ook kwetsbaar moeten zijn. Is dat het geval?

Tenzij je wilt dat een gewone PC als server benaderd kan worden (bijv. omdat deze shares heeft die anderen moeten kunnen benaderen, of als je via SMB management wilt doen en/of back-ups maken), is het mijn ervaring dat je de server service probleemloos kunt disablen op end-user PC's.

De workstation service (die kwetsbaar is en waar geen workaround voor lijkt te bestaan) heb je echter nodig op clients om shares op servers te kunnen mounten, alsmede voor AD functionaliteit (waaronder het ophalen en uitvoeren van group policies).

In https://support.microsoft.com/en-us/help/3185535/preventing-smb-traffic-from-lateral-connections beschrijft Microsoft hoe je, gebruikmakend van de de ingebouwde firewall, kunt voorkomen dat clients SMB verbindingen maken met andere dan vertrouwde servers (waaronder AD domain controllers). Daarmee kun je de risico's in een domein met potentieel gecompromitteerde computers beperken (dit vereist wel een boel onderhoud, bijv. als je nieuwe servers toevoegt of bijv.de IP-adressen van oudere servers hergeberuikt voor iets dat minder betrouwbaar is).

:-)

Het leest alsof de clients door een gecompromiteerde server met een aanval overgenomen kunnen worden.

Neem nu LDAP Samba als server, die is gehackt en dan kun je werkstations gaan overpakken.

Lijk me dat als LDAP overgenomen is je eerst nog wel een groter probleem hebt.

Het leest alsof de clients door een gecompromiteerde server met een aanval overgenomen kunnen worden.

Neem nu LDAP Samba als server, die is gehackt en dan kun je werkstations gaan overpakken.

Lijk me dat als LDAP overgenomen is je eerst nog wel een groter probleem hebt.

LDAP heeft niets met Samba te maken. toegang tot een LDAP server betekent ook niet dat alle werkstations powned zijn meteen. je post weer totale onzin.

Het leest alsof de clients door een gecompromiteerde server met een aanval overgenomen kunnen worden.

Neem nu LDAP Samba als server, die is gehackt en dan kun je werkstations gaan overpakken.

Lijk me dat als LDAP overgenomen is je eerst nog wel een groter probleem hebt.

Klopt, als AD weer eens alle data lekt ook, net als Exchange en RDP

Het leest alsof de clients door een gecompromiteerde server met een aanval overgenomen kunnen worden.

Lijk me dat als LDAP overgenomen is je eerst nog wel een groter probleem hebt.

let wel dynamisch via DHCP. Barracuda CloudGen Firewall.

Na het in de lucht tillen ervan, even de VPN tunnel checken, geeft ie twee keer groen, "up traffic control up".

OK en gaan met die banaan.

#sockpuppet

Niet vreemd.

Probleem wordt pas geintroduceerd in Windows 10 build 1903, dus ook Windows Server Build 1903...

De laatste GUI versie is 1809 (Windows Server 2019).

Windows Server 1903 is volgens mij alleen Core editie.

Dus denk dat daarom Windows Server 2019, 2016, etc niet bij staat.

Er lijkt één KB pagina te zijn voor alle kwetsbare versies van Windows: https://support.microsoft.com/en-us/help/4551762/windows-10-update-kb4551762. Aanvulling: deze heb ik zojuist geïnstalleerd (W10 1903 x64). De "server" en "workstation" services waren disabled voordat ik met updaten begon, en zijn niet enabled door deze update. In C:\Windows\System32\drivers\ zijn "srv2.sys" en "mrxsmb.sys" vervangen door nieuwe versies.

Eerder vandaag raadde het Duitse BSI nog aan om de door Microsoft voorgestelde workarounds te impementeren (https://www.bsi.bund.de/DE/Presse/Pressemitteilungen/Presse2020/Schwachstelle-Windows_110320.html, bron: https://m.heise.de/security/meldung/SMBv3-Luecke-in-Windows-BSI-raet-dringend-dazu-Server-via-Workaround-abzusichern-4681565.html), maar met een patch beschikbaar lijkt mij dat meer nodig.

Het voorkomen dat uitgaande SMB-verbindingen jouw netwerk kunnen verlaten, is altijd verstandig (blokkeer dus op z'n minst netwerkpakketjes van binnen naar buiten in jouw router/perimeter-firewall met als doelpoorten: UDP 137 en 138, alsmede TCP 139 en 445).

Met een gecompromitteerde PC op je interne netwerk kan een kwaadwillende echter mogelijk ook NTLMv2 hashes van collega's (waaronder beheerders) in handen krijgen (en vervolgens "kraken"), gebruikmakend van een tool zoals Responder - zoals bijv. beschreven onder "Example Attack #3" in https://blogs.perficient.com/2018/05/22/how-microsoft-word-protected-view-stops-information-leaks/. Het loont dus wellicht de moeite om, middels Windows firewalls op PC's en servers, te beperken met welke SMB-servers die clients verbindingen mogen maken - zoals beschreven in de eerder door mij genoemde pagina https://support.microsoft.com/en-us/help/3185535/preventing-smb-traffic-from-lateral-connections.

let wel dynamisch via DHCP. Barracuda CloudGen Firewall.

Na het in de lucht tillen ervan, even de VPN tunnel checken, geeft ie twee keer groen, "up traffic control up".

OK en gaan met die banaan.

#sockpuppet

Ja precies, en daarna even patch management inrichten, lifecycle management inrichten, netwerkdocumentatie op orde maken, CMDB bijwerken, support contract afsluiten, routering op orde brengen, (security) monitoring inrichten, crypto instellingen wel even controleren etc etc. Het gemak waarmee sommige mensen denken dat in een corporate omgeving met 75.000+ nodes even iets in het netwerk gehangen kan worden of even iets aangepast kan worden. Net zoals het advies hierboven "Toch maar even een Samba server". Tuurlijk joh, geen probleem... op een thuisnetwerk met wat virtuele machines en 3 L2/L3 devices. We houden het netwerk graag ook nog beheersbaar na 10 jaar prutsers aan de knoppen.

let wel dynamisch via DHCP. Barracuda CloudGen Firewall.

Na het in de lucht tillen ervan, even de VPN tunnel checken, geeft ie twee keer groen, "up traffic control up".

OK en gaan met die banaan.

#sockpuppet

Ja precies, en daarna even patch management inrichten, lifecycle management inrichten, netwerkdocumentatie op orde maken, CMDB bijwerken, support contract afsluiten, routering op orde brengen, (security) monitoring inrichten, crypto instellingen wel even controleren etc etc. Het gemak waarmee sommige mensen denken dat in een corporate omgeving met 75.000+ nodes even iets in het netwerk gehangen kan worden of even iets aangepast kan worden. Net zoals het advies hierboven "Toch maar even een Samba server". Tuurlijk joh, geen probleem... op een thuisnetwerk met wat virtuele machines en 3 L2/L3 devices. We houden het netwerk graag ook nog beheersbaar na 10 jaar prutsers aan de knoppen.

De walmare incidenten van de laatste tijid tonen aan waar het gepruts zit. Disclaimer: het zou ook kunnen dat de windows monocultuur onbeheersbaar is.

De databreach incidenten van de laatste tijid tonen aan waar het gepruts zit.

De walmare incidenten van de laatste tijid tonen aan waar het gepruts zit. Disclaimer: het zou ook kunnen dat de windows monocultuur onbeheersbaar is.

De databreach incidenten van de laatste tijid tonen aan waar het gepruts zit.

Check even. Elke malware infectie hier in het nieuws op security.nl begint bij een drive-by download onder windows. Kunnen gebruikers niets aan doen. Het bezoeken van een website is al voldoende om ongemerkt geïnfecteerd te worden. Microsoft fasciliteerd dit allemaal. Op een Linux desktop komt alles readonly binnen web of email en levert die ellende dus niet. Microsoft ziet dus hoe het wel kan maar doet er niets aan.

Deze posting is gelocked. Reageren is niet meer mogelijk.