KPN schakelt DNSSEC in voor vaste en mobiele klanten

KPN heeft zowel voor vaste als mobiele klanten DNSSEC ingeschakeld wat moet voorkomen dat gebruikers op malafide websites terechtkomen. Bij dochterbedrijf Telfort werd de maatregel afgelopen december al geactiveerd. DNSSEC is een extensie van het Domain Name System (DNS).

Via DNSSEC kan een domeinnaamhouder een digitale handtekening toevoegen aan DNS-informatie. "Aan de hand van deze handtekening kan een internetgebruiker de inhoud en de ontvangen DNS-informatie valideren. Hierdoor is met grote waarschijnlijkheid vast te stellen dat het antwoord van de DNS onderweg niet is gemanipuleerd door derden", zo laat het Forum Standaardisatie weten. Dit moet injectie van verkeerde informatie, waardoor gebruikers naar malafide websites worden geleid, voorkomen.

Afgelopen december werd DNSSEC al bij dochterbedrijf Telfort ingeschakeld. "Hun infrastructuur lijkt erg op die van KPN. Vanwege de kleinere userbase hebben we deze beveiligingsfeature dus eerst daar geïmplementeerd", zegt Roeland Mighawry van KPN tegenover de Stichting Internet Domeinregistratie Nederland (SIDN), de organisatie die de .nl-domeinnamen beheert.

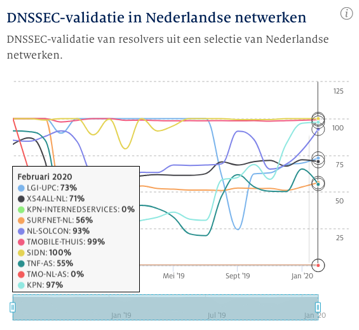

KPN-klanten hoeven zelf niets te doen om van DNSSEC gebruik te maken. "Dit is echt geweldig nieuws,” zegt Marco Davids van SIDN Labs. "Hiermee wordt DNSSEC-validatie in één klap voor 30-40 procent van internettend Nederland aangezet." Volgens SIDN komt KPN later dit jaar nog met een security- en privacy-specifieke aankondiging.

Het zou overigens interessant zijn als een KPN gebruiker de ondersteunde algorithmen test van [0] hier kan plaatsen. Ben wel benieuwd of Ed25519 en/of Ed448 ook al ondersteund worden.

[0] https://rootcanary.org/test.html

Het traject tussen klant en resolver is dus niet beschermd maar het traject tussen resolver en "de rest van de wereld" wel.

Men zou het wellicht nog wat kunnen verbeteren door DoH of DoT te ondersteunen.

DNSSEC validatie op het systeem van de klant dat heeft KPN niet in de hand, dat kon altijd al natuurlijk.

Toch wel; KPN heeft veel klanten en iedereen die klant is, valideert. ;-)

(disclaimer: ok, het pad tussen gebruiker en validerende resolver is nog kwetsbaar, maar het is zeker een stap voorwaarts)

Dat moet niet moeilijk zijn met zoveel KPN-klanten. Misschien was je zelf, ongemerkt ook al KPN-klant op je mobiele telefoon?

Maar zie anders hier: https://twitter.com/marcodavids/status/1240001348147576833

Oh echt? Geef het anders even door aan @SIDN op Twitter.

Ik zie vaker gelazer met Sectigo / Comodo certificaten, hoewel aan het certificaat zelf verder niets verkeerds opvalt.

Blijkbaar staat deze certificaat issuer niet (meer?) standaard als goedgekeurde CA genoteerd in Firefox ESR,

hoewel het mij niet 100% duidelijk is waarom niet als ze nog zoveel gebruikt worden.

Oh echt? Geef het anders even door aan @SIDN op Twitter.

Laat maar, het is een WebGL fingerprint van Google. SIDN has moved to the EVIL side.

Kennelijk komen de XS4ALL zaken beschikbaar voor alle kpn klanten

Deze posting is gelocked. Reageren is niet meer mogelijk.