Secret Service probeerde ip-adres ransomwarecrimineel via malware te achterhalen

De Amerikaanse Secret Service heeft geprobeerd om het ip-adres van een ransomwarecrimineel via malware te achterhalen, zo blijkt uit een gerechtelijk document. De zaak speelde al in 2016, maar kwam onlangs aan het licht. Een gevangenis in de staat Washington raakte geïnfecteerd met ransomware. De aanvaller wist via het account van een politieagent binnen te komen, zo blijkt uit het gerechtelijk document (pdf) waar Vice Magazine over bericht.

Eenmaal actief versleutelde de ransomware allerlei bestanden en liet de gevangenis instructies achter, inclusief een e-mailadres. Op verzoek van de Secret Service verstuurde de gevangenis een e-mail naar dit adres, waarna de aanvaller reageerde. Uit onderzoek van de e-mailheaders bleek dat de aanvaller gebruikmaakte van het Tor-netwerk, waardoor zijn echte ip-adres was afgeschermd. Om het ip-adres van de dader te achterhalen bedacht de Secret Service een plan.

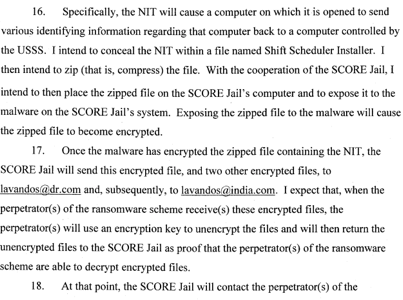

De aanvaller had de gevangenis aangeboden om drie bestanden te ontsleutelen, als bewijs dat de decryptiesleutel werkte. De Secret Service wilde deze gelegenheid aangrijpen om via een "network investigative technique" (NIT) het ip-adres van de aanvaller te vinden. Een NIT wordt omschreven als een vorm van malware die tegen verdachten kan worden ingezet. In het verleden heeft de FBI meerdere keren NITs gebruikt om Tor-gebruikers te identificeren.

De Secret Service verborg de NIT in een bestand, waarna dit bestand werd gezipt. Het gezipte bestand werd vervolgens op een systeem van de gevangenis geplaatst waar het door de ransomware werd versleuteld. Het zip-bestand zou samen met twee andere bestanden naar de aanvaller worden gestuurd om te ontsleutelen. Wanneer de aanvaller de ontsleutelde bestanden terugstuurde zou de gevangenis laten weten dat één bestand, die met de NIT, niet werkte. De aanvaller zou dan worden gevraagd om het bestand uit te pakken en te repareren.

Door het openen van het bestand zou de NIT het echte ip-adres naar de Secret Service sturen, alsmede open poorten, het gebruikte besturingssysteem, taal, tijdzone, wifi-gegevens, host- en gebruikersnaam van de computer. Het plan mislukte echter. In een ander document laat de Secret Service weten dat het gebruik van de NIT geen succes had en er geen bewijs kon worden verzameld (pdf). Waarom de NIT niet werkte is onbekend. De Amerikaanse opsporingsdienst wilde niet op de zaak reageren.

Vervolgens gooit die zn omgeving weg ...hardware de hele riedel en zat die bij een mac buiten zonder cameras

Maar ja het was een gok. En wie niet waagt die niet wint.

Vervolgens gooit die z'n omgeving weg ...hardware de hele riedel en zat die bij een mac buiten zonder cameras

Maar ja het was een gok. En wie niet waagt die niet wint.

Een cybercrimineel is sowieso gek, je hebt van andermans spullen af te blijven.

Maar hoe kom je erbij dat de cybercrimineel knullig gehandeld heeft? In het artikel staat dat de NIT niet heeft gewerkt. Er staat ook: "Waarom de NIT niet werkte is onbekend.". Dus wellicht dat de cybercrimineel zijn zaken wel 'op orde' had voor zover je over 'op orde' kan spreken bij criminaliteit.

Deze posting is gelocked. Reageren is niet meer mogelijk.