Microsoft waarschuwt voor ernstige kwetsbaarheid in Windows DNS Server

Microsoft waarschuwt voor een ernstige kwetsbaarheid in Windows DNS Server waardoor een ongeauthenticeerde aanvaller op afstand code kan uitvoeren. Het beveiligingslek raakt Windows-servers die als DNS-server zijn ingesteld en wordt veroorzaakt door de manier waarop Windows DNS Server omgaat met DNS-responses en -requests.

Het Domain Name System (DNS) vertaalt namen naar ip-adressen. Windows DNS Server is Microsofts implementatie van DNS en een essentieel onderdeel van Windows Domain-omgevingen. DNS is hiërarchisch opgezet en decentraal van aard. Wanneer een DNS-server het antwoord op een DNS-query niet weet, wordt het request doorgestuurd naar een DNS-server hogerop in de hiërarchie. Die stuurt vervolgens de response naar de lager gelegen DNS-server.

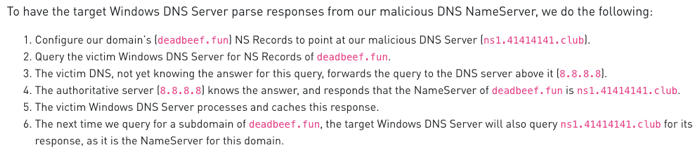

De kwetsbaarheid in Windows DNS Server werd gevonden door securitybedrijf Check Point. Onderzoekers van het bedrijf ontwikkelden een aanval waarbij er via een kwaadaardige DNS-response remote code execution is uit te voeren en een aanvaller domainbeheerderrechten kan krijgen. De aanval begint door de Windows DNS Server van het slachtoffer DNS-responses te laten verwerken die van een kwaadaardige DNS-nameserver afkomstig zijn.

De aanvaller laat vervolgens de DNS-server van het slachtoffer een SIG-record bij de kwaadaardige DNS-server opvragen. Het Signature (SIG)-record is ontwikkeld voor het opslaan van een digitale handtekening in DNS. Een aanvaller kan een speciaal geprepareerd SIG-record van meer dan 64KB als antwoord naar de DNS-server van het slachtoffer sturen, waardoor er een heap-based buffer overflow ontstaat. Vervolgens is het mogelijk om code op de server uit te voeren. "Aangezien de service met verhoogde rechten (SYSTEM) draait, krijgt een aanvaller bij een succesvolle aanval domainbeheerderrechten toegekend, en compromitteert zo in feite de gehele zakelijke infrastructuur", aldus Checkpoint.

De aanval is ook via de browser uit te voeren, waarbij een slachtoffer een website van de aanvaller moet bezoeken, aldus de uitleg van Check Point. De onderzoekers merken op dat de meeste browsers, zoals Google Chrome en Mozilla Firefox, geen http-requests naar poort 53 (DNS) toestaan. De kwetsbaarheid is dan ook alleen via een beperkte verzameling browsers te misbruiken, waaronder Internet Explorer en Microsoft Edge.

Op een schaal van 1 tot en met 10 wat betreft de ernst is de kwetsbaarheid beoordeeld met een 10. Microsoft laat weten dat het lek "wormable" is, wat inhoudt dat malware kwetsbare systemen automatisch en zonder menselijke interactie kan infecteren. "DNS is een fundamenteel netwerkonderdeel en vaak geïnstalleerd op domaincontrollers. Een succesvolle aanval kan voor ernstige onderbrekingen zorgen en toegang tot belangrijke domain-accounts geven", aldus een uitleg van het techbedrijf.

Microsoft stelt verder dat er nog geen aanvallen bekend zijn die van de kwetsbaarheid misbruik maken, maar dat dit slechts een kwestie van tijd is. Klanten worden dan ook opgeroepen om de beveiligingsupdate zo snel als mogelijk te installeren. Wanneer dit niet mogelijk is kan er een Register-gebaseerde workaround worden doorgevoerd, waarbij het niet nodig is om de server te herstarten.

De kwetsbaarheid, aangeduid als CVE-2020-1350, is aanwezig in Windows Server 2003 tot en met 2019. Microsoft werd op 19 mei over het beveiligingslek geïnformeerd. Vanavond zijn er voor Windows Server 2008 en nieuwer beveiligingsupdates verschenen.

Je ziet toch steeds meer dat allerlei systemen aan te vallen zijn.

Wat als op een gegeven moment blijkt dat je bankrekening op 0 euro staat en jij dat niet aan de bank kan bewijzen?

Alles wat nu onmogelijk lijkt kan toch bewaarheid worden.

Het Internet moet langzamerhand helemaal opnieuw en veiliger worden ingericht.

Wie heeft nog een algeheel inzicht?

Met al dat gepatch kom je er niet.

Je ziet toch steeds meer dat allerlei systemen aan te vallen zijn.

Wat als op een gegeven moment blijkt dat je bankrekening op 0 euro staat en jij dat niet aan de bank kan bewijzen?

Alles wat nu onmogelijk lijkt kan toch bewaarheid worden.

Het Internet moet langzamerhand helemaal opnieuw en veiliger worden ingericht.

Wie heeft nog een algeheel inzicht?

Met al dat gepatch kom je er niet.

Dat heb ik een keer gehad. Mijn rekening was 2 weken "niet bestaand". Je kan geen geld opnemen, helemaal niets.

Ik moest met papieren bewijzen dat mijn rekening echt bestond. Na 2 weken was dit pas hersteld.

Natuurlijk precies rond de salarisstorting.

Excuses van de bank of verklaring van de bank? Nee hoor. Ik mocht blij zijn dat ze het hadden gefixt.

Heeft daarna nog een aantal weken geduurd om de automatische incasso's recht te breien.

Aantal firma's geloven je gewoon niet.

Als je een forwarding opzet, dan vraagt de windows server toch niet aan een malicious server een DNS record?

Onze DNS servers kunnen meestal maar DNS records aanvragen aan 1 of 2 publieke DNS servers, of vaak zelfs enkel aan de firewall zelf (geen toegang op UDP/53 naar buiten). Ik heb het checkpoint document eens bekeken, maar in zo een gevallen zouden we toch niet vatbaar mogen zijn (DNS server kan niet aan ns1.41414141.club)

Je ziet toch steeds meer dat allerlei systemen aan te vallen zijn.

Wat als op een gegeven moment blijkt dat je bankrekening op 0 euro staat en jij dat niet aan de bank kan bewijzen?

Alles wat nu onmogelijk lijkt kan toch bewaarheid worden.

Het Internet moet langzamerhand helemaal opnieuw en veiliger worden ingericht.

Wie heeft nog een algeheel inzicht?

Met al dat gepatch kom je er niet.

Dit is waarom ik heeel lang geen online bankieren heb aangevraagd: zo lang ik het niet heb aangevraagd kan ik gewoon zeggen: jullie hebben de boel niet voor elkaar, want ik heb nog nooit online betalingen kunnen doen/gedaan.

Je ziet toch steeds meer dat allerlei systemen aan te vallen zijn.

Wat als op een gegeven moment blijkt dat je bankrekening op 0 euro staat en jij dat niet aan de bank kan bewijzen?

Alles wat nu onmogelijk lijkt kan toch bewaarheid worden.

Het Internet moet langzamerhand helemaal opnieuw en veiliger worden ingericht.

Wie heeft nog een algeheel inzicht?

Met al dat gepatch kom je er niet.

Dat heb ik een keer gehad. Mijn rekening was 2 weken "niet bestaand". Je kan geen geld opnemen, helemaal niets.

Ik moest met papieren bewijzen dat mijn rekening echt bestond. Na 2 weken was dit pas hersteld.

Natuurlijk precies rond de salarisstorting.

Excuses van de bank of verklaring van de bank? Nee hoor. Ik mocht blij zijn dat ze het hadden gefixt.

Heeft daarna nog een aantal weken geduurd om de automatische incasso's recht te breien.

Aantal firma's geloven je gewoon niet.

Met al dat gepatch kom je er niet.

Als je een forwarding opzet, dan vraagt de windows server toch niet aan een malicious server een DNS record?

Onze DNS servers kunnen meestal maar DNS records aanvragen aan 1 of 2 publieke DNS servers, of vaak zelfs enkel aan de firewall zelf (geen toegang op UDP/53 naar buiten). Ik heb het checkpoint document eens bekeken, maar in zo een gevallen zouden we toch niet vatbaar mogen zijn (DNS server kan niet aan ns1.41414141.club)

Het hangt er natuurlijk vanaf hoe je server geconfigureerd is (forward only of forward first) en ook of die aanval het wel

vereist dat er direct met die kwaadaardige server contact wordt opgenomen. Als je alles naar 8.8.8.8 stuurt dan zal

normaal gesproken een volgens het DNS protocol geldig antwoord ook gewoon door die resolver relayed worden naar

je eigen server, en als die dat dan door een bug niet goed verwerkt dan ben je evengoed de sigaar.

Het enige waar je dan op kunt hopen is dat Google op de een of andere manier die kwaadaardige antwoorden voor

je gaat filteren. Maar aan de andere kant is het aanbrengen van dat soort filters een hellend vlak waar niet iedere

aanbieder zich op wil begeven.

Het lijkt er op dat er vaak meer gebeurt dan het patchen van het specifieke probleem. Dat is ook lastig omdat patches

bij Microsoft geen onderlinge dependencies hebben: als je een patch installeert zegt ie nooit "maar dan moet je ook

deze andere patch(es) hebben anders werkt dit niet". Kennelijk is ieder patch geheel van de baseline en neemt alle

wijzigingen die er sindsdien geweest zijn mee. Zelfs als je al die wijzigingen al had omdat je altijd trouw patches

installeert...

Uh, nee. Zo'n server zegt "vraag dat maar aan die andere servers daar", en dat doet de resolver dan. Het is dus de resolver die de verschillende servers achter elkaar bevraagt, de deelantwoorden bijelkaar veegt en als een geheel antwoord aan de vraagsteller teruggeeft.

meesten zullen alleen een "forwarder" gebruiken die alle queries doorstuurt naar iemand anders' full recursive resolver,

bijvoorbeeld die van de ISP of die 8.8.8.8 die in het voorbeeld staat. Met een dergelijke configuratie worden er nooit

queries naar andere servers gestuurd (forward only) of alleen als die preferred forwarder geen antwoord geeft (forward first).

Het lijkt er op dat er vaak meer gebeurt dan het patchen van het specifieke probleem. Dat is ook lastig omdat patches

bij Microsoft geen onderlinge dependencies hebben: als je een patch installeert zegt ie nooit "maar dan moet je ook

deze andere patch(es) hebben anders werkt dit niet". Kennelijk is ieder patch geheel van de baseline en neemt alle

wijzigingen die er sindsdien geweest zijn mee. Zelfs als je al die wijzigingen al had omdat je altijd trouw patches

installeert...

Dat komt volgens mij omdat Microsoft het ook niet meer kan bijhouden die dependencies dus ze doen gewoon 'alles' volgens mij.

De bug in dit geval zit in 1 van de 2 bestanden: dns.exe en dnsapi.dll (2MB en 633 KB)

Nee, je hebt zeker gelijk. Maar het is een beetje suf als je jaren lang bij een bank een rekening hebt en ineens alles weg is. Zelfs vaste medewerkers op kantoor van gezicht kent. Inloggen via internet ging uiteraard niet meer, bankkaarten inactief. Zelfs het bankkantoor stond met open mond. Na een week zoeken, vonden ze een gedeelte van het profiel terug via de verzekeringentak en dus later via de "backup" e.a. hersteld.

Moest wel eerst even met bewijzen komen. Contracten, passen, etc. Heel raar gevoel...

Het lijkt er op dat er vaak meer gebeurt dan het patchen van het specifieke probleem. Dat is ook lastig omdat patches

bij Microsoft geen onderlinge dependencies hebben: als je een patch installeert zegt ie nooit "maar dan moet je ook

deze andere patch(es) hebben anders werkt dit niet". Kennelijk is ieder patch geheel van de baseline en neemt alle

wijzigingen die er sindsdien geweest zijn mee. Zelfs als je al die wijzigingen al had omdat je altijd trouw patches

installeert...

Dat komt volgens mij omdat Microsoft het ook niet meer kan bijhouden die dependencies dus ze doen gewoon 'alles' volgens mij.

De bug in dit geval zit in 1 van de 2 bestanden: dns.exe en dnsapi.dll (2MB en 633 KB)

Klopt: Microsoft doet al lang geen individuele patches meer. Je kunt maandelijks kiezen uit de volledige rollup of alleen de security-patch-rollup.

Is een bewuste keuze: in het verleden besteden veel bedrijven oeverloos veel tijd aan uit elkaar pluizen van updates en het resultaat was een enorme hoeveelheid verschillende gatenkazen.

Nee, je hebt zeker gelijk. Maar het is een beetje suf als je jaren lang bij een bank een rekening hebt en ineens alles weg is. Zelfs vaste medewerkers op kantoor van gezicht kent. Inloggen via internet ging uiteraard niet meer, bankkaarten inactief. Zelfs het bankkantoor stond met open mond. Na een week zoeken, vonden ze een gedeelte van het profiel terug via de verzekeringentak en dus later via de "backup" e.a. hersteld.

Moest wel eerst even met bewijzen komen. Contracten, passen, etc. Heel raar gevoel...

Het lijkt er op dat er vaak meer gebeurt dan het patchen van het specifieke probleem. Dat is ook lastig omdat patches

bij Microsoft geen onderlinge dependencies hebben: als je een patch installeert zegt ie nooit "maar dan moet je ook

deze andere patch(es) hebben anders werkt dit niet". Kennelijk is ieder patch geheel van de baseline en neemt alle

wijzigingen die er sindsdien geweest zijn mee. Zelfs als je al die wijzigingen al had omdat je altijd trouw patches

installeert...

Dat komt volgens mij omdat Microsoft het ook niet meer kan bijhouden die dependencies dus ze doen gewoon 'alles' volgens mij.

De bug in dit geval zit in 1 van de 2 bestanden: dns.exe en dnsapi.dll (2MB en 633 KB)

Klopt: Microsoft doet al lang geen individuele patches meer. Je kunt maandelijks kiezen uit de volledige rollup of alleen de security-patch-rollup.

Is een bewuste keuze: in het verleden besteden veel bedrijven oeverloos veel tijd aan uit elkaar pluizen van updates en het resultaat was een enorme hoeveelheid verschillende gatenkazen.

Je ziet toch steeds meer dat allerlei systemen aan te vallen zijn.

Wat als op een gegeven moment blijkt dat je bankrekening op 0 euro staat en jij dat niet aan de bank kan bewijzen?

Alles wat nu onmogelijk lijkt kan toch bewaarheid worden.

Het Internet moet langzamerhand helemaal opnieuw en veiliger worden ingericht.

Wie heeft nog een algeheel inzicht?

Met al dat gepatch kom je er niet.

Je ziet toch steeds meer dat allerlei systemen aan te vallen zijn.

Wat als op een gegeven moment blijkt dat je bankrekening op 0 euro staat en jij dat niet aan de bank kan bewijzen?

Alles wat nu onmogelijk lijkt kan toch bewaarheid worden.

Het Internet moet langzamerhand helemaal opnieuw en veiliger worden ingericht.

Wie heeft nog een algeheel inzicht?

Met al dat gepatch kom je er niet.

Dat heb ik een keer gehad. Mijn rekening was 2 weken "niet bestaand". Je kan geen geld opnemen, helemaal niets.

Ik moest met papieren bewijzen dat mijn rekening echt bestond. Na 2 weken was dit pas hersteld.

Natuurlijk precies rond de salarisstorting.

Excuses van de bank of verklaring van de bank? Nee hoor. Ik mocht blij zijn dat ze het hadden gefixt.

Heeft daarna nog een aantal weken geduurd om de automatische incasso's recht te breien.

Aantal firma's geloven je gewoon niet.

Ik vind dit een hele interessante opmerking, wat zijn eigenlijk de mogelijkheden voor een burger of bedrijf om aan te tonen wat de saldo's op je rekening waren als de bank technisch zou falen en het niet of maar deels terug kan brengen? Ik maak niet elke maand screenshots van de spaarrekeningen en betaalrekening... Misschien zijn we hier wel veel te kwetsbaar en wellicht zijn papieren afschriften toch helemaal zo gek niet (eens per kwartaal in ieder geval of zo, alhoewel je al veel geld kan verliezen in een kwartaal)....

Deze posting is gelocked. Reageren is niet meer mogelijk.