Vervalste Cisco-switch gebruikt onbekende kwetsbaarheid om te functioneren

Onderzoekers hebben een vervalste Cisco-switch ontdekt die van een onbekende kwetsbaarheid gebruikmaakt om te functioneren, zo meldt antivirusbedrijf F-Secure. De switch was gekocht door een niet nader genoemd it-bedrijf. Dit bedrijf had ook een tweede vervalste Cisco-switch gekocht die op een andere manier de secure boot van het apparaat wist te omzeilen. Eind 2019 stoppen beide switches met werken nadat het bedrijf een software-upgrade installeert.

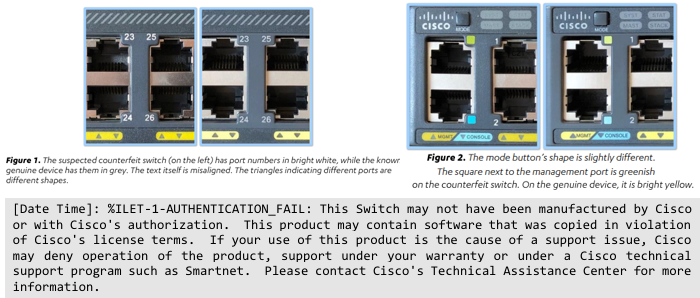

Het lukt het bedrijf nog wel om via de console op de switches in te loggen, maar krijgt daar een melding te zien dat het om vervalste apparatuur gaat. Het downgraden naar de vorige versie biedt geen oplossing. Het bedrijf laat vervolgens een onderzoek naar de switches instellen om te achterhalen of er een backdoor in de apparaten aanwezig is. Al gauw ontdekken de onderzoekers dat er allerlei andere hardware in de vervalsingen wordt gebruikt.

Een backdoor wordt niet aangetroffen. Wel blijkt dat beide switches van aangepaste code gebruikmaken om de verificatie te omzeilen. Bij één van de switches wordt hiervoor gebruik gemaakt van een race condition in de SLIMpro ROM-code. De SLIMpro is een aparte rekeneenheid die in de System-on-Chip aanwezig is en zich bezighoudt met systeemgerelateerde security-operaties. Dit onderdeel is ook verantwoordelijk voor verificatie van geladen software.

De ROM-code laadt verschillende bestanden. Eén van deze bestanden wordt echter twee keer geladen. De eerste keer is om de digitale handtekening van het bestand te lezen. Bij de tweede keer dat het bestand wordt gelezen krijgt het de controle toegewezen. De onderzoekers merken op dat een dergelijke implementatie kwetsbaar is voor een klassieke race condition genaamd time-of-check to time-of-use (TOCTOU).

Hierbij wordt geverifieerde code aangepast nadat die is geverifieerd, maar nog voor die wordt gebruikt. De makers van de vervalste Cisco-switches gebruiken deze race condition om de geladen geauthenticeerde applicatie-image aan te passen voordat de applicatie de controle krijgt. Volgens de onderzoekers was deze kwetsbaarheid nog niet bekend (pdf). F-Secure heeft de kwetsbaarheid aan Cisco gerapporteerd. De netwerkfabrikant laat aan SecurityWeek weten dat het een onderzoek heeft ingesteld.

Wat wil je.

(c)copyright

In china staat copyright voor, het recht om te copieren..

Iemand heeft heel veel moeite gedaan om de hardware aan te passen en om exploits te vinden.

Deze switch is niet bij een autohandelaar gevonden, maar bij een IT-bedrijf. Waarschijnlijk met als doel het stelen van informatie van klanten van dat bedrijf of hack software die dat IT-bedrijf zelf heeft ontwikkeld. Dan ben je al snel interessant voor inlichtingendiensten. Niet per se alleen van China, maar ook van Amerika dat alles bespioneerd wat los en vast zit. Al onder Bill Clinton die de NSA in een speech bedankte voor hun werk. En vergeet Snowden niet. Iedereen is een doelwit voor Amerika. Zelfs NATO partners.

De switch is waarschijnlijk een kapotte switch die aangepast is voor spionage. Maar kennelijk niet goed genoeg want met een simpele software update is deze gebrickt. Als je dan de pech hebt dat die switch bij een IT-bedrijf staat die hem open schroeft..

Iemand heeft heel veel moeite gedaan om de hardware aan te passen en om exploits te vinden.

Namaak Cisco hardware is al fors oud - vroegah al WIC (Wan Interface Card) kaartjes.

Deze switch is niet bij een autohandelaar gevonden, maar bij een IT-bedrijf. Waarschijnlijk met als doel het stelen van informatie van klanten van dat bedrijf of hack software die dat IT-bedrijf zelf heeft ontwikkeld. Dan ben je al snel interessant voor inlichtingendiensten. Niet per se alleen van China, maar ook van Amerika dat alles bespioneerd wat los en vast zit. Al onder Bill Clinton die de NSA in een speech bedankte voor hun werk. En vergeet Snowden niet. Iedereen is een doelwit voor Amerika. Zelfs NATO partners.

Je mist de reporting-bias .

Hij is gevonden bij een IT bedrijf omdat die een probleem merkten - en uitzochten - en F-Secure inhuurden voor een reverse analyse .

Bij een autohandelaar draait zo'n switch jarenlang zonder dat iemand ernaar omkijkt. Of op inlogt. Laat staan software gaat updaten.

Bij het IT bedrijf merkten ze het omdat ze de software gingen updaten - en de nieuwe software herkende dat het een non-genuine hardware was , omdat de patches die de checks omzeilden overschreven werden.

En toen hebben ze dik geld betaald aan F-secure om dat uit te zoeken . (en niet het ding weggegooid als 'zal wel een prommetje kapot zijn, pak maar een nieuwe) .

Daarom hoor je dit nu.

De switch is waarschijnlijk een kapotte switch die aangepast is voor spionage. Maar kennelijk niet goed genoeg want met een simpele software update is deze gebrickt. Als je dan de pech hebt dat die switch bij een IT-bedrijf staat die hem open schroeft..

Oja. Het is security.nl . Dus je gaat speculeren over super spionage in plaats van de uitstekende analyse van F-secure goed te lezen .

Het is GEEN 'waarschijnlijk kapotte switch' . De hardware is volledig - en behoorlijk goed - nagemaakt. Ook de print.

Dat kun je uitgebreid lezen in het onderzoek van F-secure dat gelinkt was.

Evenals de conclusie dat niets wijst op een backdoor in het device - en alles op een kloon waarin gedaan was wat nodig was om IOS erop te laten werken - maar niet meer.

"Vroeger" kon op dergelijke namaak gewoon de Cisco software draaien , maar Cisco is de laatste jaren voorzieningen gaan bouwen waarbij de software (en hardware) elkaar valideren.

Deels misschien echt gedreven vanuit security perspectief, maar natuurlijk ook gedreven door de economische redenen.

Cisco heeft dure en goedkope versies van software (meer features) die op dezelfde hardware draaien. Vroeger kon je 'gewoon' de dure versie ('gevonden'. Of voor één device gekocht) op elk device van dat type draaien. Geen licentiesleutel, niks.

Tegenwoordig zit Cisco wel steviger in de licentie sleutels. En om dat af te dwingen heb je ook zo'n secure boot bouwwerk nodig.

Verder : nep-cisco hardware bestaat al decennia. Cisco hardware is DUUR. Om te kopen. Niet om te maken bij dit soort devices.

Zeker low-end apparatuur als de 29xx L2/L3 access switches zijn gewoon niks bijzonders. Netjes gemaakt, maar echt niet speciaal in specs of in hardware . Er kan zo 2500 euro verschil zitten tussen een "andere" switch met dergelijke specs en de Cisco (list)price.

Dus ja - het _wordt_ gekloond. Er wordt of werd gezegd - soms zelfs gewoon in de (Chinese) fabriek waar de boel gemaakt wordt, en die draaien een extra batch voor eigen rekening.

En er is een heel goede economische reden om te klonen - genoeg om zo'n device serieus te reverse-engineeren en na te maken. Dat kost wat , maar verdien je , als kloner, in _no time_ terug.

Bij een lekkage van gegevens vanuit de productiefabriek bespaar je als kloner al een hoop moeite door gewoon op basis van de fabricage schema's elders een partij te laten maken.

Dit soort switches worden met pallets tegelijk weggezet. De koper waar het terecht komt is erg onvoorspelbaar bij fabricage.

Oftewel - plaatsen voor spionage is niet makkelijk .

(dat is anders bij erg high end apparatuur - dan kan het zijn dat de klant wel rechtstreeks van Cisco koopt)

Het zal enige moeite kosten om binnen te schuiven in de distributeursketen, maar ook daar kijken inkopes graag naar een partij met korting .

Dus - boeiend verhaal. In dit geval geen aanleiding om aan een spionage backdoor te denken.

Die kunnen er wel zijn - onderweg in transport aangebracht - of af-fabriek . Bij deze case wijst alles op 'gewoon' een namaak-device zonder verdere bijbedoeling.

Iemand heeft heel veel moeite gedaan om de hardware aan te passen en om exploits te vinden.

Deze switch is niet bij een autohandelaar gevonden, maar bij een IT-bedrijf. Waarschijnlijk met als doel het stelen van informatie van klanten van dat bedrijf of hack software die dat IT-bedrijf zelf heeft ontwikkeld. Dan ben je al snel interessant voor inlichtingendiensten. Niet per se alleen van China, maar ook van Amerika dat alles bespioneerd wat los en vast zit. Al onder Bill Clinton die de NSA in een speech bedankte voor hun werk. En vergeet Snowden niet. Iedereen is een doelwit voor Amerika. Zelfs NATO partners.

De switch is waarschijnlijk een kapotte switch die aangepast is voor spionage. Maar kennelijk niet goed genoeg want met een simpele software update is deze gebrickt. Als je dan de pech hebt dat die switch bij een IT-bedrijf staat die hem open schroeft..

Nee hier klopt niets van! Als het doel was om dat bedrijf te bespioneren, was het veel simpeler geweest om een originele

Cisco switch te pakken en die te modificeren. Dat is niet wat er gebeurd is!

Nee, dit is puur een manier om geld te verdienen. Een Cisco switch kost zo verschrikkelijk veel meer dan de waarde

van de componenten, dat het (voor een Chinese fabrikant) lucratief is om het hele ding te reverse-engineeren en opnieuw

te bouwen (nieuwe printen maken, nieuwe mallen maken om het plastic voor de kast te persen, enz enz) en op die

manier te produceren, en dan te verkopen via duistere kanalen (waarschijnlijk voor minder dan de inkoopprijs bij

Cisco zelf), en er dan grof geld mee te verdienen.

Het interesseert ze dan helemaal niet waar die dingen terecht komen, het gaat puur om de winst op de verkoop.

Dat is ook de reden dat het niet waarschijnlijk is dat er meer aan de software gewijzigd is dan wat nodig is om een

origineel Cisco image (wat checks doet op allerlei gebied) te laten booten.

Deze posting is gelocked. Reageren is niet meer mogelijk.