CISA waarschuwt voor gebruik van spoofing en netwerktunnels door aanvallers

Aanvallers kunnen van verschillende technieken gebruikmaken om hun werkelijke locatie te verbergen, wat attributie van de aanval lastig maakt, zo stelt het Cybersecurity and Infrastructure Security Agency (CISA) van de Amerikaanse overheid. De overheidsinstantie, die onder het ministerie van Homeland Security valt, heeft een aparte waarschuwing afgegeven voor het gebruik van ip-spoofing en netwerktunnels door aanvallers.

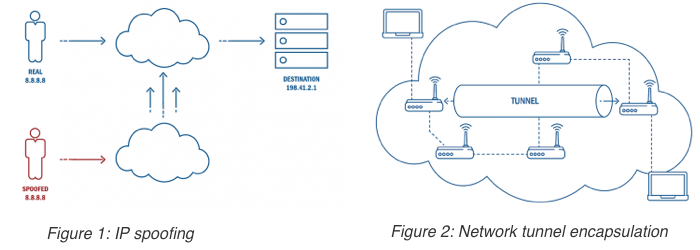

Aan de hand van een ip-adres kan de geografische locatie van een aanvaller worden achterhaald. De kans is echter groot dat het ip-adres dat bij een aanval is gebruikt niet het werkelijke ip-adres van de aanvaller is, aldus het CISA. Zo kunnen aanvallers de pakketten die bij een aanval zijn gebruikt van een ander source ip-adres voorzien. Een techniek die vaak bij ddos-aanvallen wordt toegepast.

Een andere manier om het ip-adres te verbergen is het gebruik van een netwerktunnel. Aanvallers maken hierbij gebruik van virtual private servers (VPS's). De aanvaller zet een verbinding op naar de VPS en voert daarvandaan de aanval uit, aldus de uitleg van het CISA. De aangevallen organisatie ziet zodoende alleen het ip-adres van de VPS-provider.

"Het gemak waarmee ip-adressen zijn te spoofen en de mogelijkheid dat activiteiten via een netwerk zijn te tunnelen om het werkelijke ip-adres te verbergen voorkomt alle pogingen om alleen op basis van het ip-adres de fysieke locatie te achterhalen", zo stelt de Amerikaanse overheidsinstantie. Met de waarschuwing hoopt het CISA organisaties te informeren over de technieken die aanvallers kunnen toepassen.

Je hebt echt een heel klein netwerk als je echt denk dat "iedereen" in de IT dit al weet.

Maar de doelgroep zal feitelijk bestaan uit 'iedereen' die iets met IT security van doen heeft.

Maar goed, een bekend probleem dat nog steeds speelt mag gewoon best opnieuw onder de aandacht gebracht worden.

Voor een deel van technische IT doelgroep zal het toch echt nieuws zijn. (hier - met een hoop mensen die denken iets van security te weten krijgen we ook zo'n beetje maandelijks de vraag "waarom een VPN" . Van dus mensen die al een security forum weten te vinden. )

En het kan ook geen kwaad dat IT management het (ook) van een 'belangrijke instantie' hoort.

Serieus - als je technisch werkt in de IT kan het erg nuttig zijn wanneer je iets wilt om te kunnen verwijzen naar advies/urgentie van een nationaal cert die dat zegt.

Je hebt echt een heel klein netwerk als je echt denk dat "iedereen" in de IT dit al weet.

Ik denk dat er zelfs al heel veel mensen buiten de IT zijn die dit weten.

Ze gebruiken dit (via een VPN, die met die mogelijkheid adverteert) om de locatie detectie van bijvoorbeeld aanbieders

van TV en Radio programma's te omzeilen. Zit je niet in je eigen land en wil je de TV zender van thuis krijgen, dan word

je op basis van je IP adres buitengesloten. Oplossing: neem een VPN en je krijgt een adres in je eigen land en kunt

gewoon kijken. Dat weten heel veel mensen al.

Beter was het als men de afwezigheid van source adres filtering (die niet voor dit soort toepassingen gebruikt kan worden

maar wel in de context van DDoS enzo) eens aan de kaak zou stellen. Providers die dit niet implementeren aan de

schandpaal nagelen zodat het hopelijk wat minder vaak voorkomt. En provider die geen BCP38 implementeert

verdient niks beter dan een die een open mail relay draait.

een oud gediende

Via een VPS gaan, is gewoon via een proxy gaan en niet spoofen. Ja dan zie je alleen het adres van de proxy, goh wauw wat een openbaring.....

Komkomhier komkomertijd

Deze posting is gelocked. Reageren is niet meer mogelijk.