Duizenden onbeveiligde databases door "Meow" aanval gewist

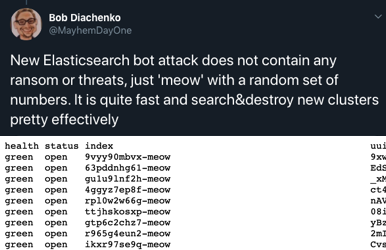

Duizenden onbeveiligde databases zijn de afgelopen dagen gewist door een aanvaller die alleen het woord "Meow" achterlaat. Het gaat om Cassandra-, CouchDB-, Elasticsearch- en MongoDB-databases, maar ook NAS-systemen, Hadoop-clusters en Jenkins-servers, meldt beveiligingsonderzoeker Victor Gevers. De aanvallen werden op 20 juli voor het eerst opgemerkt door beveiligingsonderzoeker Bob Diachenko.

Sindsdien zijn er volgens cijfers van zoekmachine Shodan zo'n vierduizend onbeveiligde databases door de aanvaller getroffen. De databases zijn voor iedereen op internet zonder wachtwoord toegankelijk. In het verleden zijn dergelijke databases geregeld het doelwit van aanvallers geweest. Die maken eerst een kopie van de data en verwijderen dan het origineel. De eigenaar moet vervolgens betalen voor het terugkrijgen van de data.

Onbeveiligde Hadoop-clusters zijn in het verleden ook het doelwit geweest van aanvallen waarbij de inhoud werd gewist. Nu vinden er opnieuw dergelijke aanvallen plaats, gericht tegen allerlei soorten databases, servers en systemen. Eén van de slachtoffers was vpn-provider UFO VPN, waarvan een onbeveiligde database met de gegevens van miljoenen gebruikers werd gewist. Diachenko laat tegenover Ars Technica weten dat hij denkt dat de aanvallers het voor de lol doen, omdat ze het kunnen en het zeer eenvoudig is om uit te voeren. Wel noemt hij het een wak-up call voor bedrijven die hun beveiliging niet op orde hebben, omdat die in een oogwenk al hun data kunnen verliezen.

Waarschijnlijker is dat de dader van elke database een kopie heeft gemaakt en die straks tegen een flinke betaling gaat aanbieden aan de betrokken eigenaren (die de beveiliging dus niet op orde hadden).

Waarschijnlijker is dat de dader van elke database een kopie heeft gemaakt en die straks tegen een flinke betaling gaat aanbieden aan de betrokken eigenaren (die de beveiliging dus niet op orde hadden).

Helaas bewijzen dit soort aanvallen dat er nog een lange weg te gaan is.

Absoluut, het is erg simpel om deze aanval te voorkomen. Het stomme is dat het nog makkelijker is dan dat. In veel gevallen worden services als deze alleen door bepaalde systemen gebruikt. Veel van dit soort services zijn standaard alleen benaderbaar door de machine waarop deze is geïnstalleerd (alleen localhost).

Hier is het extra stom om het op een uitgaande netwerkinterface te laten luisten. Dit betekent dat ieder systeem/host die de machine kan bereiken bij deze services kan en data kan lezen, aanpassen, verwijderen, enz.

Het leek ook vanaf de buitenkant gestart als een interessant samenraapsel van allerlei software paketten die los van elkaar hun nut hadden aangetoond maar daarmee nog niet goed tot 1 geheel te smeden viel.

Nou weet ik niet welke belangen op de achtergrond kunnen meespelen maar neo4j leek als NoSQL database software pakket in MB's vanaf het begin groter en volgens mij niet zonder reden.

MongoDB kon niet alles dat Neo4j wel aan functionaliteit in zich had.

Toch omschreef het haar software als buitengewoon veelzijdig EN snel.

Echter waren de meeste NoSQL pakketten van meet af aan ofwel functioneler, ofwel sneller.

Dat laatste ook met minder uitgebreide focus / opoffering voor security.

Waarbij MongoDB standaard al met pitch zich meer richtte op o.a. CMS was mij onduidelijk wat ze nou met hun nadrukkelijke NoSQL en custonizeble uithangborden voor meerwaarde meenden te bieden ten opzichte van bestaande zogenaamd heel modulaire CMS's en python gebasseerde wiki systemen.

MongoDB en meerdere affiliaties & gebruikers werd op een gegeven moment ook vaker voor crypto base servers ingezet waarvan er ook gehackt werden.

Een systeem als Mongo-DB heeft mijn inziens een langdurig track record van kwetsbaar voor hacks.

Elasticsearch duikt in bepaalde media wat minder vaak op maar is ook om de zoveel tijd aan de beurt.

Naast de inherent grotere kwetsbaarheid van bepaalde database systemen lijken beheerders en ontwikkelaars zich gewoon ook niet afvragen wat en of de essentiële technische verschillen (of dat die er in gevallen vooral in marketing-praat worden gepromoot maar technisch / functioneel er niet zijn) zijn tussen diverse data-opvraag systemen?

En er ging vroeger al veel fout met inlees rechten van databases.

Nu is de hoeveelheid gegevens in databases echter wel omvangrijker.

Databases die gecorrupeerd raakten, kennelijk is alles dat vast hangt aan lees en schrijf-rechten beheer bij databases nog zeker niet op gelijke voet als database structuur, omvang en ontsluiting.

Gegevens kunnen wissen als gevolg van geen aanwezig wachtwoord lijkt mij hetzelfde als je huis 's-ochtend uitgaan zonder de deur op slot te draaien en later terugkomen en ontdekken dat een en ander in je huis is verplaatst en verwijderd.

Lees en schrijf-rechten beheer lijkt muj zeker ook nodig wanneer je je database eventueel in een virtuele omgeving draait of er met tijdelijke credentials op inlogt.

Is wel sneu. Dan weten afnemers van de databrokers precies wie er zich achter verschuilen, als in klanten. Even een crossref tegen andere databases en je weet gelijk welke personen interessant zijn om wat nauwkeuriger te traceren.

Zo kwam ik een paar bekenden tegen in de Stratfor database. Weet je gelijk welke "backpackers" interessante nevenhobbies hebben. Ik sta er zelf ook in heur... ik ben op elke black en whitelist geabonneerd. Missschien de kennis maar eens gaan verzilveren ergens.

Neem dan Vipr of Cyber als VPN. Die gaven niets eens info aan Rusland toen een diplomaat van hun naar de hemel was gestuurd op "natuurlijke wijze".

Zo... nu maar een maandje wachten. Met de huidige financiele voorspoed kun je vooral veel blabla verwachten en weinig kwaliteitsVPN. Ach ik heb toch niets te verbergen

. Ik niet..

Absoluut, het is erg simpel om deze aanval te voorkomen. Het stomme is dat het nog makkelijker is dan dat. In veel gevallen worden services als deze alleen door bepaalde systemen gebruikt. Veel van dit soort services zijn standaard alleen benaderbaar door de machine waarop deze is geïnstalleerd (alleen localhost).

Hier is het extra stom om het op een uitgaande netwerkinterface te laten luisten. Dit betekent dat ieder systeem/host die de machine kan bereiken bij deze services kan en data kan lezen, aanpassen, verwijderen, enz.

Dat probleem is er wel met meer services (geweest), maar die hebben veelal als reactie daarop een default configuratie

gemaakt die alleen op localhost luistert en die je zelf met een tool ofzo verder moet open zetten als je dat wilt.

Dus die ontwikkeling moet men misschien ook nog even doormaken bij deze services.

Waarschijnlijker is dat de dader van elke database een kopie heeft gemaakt en die straks tegen een flinke betaling gaat aanbieden aan de betrokken eigenaren (die de beveiliging dus niet op orde hadden).

Welkom in de wondere wereld van de cloud, waarin de blob storage locaties of wat dan ook probleemloos aan het internet hangen. Meestal redelijk beveiligd, helaas niet altijd. In een "on-premise" datacenter kom je vaak weg met slecht geconfigureerde databases. In de cloud zijn vanwege het gewijzigde risicoprofiel grotere waakzaamheid, grotere kennis en specifiekere mitigerende maatregelen geboden. Eén foutje en je data ligt op staat. Of is weg. Nou ja, misschien was het wel goedkoop. Dat is ook wat waard.

Ik moet hierbij denken aan de felle discussies die gevoerd werden over het bekend maken van beveiligingslekken voordat responsible disclosure door de softwarereuzen netjes was ingericht en algemeen was geaccepteerd. Ik herinner me online discussies tussen twee kampen die kennelijk lijnrecht tegenover elkaar stonden: mensen die vonden dat het uiterst schadelijk was om lekken te openbaren voor ze gerepareerd waren waardoor je publiceren van ongepatchte lekken dus simpelweg nooit kon maken, tegenover mensen die vonden dat het nodig was om de lekken op straat te gooien om die bedrijven te dwingen de meldingen van lekken serieus te nemen. Het argument van de laatste groep was dat bedrijven vaak uiterst laks waren in het repareren van lekken, en dat de druk die direct openbaren opleverde in hun ogen per saldo meer goed dan kwaad zou doen.

Natuurlijk hadden beide kampen een punt en negeerden ze tegelijk het nodige. De tegenwoordige praktijk van responsible disclosure is dan ook een middenweg tussen die uitersten, die zowel druk oplevert om lekken te repareren als tijd om het te doen. We waren vermoedelijk niet op deze middenweg uitgekomen als niet beide kampen actief waren geweest.

Wat dat met deze situatie gemeen kan hebben is dat de achterliggende gedachte is dat er niets verbetert als de nalatigheid geen pijn doet. Het legen van onbeschermde databases past bij die logica: het doet de verantwoordelijke direct pijn, directer dan wanneer de data worden gekopieerd zonder dat de eigenaar van de database dat merkt, en het voorkomt tegelijk dat data die nog niet gekopieerd zijn gekopieerd kunnen worden. En als de verantwoordelijke zelf de database niet meer gebruikt is het alleen maar goed als die opgeruimd wordt.

Voor de duidelijkheid: ik ben het daar niet mee eens, maar ik snap de gedachtengang. Ik weet niet of dit inderdaad is wat erachter zit, maar het lijkt mij een plausibele mogelijkheid.

Absoluut, het is erg simpel om deze aanval te voorkomen. Het stomme is dat het nog makkelijker is dan dat. In veel gevallen worden services als deze alleen door bepaalde systemen gebruikt. Veel van dit soort services zijn standaard alleen benaderbaar door de machine waarop deze is geïnstalleerd (alleen localhost).

Hier is het extra stom om het op een uitgaande netwerkinterface te laten luisten. Dit betekent dat ieder systeem/host die de machine kan bereiken bij deze services kan en data kan lezen, aanpassen, verwijderen, enz.

Dat probleem is er wel met meer services (geweest), maar die hebben veelal als reactie daarop een default configuratie

gemaakt die alleen op localhost luistert en die je zelf met een tool ofzo verder moet open zetten als je dat wilt.

Dus die ontwikkeling moet men misschien ook nog even doormaken bij deze services.

MongoDB luistert sinds versie 3.5.7 (uit de eerste helft van 2017) standaard alleen op localhost: https://jira.mongodb.org/browse/SERVER-28229

dus degenen die de betreffende service opgezet hebben, hebben 't zelf voor de wereld beschikbaar gemaakt. Vermoedelijk is dit ook zo voor de Cassandra-, CouchDB-, Elasticsearch services.

Deze posting is gelocked. Reageren is niet meer mogelijk.