Emotet-malware gebruikt e-mailbijlagen slachtoffers voor nieuwe aanvallen

Er is een nieuwe versie van de Emotet-malware ontdekt die e-mailbijlagen van slachtoffers gebruikt voor nieuwe aanvallen, alsmede contactlijsten steelt. Naast nieuwe besmettingen kan dit ook tot datalekken leiden. Emotet is een "modulaire malwarefamilie" die allerlei aanvullende malware op systemen kan installeren, wachtwoorden steelt en zelf zeer lastig te verwijderen is.

Om zich te verspreiden maakt Emotet gebruik van e-mails die als bijlage doc-bestanden met kwaadaardige macro's bevatten. Zodra de ontvanger van de e-mail de macro's in het document inschakelt wordt Emotet geïnstalleerd en zal vervolgens proberen om andere machines in het netwerk te infecteren. Emotet kan aanvullende malware downloaden en was verantwoordelijk voor een aantal zeer ernstige ransomware-uitbraken bij grote organisaties.

Onder andere de Ryuk-ransomware zou via initiële Emotet-infecties binnen bedrijven worden verspreid. Het Bundesamt für Sicherheit in der Informationstechnik (BSI), onderdeel van het Duitse ministerie van Binnenlandse Zaken, bestempelde Emotet eerder al tot de gevaarlijkste malware ter wereld.

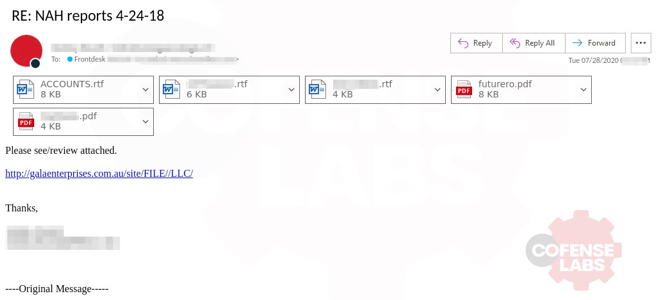

Vorig jaar werd er een versie ontdekt die meelifte op eerdere e-mails van al geïnfecteerde slachtoffers om zo nieuwe slachtoffers te maken. Zo werd de inhoud van het oorspronkelijke bericht aan de kwaadaardige e-mail toegevoegd, aangevuld met een tekst en link die naar de malware wijst. De nieuwe versie maakt nu ook gebruik van e-mailbijlagen van eerdere e-mails.

Die worden naar nieuwe slachtoffers gestuurd, aangevuld met een link die naar een document met de Emotet-malware wijst, zo melden beveiligingsonderzoeker Marcus Hutchins en securitybedrijf Cofense. Tevens kan de nieuwe versie ook e-mailcontent en contactlijsten stelen. Door het toevoegen van bijlagen zou het bericht authentieker moeten overkomen. Ook zou het detectie van malafide e-mails lastiger maken. Het gebruik van e-mailbijlagen van slachtoffers kan daarnaast tot datalekken leiden, aangezien aanvallers hier toegang toe hebben gehad en die bij personen terecht kunnen komen voor wie ze niet bedoeld zijn.

Vorige week werd bekend dat het Emotet-botnet na een periode van vijf maanden weer actief was geworden. De documenten waarvan Emotet gebruikmaakt bevatten instructies voor de ontvanger om macro's in te schakelen, waarna Emotet op het systeem wordt geïnstalleerd. Eenmaal actief installeren de nieuwe Emotet-versies een exemplaar van de Qakbot.

Daar draait dan bijvoorbeeld een verouderde versie van dit CMS - versie 4.3.1

Verouderde end of life PHP PHP/5.4.45, krijgt geen updates meer.

Verouderde plug-ins als wordpress-seo 3.4 en contact-form-plugin 4.1.8

User enumeration niet op disabled gezet - admin admin & Managed WordPress Migration User

Dit soort websites wordt voor het verspreiden van emotet misbruikt.

luntrus

Hiermee reduceer je in één klap gewoon 90% van de mogelijke besmettingen. Ms Office is gewoon gatenkaas en niet veilig te krijgen, ook niet met gecertificeerde macro's (één der alternatieven).

Hiermee reduceer je in één klap gewoon 90% van de mogelijke besmettingen. Ms Office is gewoon gatenkaas en niet veilig te krijgen, ook niet met gecertificeerde macro's (één der alternatieven).

Nee praktisch bezig zijn. De meeste besmettingen zijn niet drive-by, maar gewoon per email. Emotet wordt in stages geinstalleerd. Lokale adminrechten worden gewoon omzeild.

Nee praktisch bezig zijn. De meeste besmettingen zijn niet drive-by, maar gewoon per email. Emotet wordt in stages geinstalleerd. Lokale adminrechten worden gewoon omzeild.

Ben wel van mening dat email niet bedoeld is (daarom ook niet efficiënt) om binaire bestanden te versturen. Dat heeft ook al veel ellende opgeleverd met uitwisseling tussen diverse systemen (tnef, winmail.dat etc). Maar goed dan krijg je via email een link naar hetzelfde bestand. Dan zou ik alle bijlagen verbieden (in plaatjes zit tegenwoordig ook slimme malware), voorkomt ook veel heen en weer gesleur en opslag van extra gedupliceerde data. Daar hebben we nu ook hele slimme software voor nodig om data duplicatie te voorkomen.

Kortom ik ben het met je eens maar om een andere reden. Er zijn ook bedrijven en thuisgebruikers die helemaal geen email meer gebruiken. Persoonlijk gebruik ik alleen maar plain tekst email en geen html of leveranciergebonden formaten.

Deze posting is gelocked. Reageren is niet meer mogelijk.