VS beschuldigt Rusland van gebruik Drovorub-malware

De Amerikaanse autoriteiten hebben Rusland vandaag beschuldigd van het gebruik van de Drovorub-malware om Linux-systemen mee te infecteren. In een gezamenlijke advisory geven de Amerikaanse opsporingsdienst FBI en geheime dienst NSA meer informatie over de malware, die door Rusland voor spionagedoeleinden zou worden ingezet (pdf).

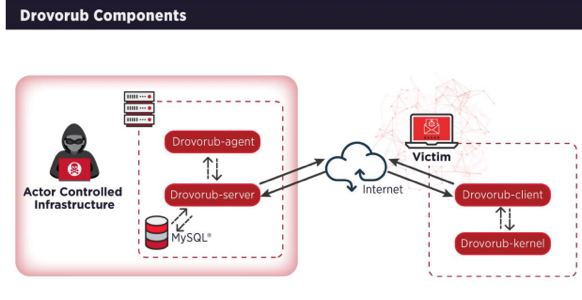

Drovorub wordt omschreven als een "Linux malware toolset" die uit verschillende onderdelen bestaat, waaronder een rootkit, een module om bestanden mee te downloaden en uploaden en een portforwardingtool. Via de malware kunnen aanvallers op afstand met besmette systemen communiceren. Volgens de FBI en NSA wordt de malware gebruikt door een eenheid van de Russische inlichtingendienst GRU, die ook bekendstaat als Fancy Bear, Strontium of APT 28.

De advisory bevat allerlei informatie over de werking van de malware en hoe die op systemen is te detecteren. Zo zijn er verschillende Yara- en Snort-rules gegeven om de malware mee te vinden, alsmede allerlei kenmerken van een besmet systeem. De overheidsdiensten stellen dat detectie van Drovorub vanwege de rootkitmodule lastig kan zijn. Hoe de aanvallers in eerste instantie toegang tot een systeem weten te krijgen om de malware te installeren wordt niet in de advisory duidelijk gemaakt.

Om Linux-systemen te beschermen adviseren de FBI en NSA om naar Linux-kernel 3.7 of nieuwer te updaten. Vanaf deze versie is er ondersteuning toegevoegd voor het laden van digitaal gesigneerde kernelmodules. Daarnaast wordt aangeraden om SecureBoot in "full" of "thorough" mode in te stellen, aangezien ook dit het laden van kwaadaardige kernelmodules voorkomt. De Amerikaanse overheidsdiensten willen met de publicatie naar eigen zeggen het publiek voor de malware waarschuwen (pdf).

In 20 minuten tijd heb je de nieuwste distro erop staan via een image. Eigen bestanden bewaar ik niet op het systeem, dus ik kan nooit iets verliezen als een of andere slimmerik met gijzelsoftware aan komt zetten (als dat zou bestaan EN zou werken). Zou dat gebeuren, dan is in die 20 minuten het probleem volledig opgelost. Laat een crimineel of een hacker maar daar eens een oplossing voor vinden!

#sockpuppet

Deze hergeprogrammerde modificatie en manipulatie van dynamische kernel modules stamt al uit 2015.

System calls van user mode naar sys call table om te kome tot sys-open via manipulatie en modificatie....

Het is met name mogelijk door het monolitisch karakter van de linux kernel,

De kernel is namelijk verantwoordelijk voor het geheel managen van processen en toegang tot devices.

Hier LKM = laadbare kernel module en met name misbruik makend van het dynamische karakter.

via module functies die direct door dergelijke rootkits worden aangevallen.

Voortgezette auditing op file-signing van de programma-code kan hier veel ellende voorkomen.

luntrus

hier gaan ze echt niets aan doen ik merk meermaals mensen op mijn computer maar je kan er niets tegen beginnen.

De overheid kijkt de andere kant op en je mag niet terug hacken , dan zouden wel opletten bij wie men binnen gaat.

Het probleem is dat er op sommige mommenten mijn computer meer door anderen gebruikt wordt dan dat ik er zelf nog iets aan heb dus als je iets nuttig wil doen gewoon zonder internet*

* hier bedoel ik de de vergane glorie van computers die met elkaar verbonden waren en toen er nog juiste informatie op was.

Deze posting is gelocked. Reageren is niet meer mogelijk.