Onderzoekers demonstreren aanvallen om versleutelde e-mail te ontsleutelen

Onderzoekers van twee Duitse universiteiten hebben drie aanvallen gedemonstreerd waarmee versleutelde e-mail is ontsleutelen. Het gaat dan om berichten die via OpenPGP of S/MIME zijn versleuteld. De aanvallen richten zich niet op de gebruikte encryptie, maar de mechanismes die worden gebruikt voor het uitwisselen van encryptiesleutels en andere features waar e-mailcients die PGP of S/MIME ondersteunen gebruik van maken.

De eerste aanval die de onderzoekers van de Ruhr-Universität Bochum en Münster University of Applied Sciences in hun paper "Mailto: Me Your Secrets" (pdf) bespreken betreft een "Key Replacement" aanval in combinatie met het gebruik van S/MIME. Bij deze encryptiemethode moet er eerst een key/certificaat worden geïnstalleerd, afkomstig van een certificaatautoriteit, voordat berichten versleuteld kunnen worden verstuurd. In het scenario van de onderzoekers wil een aanvaller de versleutelde e-mailcommunicatie tussen Bob en Alice onderscheppen.

De eerste vereiste is dat de aanvaller een actieve man-in-the-middle-positie tussen Alice en Bob heeft, alsmede tussen Bob en de certificaatautoriteit. De aanvaller vraagt vervolgens in naam van Bob een nieuw certificaat aan bij de certificaatautoriteit. Sommige certificaatautoriten versturen een e-mail met een activatielink om te verifiëren dat degene die het certificaat aanvroeg ook de eigenaar van het e-mailadres is. De aanvaller onderschept de e-mail met deze link en verkrijgt zo het certificaat dat in naam van Bob was aangevraagd.

Vervolgens verstuurt de aanvaller in naam van Bob een e-mail naar Alice, voorzien van het nieuw aangevraagde certificaat. Kwetsbare e-mailclients installeren dit certificaat en gebruiken vervolgens de bijbehorende public key voor het versleutelen van alle toekomstige e-mails naar Bob. Aangezien de aanvaller over het certificaat en de bijbehorende private key beschikt, en zich tussen Alice en Bob bevindt, kan hij deze berichten onderscheppen en ontsleutelen. De aanvaller kan het onderschepte bericht vervolgens met de originele public key van Bob versleutelen en doorsturen, zodat Bob niets door heeft.

Tweede aanval

De tweede aanval gaat uit van een ander scenario, waarbij de aanvaller toegang tot de IMAP-server of mailbox van het doelwit heeft. Daarnaast moet het doelwit een website met kwaadaardige html of JavaScript-code van de aanvaller bezoeken. Deze website laadt automatisch een mailto-link, die ervoor zorgt dat het opstelvenster van de e-mailclient wordt geopend.

De mailto-link bevat ook een eerder door het doelwit ontvangen versleuteld bericht, dat door de aanvaller die toegang tot de IMAP-server heeft is toegevoegd. De e-mailclient zal deze versleutelde content automatisch ontsleutelen. Wanneer de gebruiker het geopende opstelvenster lang genoeg open laat staan, zal het bericht als onversleuteld concept op de IMAP-server worden opgeslagen, waar de aanvaller het kan lezen.

Derde aanval

Voor de derde aanval maakten de onderzoekers gebruik van een speciaal geprepareerde mailto-link die, wanneer geopend, de OpenPGP private key van het doelwit als bijlage aan het bericht toevoegt. In dit geval klikt het doelwit op een mailto-link om iemand een e-mail te sturen, en heeft vervolgens niet door dat de private key als bijlage is toegevoegd (demonstratie). Wanneer de e-mail wordt verstuurd of het bericht als concept wordt opgeslagen, kan de aanvaller de key in handen krijgen. Ook andere gevoelige bestanden zijn op deze manier te achterhalen.

Kwetsbare e-mailclients

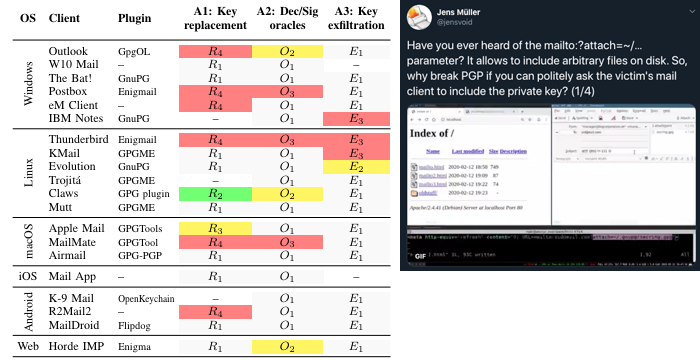

De onderzoekers voerden de drie aanvallen uit tegen twintig populaire e-mailclients. Bij zes e-mailclients was de eerste aanval mogelijk, waarbij een man-in-the-middle-aanvaller de encryptiesleutel kon vervangen. De tweede aanval, waarbij een aanvaller toegang tot de IMAP-server van het doelwit heeft en het onversleutelde conceptbericht wordt opgeslagen, werkte tegen drie e-mailclients. De mailto-link die willekeurige lokale bestanden, zoals de PGP private key als bijlage toevoegt, kon bij vier clients worden gebruikt. De onderzoekers waarschuwden de ontwikkelaars van de e-mailclients, die inmiddels updates hebben doorgevoerd.

Ik zie dar Thunderbird (onder Linux) bij staan. Ik gebruik Thundebird en Enigmail op Windows en bij mij worden berichten altijd versleuteld opgeslagen in de Draft folder. Wat ze fout hebben gedaan in hun configuratie, weet ik dus niet.

Peter

Ik zie dar Thunderbird (onder Linux) bij staan. Ik gebruik Thundebird en Enigmail op Windows en bij mij worden berichten altijd versleuteld opgeslagen in de Draft folder. Wat ze fout hebben gedaan in hun configuratie, weet ik dus niet.

Peter

Volgens de in het artikel genoemde .pdf:

Hierdoor is diefstal van een USB-stick vrij zinloos.

Hierdoor is diefstal van een USB-stick vrij zinloos.

Wellicht ben ik niet geheel duidelijk geweest. Versleutel de tekst op een computer waar het encryptie programma staat en die niet aangesloten is op internet, en zet de versleutelde tekst op een USB stick. Plug vervolgens de USB stick in een computer die wel is aangesloten op internet, en plak de versleutelde inhoud in een email bericht en verstuur die. Omgekeerd selecteer de versleutelde tekst in een ontvangen email, en zet die op een USB stick, en sluit die aan op de computer die niet op internet is aangesloten, waar het encryptie programma op staat, en decrypt het. Dat is de enige echte veilige manier die er bestaat.

Thunderbird valt wel een beetje tegen hier, zeker omdat ze het native aan het integreren zijn.

Nu weer duidelijk is dat secure mail niet 100% waterdicht is kunnen we het misschien masaal implementeren zonder dat Grappighaus nerveus hoeft te worden. Dan zijn we ook eindelijk verlost van het gepruts met berichtenboxen en andere nonsense oplossingen.

Als men een MITM positie of toegang tot de mailbox of IMAP server heeft dan kan men het volgende doen:

- aanvaller maakt een alternatieve sleutelcombinatie aan en upload deze naar een keyserver

- een nieuw contact van het doelwit download de valse public key en versleuteld hiermee zijn/haar bericht

- aanvaller onderschept en verwijderd mail uit mailbox doelwit zonder dat de afzender iets doorheeft

- optioneel: aanvaller plaatst ontsleuteld exemplaar van e-mail terug in mailbox

- optioneel: aanvaller onderschept onversleutelde reactie van doelwit, versleuteld dit met valse key, afzender heeft nog steeds niets door en blijft vertrouwelijke info mailen...

Deze posting is gelocked. Reageren is niet meer mogelijk.