Systeembeheerder cryptobedrijf valt voor malafide vacature ontvangen via LinkedIn

Een bedrijf dat zich met cryptovaluta bezighoudt is vorig jaar het slachtoffer van een aanval geworden nadat een systeembeheerder een malafide vacature opende. Dat stelt antivirusbedrijf F-Secure in een vandaag verschenen analyse (pdf). De beheerder werd via zijn persoonlijke LinkedIn-account door de aanvallers benaderd. Die verstuurden vervolgens een zogenaamde vacature van een blockchainbedrijf, waarbij de gezochte positie overeenkwam met de vaardigheden van de beheerder.

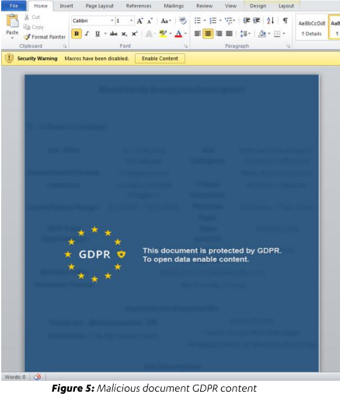

Het document was echter voorzien van een kwaadaardige macro. Standaard staan macro's in Microsoft Office uitgeschakeld. Om de beheerder de macro's toch in te laten schakelen hadden de aanvallers een melding toegevoegd dat het document vanwege de AVG was beveiligd. Om de inhoud te kunnen zien moest de beheerder macro's inschakelen, wat ook werd gedaan.

Zodoende kon er malware op het systeem worden geïnstalleerd. Ook werd aanwezige antivirussoftware uitgeschakeld en probeerden de aanvallers hun sporen te wissen. Volgens F-Secure was de aanval op het niet nader genoemde cryptobedrijf onderdeel van een grotere aanvalscampagne, uitgevoerd door de Lazarus Group. Deze groep zou in dienst van de Noord-Koreaanse overheid opereren.

Trouwens, volgens mij staat de optie (vanaf versie 2016) "Block macros from running in Office files from the internet", niet standaard aan. Als die aan staat moet een bestand eerst naar een trusted location worden opgeslagen, alvorens je de macro kunt draaien (al dan niet eerst nog met een melding, maar dat is weer afhankelijk van enkele van de andere instellingen die je kunt doen.

Een hoofdpijn dossier als je dat voor je bedrijf moet instellen met de huidige mogelijkeden die >Office 2016 biedt.

Uiteraard kun je er voor kiezen om alles wat intern wordt gebruikt te signen, maar afhankelijk van het bedrijf kan dat ook een aardige complexe en administratieve taak zijn, waarbij na iedere macro wijziging weer opnieuw gesigned moet worden.

tegengehouden door het systeem?

tegengehouden door het systeem?

Idd, perfecte oplossing!

Idd, perfecte oplossing!

tegengehouden door het systeem?

Dat kan software zekers wel. RES powerfuse wat nu Ivanti heet kan dit voorkomen. Als een programma iets wil installeren wordt dit meteen door ivanti geblokkeerd en krijg je een melding te zien.

Daarnaast kan je zelf ook wat doen als je dit niet hebt. Zorg ervoor dat je geen admin rechten op je pc hebt. En nog beter dat je SRP hebt ingeschakeld. Dan kan je niks installeren, zelfs als je met admin rechten inlogt (tenzijn je het weer uitzet).

tegengehouden door het systeem?

Dat kan software zekers wel. RES powerfuse wat nu Ivanti heet kan dit voorkomen. Als een programma iets wil installeren wordt dit meteen door ivanti geblokkeerd en krijg je een melding te zien.

Daarnaast kan je zelf ook wat doen als je dit niet hebt. Zorg ervoor dat je geen admin rechten op je pc hebt. En nog beter dat je SRP hebt ingeschakeld. Dan kan je niks installeren, zelfs als je met admin rechten inlogt (tenzijn je het weer uitzet).

Met andere woorden, je kletst maar wat!

Systemen zonder "superuser" modus treft men tegenwoordig veelvuldig aan in de UNIX en VMS wereld, maar die systemen draaien geen Microsoft Office (met uitzondering van Apple macOS X). Onder Linux is de truc het bij de installatie uitschakelen van de root account en de overgebleven sudo(1) admin account(s) van vérgaande restricties te voorzien. De root gebruiker bestaat dan alleen nog in naam als proces user-ID, maar niet meer als login.

Onder OpenBSD zou men terwille van de eenvoud eerder naar doas(1) i.p.v sudo grijpen. Doas onder OpenBSD heeft in grote lijnen dezelfde mogelijkheden als sudo onder Linux. Aan te bevelen valt sudo in combinatie met 2FA-tokens toe te passen. In de praktijk is toegang tot de root, in noodgevallen, dan alleen nog mogelijk door middel van een single-user reboot via een bewaakte fysieke console (in een aparte bedrijfsruimte).

Michael W. Lucas Sudo Mastery (Tilted Windmill Press, 2019 2nd Edition)

https://mwl.io/nonfiction/tools#sudo2

Deze posting is gelocked. Reageren is niet meer mogelijk.