Onderzoek: miljoenen servers draaien kwetsbare versie OpenSSH

Miljoenen servers die via OpenSSH toegankelijk zijn draaien een kwetsbare versie van de software, zo blijkt uit onderzoek van securitybedrijf Rapid7. Het bedrijf voerde een internetbrede scan uit en ontdekte ruim 17,8 miljoen systemen die via SSH toegankelijk zijn. Secure Shell (SSH) is een protocol om op afstand op servers in te loggen en bijvoorbeeld machines te beheren.

Vanwege de beveiligde manier van inloggen is SSH inmiddels de standaard geworden en heeft daarmee de onbeveiligde inlogmethode Telnet verdrongen. Voor elke machine die op internet via Telnet toegankelijk is zijn er zes via SSH benaderbaar. In de VS gaat het zelfs om een ratio van 1 op 28. Zo werden er 232.000 Telnet-servers geteld tegenover 6,6 miljoen SSH-servers.

In China is de verhouding zo'n 1 op 3, namelijk 734.000 Telnet-servers tegenover 2,4 miljoen SSH-servers. Als er wordt gekeken naar de top tien landen met SSH-toegang staat Nederland op een negende plek in het onderzoek van Rapid7. Er zijn verschillende SSH-oplossingen, waarbij OpenSSH veruit het populairst is. Ruim 92,2 procent van alle SSH-servers draait op OpenSSH. OpenSSH, ook bekend als OpenBSD Secure Shell, is een verzameling van netwerktools gebaseerd op het SSH-protocol. SSH-software Dropbear volgt met 7,3 procent op de tweede plek.

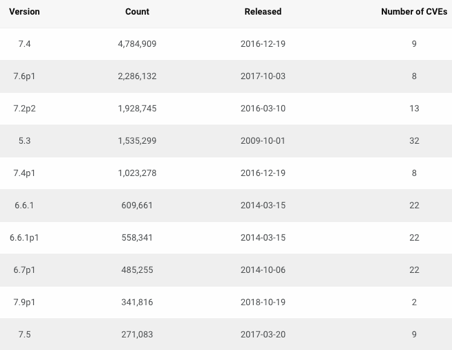

Het onderzoek laat verder zien dat veel servers kwetsbare OpenSSH-versies draaien. OpenSSH versie 7.4 werd het vaakst aangetroffen, namelijk op meer dan 4,7 miljoen servers. Deze versie verscheen op 19 december 2016 en bevat negen bekende kwetsbaarheden. OpenSSH versie 5.3, die op 1 oktober 2009 uitkwam, draait op meer dan 1,5 miljoen servers en telt 32 bekende kwetsbaarheden. De meest recente versie van OpenSSH is versie 8.3. Deze versie komt echter niet terug in het overzicht van de onderzoekers.

"Elke OpensSSH-versie in top twintig heeft tussen de 2 en 32 kwetsbaarheden, wat inhoudt dat er een duidelijk gebrek aan patchmanagement is voor miljoenen systemen die aan het koude, harde internet zijn blootgesteld", aldus onderzoeker Tod Beardsley.

Telt Tod die ook als kwetsbaar? Want dat is het niet. Dit is een versie van een distributie met alle patches. Je kunt vaak niet aan een banner zien of de versie kwetsbaar is.

Telt Tod die ook als kwetsbaar? Want dat is het niet. Dit is een versie van een distributie met alle patches. Je kunt vaak niet aan een banner zien of de versie kwetsbaar is.

Telt Tod die ook als kwetsbaar? Want dat is het niet. Dit is een versie van een distributie met alle patches. Je kunt vaak niet aan een banner zien of de versie kwetsbaar is.

Inderdaad, dat is een steeds terugkerend punt rond Linux distributies en "onderzoekers". Die denken dat ze de situatie

in Windows, waar alles een enkele door Microsoft bepaalde versie heeft, kunnen vergelijken met Linux, waar een versie

niet 1:1 gekoppeld is aan functionaliteit.

Ook worden "internetbrede scans" vaak al snel geblokkeerd op allerlei plekken, dus zo'n onderzoek is ook nooit compleet.

in Windows, waar alles een enkele door Microsoft bepaalde versie heeft, kunnen vergelijken met Linux, waar een versie

niet 1:1 gekoppeld is aan functionaliteit.

in Windows, waar alles een enkele door Microsoft bepaalde versie heeft, kunnen vergelijken met Linux, waar een versie

niet 1:1 gekoppeld is aan functionaliteit.

In 99% van de gevallen (voor SSH) heb je die functiewijziging helemaal niet nodig want het werkte al. Wat is je punt?

in Windows, waar alles een enkele door Microsoft bepaalde versie heeft, kunnen vergelijken met Linux, waar een versie

niet 1:1 gekoppeld is aan functionaliteit.

Waarmee die versie dus niet meer kwetsbaar is en dat is juist het punt hier. Domme onderzoekers menen op basis van een versienummer te kunnen concluderen dat software kwetsbaar is maar dat is dus pertinent onjuist! Het is een blamage voor deze onderzoekers waardoor ze nooit meer serieus zullen worden genomen!

Dat hoeft ook niet! Een oudere Linux distributie heeft niet de benodigde nieuwere versies van allerlei ondersteunende bibliotheken die in een nieuwere versie van de software worden gebruikt. Dus blijft zo'n Linux distributie de oudere versie gebruiken, die echter wel gepatcht wordt voor met name beveiligingsproblemen. Dat resulteert in subversienummers. Op een gegeven moment komt men met een nieuwe versie van de Linux distributie en dan worden ook nieuwere versies van software in gebruik genomen.

In het algemeen over versienummers: zie semantic versioning.

Dit probleem speelt namelijk overal. Iedereen produceert het in enigerlei mate.

luntrus

Mensen, ik wees er alleen maar op dat het woord functionaliteit het verkeerde was om te gebruiken voor het backporten van security fixes.

Debian (en daar werd aan gerefereerd in de eerste reactie) bevriest in de stable release de functionaliteit, zodat gebruikers weten waar ze aan toe zijn en niet overvallen worden door een veranderde werking van software buiten major releases om. Precies daarom is Debian zo stabiel. Dat heeft tot gevolg dat beveiligingslekken niet opgelost kunnen worden door op de nieuwe upstream-versie over te stappen waarin het probleem is opgelost, want dan komen er (voor Debian stable) ongewenste functionele wijzigingen mee. In plaats daarvan neemt men daarom de security fix, en meer niet, over uit de upstream-versie in de versie die men voert. Die werkwijze is er uitdrukkelijk op gericht om geen functionaliteit te wijzigen. Daardoor blijft het versienummer juist wel gekoppeld aan functionaliteit, de security fix is iets anders dan een functionele verandering die wordt overgenomen.

Dat kan je dus juist niet concluderen op basis van versienummers! Heb je de discussie hierboven dan helemaal niet gelezen?

Deze posting is gelocked. Reageren is niet meer mogelijk.