Grindr-accounts door ernstige kwetsbaarheid eenvoudig over te nemen

Een ernstige kwetsbaarheid in dating-app Grindr maakte het mogelijk om accounts van willekeurige gebruikers op eenvoudige wijze over te nemen. De enige vereiste was dat een aanvaller het e-mailadres van zijn slachtoffer moest kennen. Het beveiligingslek was aanwezig in de pagina waar gebruikers hun wachtwoord kunnen resetten.

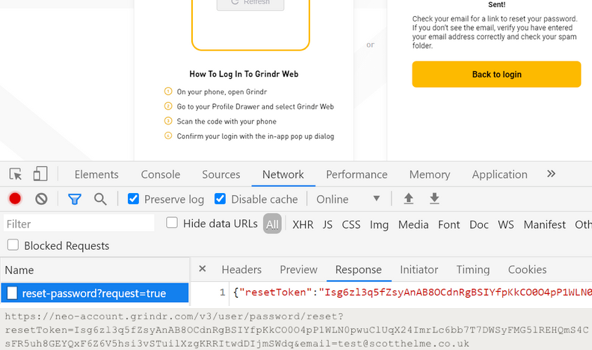

Op deze pagina moeten Grindr-gebruikers hun e-mailadres invoeren, waarna er een e-mail wordt verstuurd die een link bevat voor de wachtwoordreset. Deze link bestaat uit een resettoken en het e-mailadres van de gebruiker. De resetpagina bleek na het versturen van de wachtwoordresetmail echter ook het resettoken te bevatten. Deze code kon in combinatie met het e-mailadres van de gebruiker worden gebruikt om de daadwerkelijke wachtwoordreset uit te voeren, zonder dat de aanvaller over de door Grindr verstuurde e-mail hoefde te beschikken.

Na het uitvoeren van de wachtwoordreset moest een aanvaller via de Grindr-app inloggen, maar had daarna volledige toegang tot het account, zoals verstuurde berichten, foto's en HIV-status van de gebruiker. De onderzoeker die de kwetsbaarheid ontdekte waarschuwde Grindr, dat aangaf dat het probleem was verholpen. Dat was echter niet het geval en na vijf dagen zonder verdere reactie van Grindr waarschuwde deze onderzoeker Troy Hunt, de man achter datalekzoekmachine Have I Been Pwned. Nadat Hunt via Twitter om een securitycontact bij Grindr vroeg en met de ontwikkelaars van de dating-app in contact kwam werd de kwetsbaarheid snel verholpen.

Deze posting is gelocked. Reageren is niet meer mogelijk.