Lek in HP Device Manager laat aanvaller code met systeemrechten uitvoeren

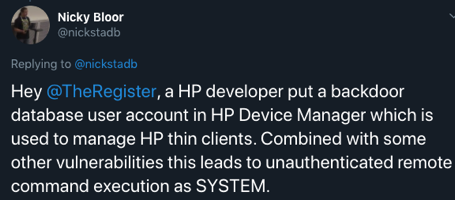

Drie kwetsbaarheden in de HP Device Manager, waarmee HP thin clients zijn te beheren, maken het mogelijk voor een ongeauthenticeerde remote aanvaller om code met systeemrechten uit te voeren. De beveiligingslekken, aangeduid als CVE-2020-6925, CVE-2020-6926 en CVE-2020-6927, zijn in de nieuwste versie van de software door HP verholpen.

Het eerste beveiligingslek betreft een ingebouwd account en het gebruik van het MD5-algoritme met een statische hardcoded salt voor het hashen van wachtwoorden. Het gebruik van MD5 wordt al jaren afgeraden omdat MD5-hashes eenvoudig zijn te kraken. Beveiligingsonderzoeker Nick Bloor ontdekte dat de HP Device Manager over een ingebouwd account "dm_postgres" beschikt dat superuser-rechten heeft. De onderzoeker besloot de wachtwoordhash van het account te kraken. Iets wat hem vijf pond kostte voor het gebruik van Amazons cloud. Het wachtwoord bleek een enkele spatie te zijn.

Via CVE-2020-6926, een kwetsbaarheid die op een schaal van 1 tot en met 10 wat betreft de ernst met een 9,9 is beoordeeld, is het mogelijk om remote authenticatie op een kwetsbare HP Device Manager in te schakelen. Vervolgens kan er met het ingebouwde dm_postgres-account worden ingelogd. Als laatste kan de aanvaller CVE-2020-6927 gebruiken om zijn rechten te verhogen en willekeurige code met systeemrechten uit te voeren en zo de HP Device Manager overnemen. HP heeft voor HP Device Manager 5.0 een update uitgebracht. Voor HP Device Manager 4.7 moet die nog verschijnen.

Wanneer het niet mogelijk is om te updaten wordt aangeraden om toegang tot poorten 1099 en 40002 tot betrouwbare hosts of localhost te beperken. Tevens krijgen beheerders het advies om het wachtwoord van het "dm_postgres" account te wijzigen of het account helemaal te verwijderen. Als laatste wordt geadviseerd om binnen de Windows Firewall toegang tot poort 40006 (PostgreSQL) tot alleen localhost te beperken.

Deze posting is gelocked. Reageren is niet meer mogelijk.