Microsoft Teams was kwetsbaar voor zero-click remote code execution

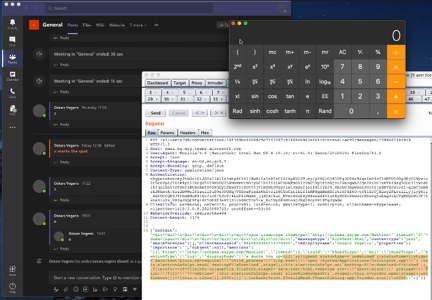

Microsoft Teams bevatte een kwetsbaarheid waardoor het mogelijk was om zonder interactie van gebruikers code op het onderliggende systeem uit te voeren. Alleen het versturen van een speciaal geprepareerd chatbericht dat in de Teams-applicatie van de gebruiker werd getoond was voldoende om toegang tot het systeem van de gebruiker te krijgen. Een worm had de kwetsbaarheid kunnen gebruiken om zich automatisch onder gebruikers van de dienst te verspreiden.

Het probleem speelde bij de desktopapplicatie van Microsoft Teams voor Linux, macOS en Windows, zo meldt onderzoeker Oskars Vegeris. Daarnaast was de online dienst teams.microsoft.com kwetsbaar voor cross-site scripting (XSS) waardoor een aanvaller SSO-autorisatietokens voor Microsoft Teams en andere Microsoft-diensten, zoals Skype, Outlook en Office365, had kunnen stelen. Via het XSS-lek had een aanvaller vanuit Microsoft Teams ook toegang tot vertrouwelijke gesprekken en bestanden kunnen krijgen.

De onderzoekers ontdekten in de desktopapplicatie een manier om de beperkingen van Microsoft Teams wat betreft het uitvoeren van JavaScript-code te omzeilen. Vervolgens gebruikten ze een API van Microsoft Teams voor het downloaden en uitvoeren van een bestand. Dit was mogelijk zonder interactie van de gebruiker, vandaar de term zero-click.

De onderzoekers rapporteerden de problemen bij Microsoft dat de impact voor de online dienst als "important" bestempelde en "spoofing" als enige impact noemde. Voor de desktopapplicaties stelde Microsoft dat het wel om een kritieke kwetsbaarheid ging die remote code execution mogelijk maakte. De problemen zijn inmiddels via updates verholpen.

Zo lopen de hazen tegenwoordig.

Zo lopen de hazen tegenwoordig.

BS. Zoom was in het begin van het jaar (a) lek en (b) moeilijk te beveiligen. Inmiddels (a) gedicht en (b) veel vriendelijker gemaakt.

Deze posting is gelocked. Reageren is niet meer mogelijk.