Google maakt details van zerodaylek in Windows openbaar

Google heeft details van een zerodaylek in Windows openbaar gemaakt omdat een update niet binnen de gestelde deadline is verschenen. Tevens haalde Google-onderzoeker Maddie Stone uit naar Microsoft omdat het onderliggende probleem de eerste keer in juni niet goed werd verholpen. Via het beveiligingslek kan een aanvaller die al toegang tot een systeem heeft zijn rechten verhogen.

In juni van dit jaar kwam Microsoft met een beveiligingsupdate voor een kwetsbaarheid in de Windows-kernel aangeduid als CVE-2020-0986. Via het beveiligingslek kon een aanvaller met toegang tot het systeem zijn rechten verhogen. Aanvallers maakten misbruik van deze kwetsbaarheid voordat Microsoft met een beveiligingsupdate kwam.

Google ontdekte dat de update van Microsoft de onderliggende kwetsbaarheid niet verhelpt en gebruikers zo nog steeds kwetsbaar zijn. Microsoft werd op 24 september hierover door Google ingelicht en kreeg negentig dagen de tijd om het probleem te verhelpen. Oorspronkelijk was Microsoft van plan om in november met een patch te komen, maar vanwege testproblemen werd besloten dit naar januari volgend jaar te verschuiven.

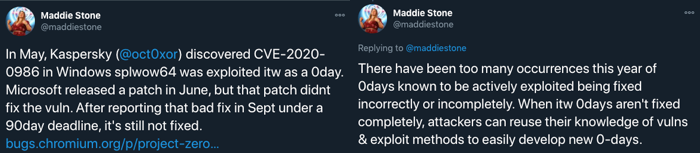

Daarop heeft Google de details van het beveiligingslek, nu aangeduid als CVE-2020-17008, openbaar gemaakt. "Het is dit jaar te vaak voorgekomen dat zerodays die actief worden misbruikt verkeerd of onvolledig worden gepatcht. Wanneer actief aangevallen zerodays niet volledig worden gepatcht, kunnen aanvallers hun kennis van de kwetsbaarheid en exploitmethode hergebruiken om eenvoudig nieuwe zerodays te ontwikkelen", zegt Google-onderzoeker Maddie Stone.

door andere partijen.

door andere partijen.

Gelukkig wel ja. Als het nou ook nog open source software zou zijn dan zou de volledige broncode én alle wijzigingen daarop voor iedereen inzichtelijk zijn. Dan weet je pas echt wat er onder de motorkap allemaal gebeurt en wat de zwakke punten zijn.

door andere partijen.

Gelukkig wel ja. Als het nou ook nog open source software zou zijn dan zou de volledige broncode én alle wijzigingen daarop voor iedereen inzichtelijk zijn. Dan weet je pas echt wat er onder de motorkap allemaal gebeurt en wat de zwakke punten zijn.

door andere partijen.

Gelukkig wel ja. Als het nou ook nog open source software zou zijn dan zou de volledige broncode én alle wijzigingen daarop voor iedereen inzichtelijk zijn. Dan weet je pas echt wat er onder de motorkap allemaal gebeurt en wat de zwakke punten zijn.

door andere partijen.

Gelukkig wel ja. Als het nou ook nog open source software zou zijn dan zou de volledige broncode én alle wijzigingen daarop voor iedereen inzichtelijk zijn. Dan weet je pas echt wat er onder de motorkap allemaal gebeurt en wat de zwakke punten zijn.

Het gaat er om dat je de broncode kan inzien indien nodig en door versiebeheer zie je alle wijzigingen op een stabiele bewezen basis (nadat je die hebt gerealiseerd). Dus #nonargument...

Ja hoor, dat doet iedereen toch met open source, vandaar de vele fouten, die na jaren nog steeds ontdekt worden.

Kun je nagaan hoe erg het zou zijn geweest als die open source software closed source was geweest, Dus #nonargument...

Stel je nou eens voor dat elke open port en service vatbaar is voor aanvallen "zero-day denken". Dat eigenlijk niemand zijn security configuratie 100% op orde heeft.

Dan zie je ineens hoe vatbaar het internet en IT eigenlijk is. Van (niet beveiligde) BGP routing protocollen die al sinds 1997 zorgen voor landelijke nternet storingen, malformed DHCP packets die leiden tot een RCE conditie op Windows 10 servers en clients tot aan een simpele linux user die een shell heeft en met een forkbomb je linux database server crashed en corrupt. Powershell/CMD Windows Database server, wat jij wilt.

Dan schrik je wel een beetje, Ik wel in iedergeval als hacker, want ergens, ergens op de wereld is er een persoon die perongelijk of doel gericht een pijnlijke vulnerabillity/zero-day misconfiguratie zal vinden en hem zal misbruiken.

Daarbij is IT security vrij specialistisch werk, het kost veel tijd en moeite, de meeste beheerders, bazen en managers nemen er nieteens de tijd voor (vaak omdat het ze niet lukt om die tijd vrij te spelen of omdat ze niet weten hoe) en bovenal is het een duur grapje. Het is vervelend, ik neem het ze echter niet kwalijk (op de basis dingetjes na dan).

Wat gaan we ermee doen? Preventief hardenen?, Kijken wat wel en niet aan het internet mag? Verder? Dan heb je ook nog Social Engineering. It cannot be fixed, there is no full controll, de wereld is een moderne jungle.

Ik kan me voorstellen dat het raar overkomt, ik wilde alleen het balletje opgooien :-).

- RAMLETHAL

Stel je nou eens voor dat elke open port en service vatbaar is voor aanvallen "zero-day denken". Dat eigenlijk niemand zijn security configuratie 100% op orde heeft.

Dan zie je ineens hoe vatbaar het internet en IT eigenlijk is. Van (niet beveiligde) BGP routing protocollen die al sinds 1997 zorgen voor landelijke nternet storingen, malformed DHCP packets die leiden tot een RCE conditie op Windows 10 servers en clients tot aan een simpele linux user die een shell heeft en met een forkbomb je linux database server crashed en corrupt. Powershell/CMD Windows Database server, wat jij wilt.

Dan schrik je wel een beetje, Ik wel in iedergeval als hacker, want ergens, ergens op de wereld is er een persoon die perongelijk of doel gericht een pijnlijke vulnerabillity/zero-day misconfiguratie zal vinden en hem zal misbruiken.

Daarbij is IT security vrij specialistisch werk, het kost veel tijd en moeite, de meeste beheerders, bazen en managers nemen er nieteens de tijd voor (vaak omdat het ze niet lukt om die tijd vrij te spelen of omdat ze niet weten hoe) en bovenal is het een duur grapje. Het is vervelend, ik neem het ze echter niet kwalijk (op de basis dingetjes na dan).

Wat gaan we ermee doen? Preventief hardenen?, Kijken wat wel en niet aan het internet mag? Verder? Dan heb je ook nog Social Engineering. It cannot be fixed, there is no full controll, de wereld is een moderne jungle.

Ik kan me voorstellen dat het raar overkomt, ik wilde alleen het balletje opgooien :-).

- RAMLETHAL

Het gaat er om dat je de broncode kan inzien indien nodig en door versiebeheer zie je alle wijzigingen op een stabiele bewezen basis (nadat je die hebt gerealiseerd). Dus #nonargument...

Ja hoor, dat doet iedereen toch met open source, vandaar de vele fouten, die na jaren nog steeds ontdekt worden.

Kun je nagaan hoe erg het zou zijn geweest als die open source software closed source was geweest, Dus #nonargument...

Opvallend is dat er geen lijstjes meer op internet rondzwerven welk OS de meest gemelde CVE's had.

Kennelijk is het algemene inzicht dat os-flaming op die wijze compleet achterhaald is.

Het gaat er om dat je de broncode kan inzien indien nodig en door versiebeheer zie je alle wijzigingen op een stabiele bewezen basis (nadat je die hebt gerealiseerd). Dus #nonargument...

Kun je nagaan hoe erg het zou zijn geweest als die open source software closed source was geweest, Dus #nonargument...

Het zelf willen aanpassen is eveneens een non-argument.

Ten eerste wil men dat niet wegens de afhankelijk heden ofwel lockin die je maakt, en

tweede kosten en ten derde de benodigde kennis. Verlaten libraries packages begint intussen nijpend te worden.

Stel je nou eens voor dat elke open port en service vatbaar is voor aanvallen "zero-day denken". Dat eigenlijk niemand zijn security configuratie 100% op orde heeft.

Dan zie je ineens hoe vatbaar het internet en IT eigenlijk is. Van (niet beveiligde) BGP routing protocollen die al sinds 1997 zorgen voor landelijke nternet storingen, malformed DHCP packets die leiden tot een RCE conditie op Windows 10 servers en clients tot aan een simpele linux user die een shell heeft en met een forkbomb je linux database server crashed en corrupt. Powershell/CMD Windows Database server, wat jij wilt.

Dan schrik je wel een beetje, Ik wel in iedergeval als hacker, want ergens, ergens op de wereld is er een persoon die perongelijk of doel gericht een pijnlijke vulnerabillity/zero-day misconfiguratie zal vinden en hem zal misbruiken.

Daarbij is IT security vrij specialistisch werk, het kost veel tijd en moeite, de meeste beheerders, bazen en managers nemen er nieteens de tijd voor (vaak omdat het ze niet lukt om die tijd vrij te spelen of omdat ze niet weten hoe) en bovenal is het een duur grapje. Het is vervelend, ik neem het ze echter niet kwalijk (op de basis dingetjes na dan).

Wat gaan we ermee doen? Preventief hardenen?, Kijken wat wel en niet aan het internet mag? Verder? Dan heb je ook nog Social Engineering. It cannot be fixed, there is no full controll, de wereld is een moderne jungle.

Ik kan me voorstellen dat het raar overkomt, ik wilde alleen het balletje opgooien :-).

- RAMLETHAL

- RAMLETHAL

Opvallend is dat er geen lijstjes meer op internet rondzwerven welk OS de meest gemelde CVE's had.

Kennelijk is het algemene inzicht dat os-flaming op die wijze compleet achterhaald is.

Het gaat er om dat je de broncode kan inzien indien nodig en door versiebeheer zie je alle wijzigingen op een stabiele bewezen basis (nadat je die hebt gerealiseerd). Dus #nonargument...

Kun je nagaan hoe erg het zou zijn geweest als die open source software closed source was geweest, Dus #nonargument...

Het zelf willen aanpassen is eveneens een non-argument.

Ten eerste wil men dat niet wegens de afhankelijk heden ofwel lockin die je maakt, en

tweede kosten en ten derde de benodigde kennis. Verlaten libraries packages begint intussen nijpend te worden.

Het gaat er om dat je de broncode kan inzien indien nodig en door versiebeheer zie je alle wijzigingen op een stabiele bewezen basis (nadat je die hebt gerealiseerd). Dus #nonargument...

Kun je nagaan hoe erg het zou zijn geweest als die open source software closed source was geweest, Dus #nonargument...

Ik 'geef dat helemaal niet zelf aan'. Voor jou lijkt het nalopen van broncode misschien onmogelijk omdat je er de ballen verstand van hebt. De broncode is echter door mensen gemaakt en kan dus ook door mensen nagelopen worden.

De open source software voordelen van inzichtelijkheid, het door iedereen kunnen inzien van wijzigingen (versiebeheer) en het voorkomen van vendorlock-in zijn evident. Voor iemand die er verstand van heeft.

En het hoeft ook helemaal niet door "mensen" te worden nagelopen. Zie bijvoorbeeld SNYK for ..... en vul maar in, PHP, javascript, etc. etc. We hebben snort, we hebben digitale signering.

Bekijk het met een source viewer, check op script errors, sinks en sources, en vooral op verouderde en zelfs verlaten code om af te voeren. Kijk naar configuraties en settings, beveiligingslagen - header security, SRI, CSP evaluatie enz. enz. enz.

Obfuscatie, cloaking, hidden SSL Ttracking en nog een hele complexe waslijst issues meer.

Het kan kwetsbaar zijn, maar dat kan vastgesteld worden. Maar bij een georkestreerde unieke staatsactor hack is dit andere koffie. Alhoewel men daar ook voor het laaghangend fruit gaat. Dat gaat als een sluipende U-Boot aanval en kost maanden en verschillende trial raids, vaak succesvol, want niet ieder heeft a.h.w. er IDF-achtige protectie tegen.

Grootste obstakel is echter "security through obscurity". Nog niet bekend dat Chinese staatshackers zeven lagen diep op Amerikaanse overheidscomputers wisten in te breken en dat is al weer enige tijd terug?. Zie wat het 'aanschuren' bij Mainland's China CCP door president Nixon en navolgers nu uiteindelijk voor gevolgen heeft. Een nieuw globaal imperium dient zich aan. Wel een beetje laat, maar Amazon en Alibaba hebben er ondertussen lekker van geprofiteerd en nog.

Is uw pakje uit Hong Kong veilig bij u bezorgd en hebt u in volle tevredenheid betaald via Paypal.

Nu pas gaan er stemmen op bij de NATO om meer oog te hebben voor mogelijke bio-wapen aanvallen. Wel een beetje laat allemaal, vinden we niet? Waarom blijven de meesten steeds achter de feiten aanhollen? Fijne jaarwisseling.

luntrus

Lieve vrienden en vriendinnen.

Zo vlak voor de Oud en Nieuw, even iets waar ik zoeven op stuitte.

Zo maar toevalligerwijs rondgaande op Interwebz,

kwam ik op de volgende liefdadigheidssite om kinderen vertrouwd te maken met code en coderen.

Ik vroeg me af. Zijn de toekomstige codeurs, die hier worden opgeleid: ttps://code313detroit.org/

hier tegen opgewassen? Tegen zulke zerodays en cyberattacks van en in de toekomst?

Met Word Press settings 'met user enumeration op enabled gelaten'

en verder kwetsbaar PHP headers 7.2.15 op de site, meen ik dat te moeten betwijfelen.

Jammer van de grote namen, die deze charity organisatie in Detroit U.S. of A., steunen,

zoals dar zijn: Amazon, Verizon, Google, Microsoft.

Maar ik denk dat die opleiding meer goede gamers zal daan opleveren

dan security minded developers. Waarom denk ik dat toch?

Toch weet je het maar nooit. Misschien zien ze nog het open software licht of zitten er talenten tussen,

die dat zelf zullen ontdekken of al ontdekt hebben. Een codeur wordt geboren, niet gemaakt.

En dat stemt me dan weer wat somber en tegelijk niet al te somber voor 2021.

Alles ligt in de hand van de Voorzienigheid, toch?

Het ga u allen goed in 2021, that the Force of Code May Be With You All! {313}

#sockpuppet

Bij opnieuw het trachten te "framen" van Russische staashackers

(kan namelijk ook net zo goed een 'westerse' inside-job zijn geweest),

wordt er gesproken over een gecompromitteerde server in de vroegere poolse hoofdstad Krakau.

Het Solar Winds office in Krakau zou bij deze hack een rol hebben gespeeld

en er zou al voor zo'n dergelijke hack gewaarschuwd zijn in 2017. !?!

Er worden rare spelletjes gespeeld, maar de boel is beslist niet kosher.

In love and cyberwar everything goes.

#sockpuppet

Deze posting is gelocked. Reageren is niet meer mogelijk.