Google geeft details over zeroday-aanval tegen Chrome-gebruikers

Google heeft details openbaar gemaakt over een uitgebreide aanval tegen Chrome-gebruikers die vorig jaar plaatsvond. De aanvallers hadden het voorzien op Chrome-gebruikers op Android en Windows en combineerden zerodaylekken en kwetsbaarheden waarvoor nog maar kort beveiligingsupdates waren verschenen. De gebruikte beveiligingslekken zijn inmiddels allemaal gepatcht.

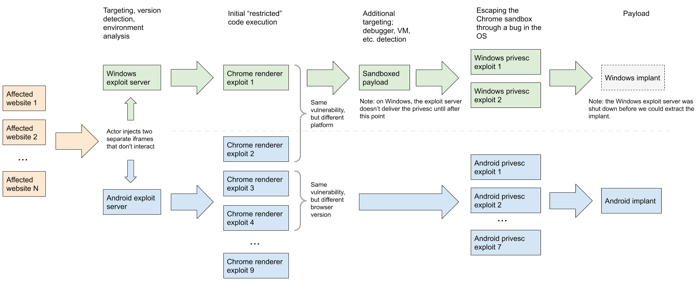

De aanvallen vonden plaats via zogeheten 'watering holes'. Het gaat hier om websites die de beoogde doelwitten van de aanvallers uit zichzelf bezoeken. Vervolgens werden er exploits aan de websites toegevoegd die misbruik van de kwetsbaarheden in Chrome maakten. De aanvallers kozen hun slachtoffers doelbewust uit. Zo gebruikten ze een exploit in de renderer van Chrome om allerlei informatie te verzamelen en zo een gedetailleerde fingerprint van gebruikers te maken.

Vervolgens werd besloten om de gebruiker wel of niet verder aan te vallen en door middel van een andere kwetsbaarheid uit de sandbox van Google Chrome te breken. Google stelt in een serie van uitgebreide blogpostings over de aanval dat de aanvallers gebruikmaakten van zerodaylekken in Chrome en Windows. In het geval van Android ging het om beveiligingslekken waarvoor recentelijk beveiligingsupdates waren verschenen. Google vermoedt dat de aanvallers achter de aanval zeer waarschijnlijk ook over zerodaylekken in Android beschikten, maar dat die niet zijn ontdekt.

De manier waarop de exploits werkten laten volgens Google zien dat het om een zeer geraffineerde groep aanvallers ging. "We denken dat een team van experts deze exploitketens heeft ontworpen en ontwikkeld", aldus het techbedrijf. Google wil naar eigen zeggen met de publicatie over de aanval de kenniskloof tussen aanvallers en wat publiek over hun werkwijze bekend is verkleinen.

Deze posting is gelocked. Reageren is niet meer mogelijk.