Aanvallers kregen in september 2019 toegang tot systemen SolarWinds

De aanvallers achter de aanval op SolarWinds kregen begin september 2019 voor het eerst toegang tot de systemen van het bedrijf, wat inhoudt dat ze maandenlang onopgemerkt hun gang konden gaan. Dat laat SolarWinds in een update over de wereldwijde supply-chain-aanval weten.

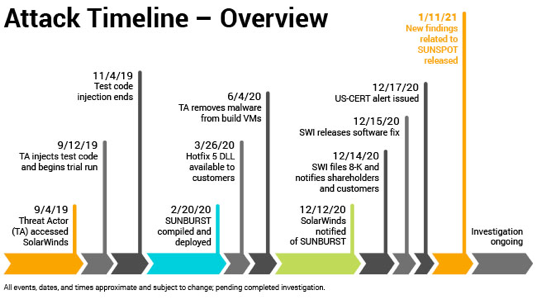

SolarWinds is het bedrijf achter de Orion-software, waarmee tienduizenden bedrijven hun it-omgevingen monitoren. Aanvallers wisten de officiële updates voor de software van een backdoor te voorzien waarmee de omgevingen van klanten konden worden gecompromitteerd. Uit het voorlopige onderzoek naar de aanval blijkt dat de aanvallers op 4 september 2019 voor het eerst toegang tot de systemen van SolarWinds kregen. Hoe dit gebeurde is nog altijd niet bekendgemaakt.

Op 12 september voegden de aanvallers testcode toe aan de Orion-software van SolarWinds. Deze test, zoals SolarWinds het noemt, liep door tot 4 november 2019. Eind februari 2020 werd voor het eerst een backdoor aan een software-update voor het Orion-platform toegevoegd. Deze update werd in maart aan klanten aangeboden. Vervolgens werden nog een aantal updates aangepast, waarbij de laatste besmette update op 24 juni 2020 verscheen.

De aanvallers hadden eerder al in juni 2020 hun malware uit de buildsystemen van SolarWinds verwijderd. Daarna zijn er geen verdere acties van de aanvallers waargenomen, zo blijkt uit de voorlopige onderzoeksresultaten. SolarWinds wordt op 12 december door securitybedrijf FireEye geïnformeerd over de backdoor en dat aanvallers toegang tot de systemen van het bedrijf hadden. De besmette updates werden uiteindelijk door 18.000 klanten van SolarWinds geïnstalleerd.

Incidenten

SolarWinds stelt dat het de Orion-software op kwetsbaarheden controleerde, maar de backdoor geen enkele keer ontdekte. Wel zijn er twee 'supportincidenten' bij klanten geweest die, achteraf gezien, mogelijk met de backdoor verband houden. Het eerste incident werd samen met de niet nader genoemde klant en twee securitybedrijven onderzocht. De backdoor bleef echter onopgemerkt. Ook bij het tweede incident in november werd de kwaadaardige code niet door SolarWinds gevonden. Het onderzoek naar beide incidenten is echter nog gaande en SolarWinds geeft hier verder geen informatie over.

Deze posting is gelocked. Reageren is niet meer mogelijk.