Zerodaylek in Internet Explorer ingezet tegen beveiligingsonderzoekers

Bij de recent onthulde aanvallen tegen beveiligingsonderzoekers is ook een zerodaylek in Internet Explorer gebruikt. Een beveiligingsupdate van Microsoft is nog niet beschikbaar. Eind januari kwamen Google en Microsoft met informatie over een groep aanvallers die het had voorzien op beveiligingsonderzoekers. Die werden door de aanvallers uitgenodigd om aan beveiligingsonderzoek deel te nemen.

Het "onderzoek" dat de onderzoekers ontvingen was in werkelijkheid malware. Daarnaast gebruikten de aanvallers vermoedelijk een zerodaylek in Google Chrome. Verschillende onderzoekers die met volledig gepatchte versies van Windows 10 en Chrome een blog van de aanvallers bezochten raakten met malware besmet. Nu meldt securitybedrijf ENKI dat de aanvallers ook een zerodaylek in Internet Explorer gebruikten.

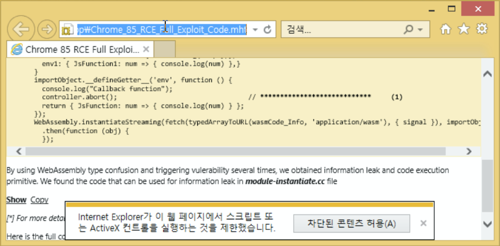

Verschillende onderzoekers van ENKI ontvingen een MHTML-bestand met de naam "Chrome_85_RCE_Full_Exploit_Code". Dit bestand vraagt om toestemming voor het uitvoeren van JavaScript, om zo alle content te kunnen tonen. Wanneer dit wordt toegestaan downloadt het script een zeroday-exploit voor Internet Explorer. Via het beveiligingslek kan een aanvaller willekeurige code op het systeem uitvoeren. Aangezien de kwetsbaarheid nog niet is verholpen geeft ENKI geen verdere details. Mitja Kolsek, ceo van securitybedrijf Acros Security, stelt dat het om een zeer betrouwbare 'zero-click' kwetsbaarheid in de browser gaat.

Bij mij op werk want is enige browser waar het nog op werkt.

Briljant :-). Vertelt je gelijk alles over de computer beveiligingsindustrie?

2. " Mitja Kolsek, ceo van securitybedrijf Acros Security, stelt dat het om een zeer betrouwbare 'zero-click' kwetsbaarheid in de browser gaat."

Toch maart goed dat de "zero-click" het nog steeds doet, een als zeer betrouwbaar te boek staat. Anders worden al die malware makers werkeloos?

Hihi, correct.

Start -> Microsoft Edge. Type "edge://settings/help", Link naar : [Chromium](https://www.chromium.org/).

Of topic:

Blijft de vraag, welke geeft meer privacy. Google Chrome of Microsoft Edge? Dit m.b.t. implementatie van unieke ID's in de browser en mogelijk meer van dit soort dingen waar Google van beticht word om de gebruiker te identificeren.

Hihi, correct.

Start -> Microsoft Edge. Type "edge://settings/help", Link naar : [Chromium](https://www.chromium.org/).

Of topic:

Blijft de vraag, welke geeft meer privacy. Google Chrome of Microsoft Edge? Dit m.b.t. implementatie van unieke ID's in de browser en mogelijk meer van dit soort dingen waar Google van beticht word om de gebruiker te identificeren.

Of topic:

Blijft de vraag, welke geeft meer privacy. Google Chrome of Microsoft Edge? Dit m.b.t. implementatie van unieke ID's in de browser en mogelijk meer van dit soort dingen waar Google van beticht word om de gebruiker te identificeren.

Je kunt ook omdenken.

Bij geen enkele grote en minder bekende jongen waar je software van gebruikt zal het perfect of veilig zijn.

Er zullen er nogal wat zijn die onder de zichtbare radar opereren denk dan aan Amazon (cloud).

Maak er dan eens een zooitje van dat je overal van alles wat gebruikt en her en der opschoont.

Je kunt proberen het lekken van gegevens te voorkomen (lukt niet) en je kunt ze zo goed mogelijk onbruikbaar laten worden (beter kans) door te veel te geven en daar een spreiding in te maken.

Deze posting is gelocked. Reageren is niet meer mogelijk.