Onderzoekers: bij NSA gestolen exploit jarenlang gebruikt door APT-groep

Een bij de Amerikaanse geheime dienst NSA gestolen exploit voor een kwetsbaarheid in Windows is jarenlang door een advanced persistent threat (APT)-groep uit China gebruikt, zo beweert securitybedrijf Check Point in een vandaag verschenen analyse.

De kwetsbaarheid, CVE-2017-0005, werd op 14 maart 2017 door Microsoft gepatcht. Het beveiligingslek in de Windows-kernel maakt het mogelijk voor een aanvaller die al toegang tot een systeem heeft om zijn rechten te verhogen. De kwetsbaarheid alleen is niet voldoende voor het overnemen van systemen en moet in combinatie met malware of een ander lek worden gebruikt dat het uitvoeren van code mogelijk maakt.

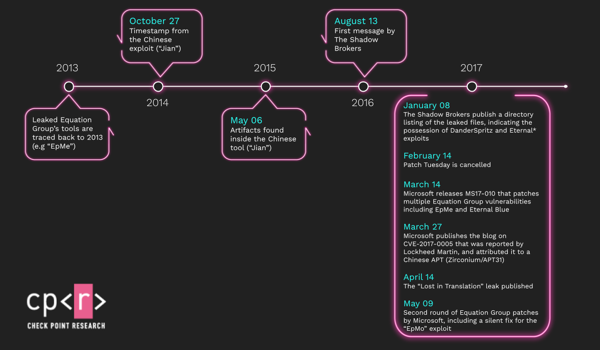

Het beveiligingslek in kwestie werd al voor het uitkomen van de beveiligingsupdate aangevallen en was ontdekt door het Computer Incident Response Team van defensiebedrijf Lockheed Martin. De zeroday-aanval werd door Microsoft toegeschreven aan een vanuit China opererende groep aanvallers genoemd Zirconium, ook bekend als APT31. Onderzoekers van Check Point claimen nu dat de exploit niet door APT31 is ontwikkeld, maar door de Amerikaanse geheime dienst NSA.

Het is een replica van een door de Equation Group ontwikkelde exploit genaamd "EpMe" die uit 2013 dateert, zo stellen ze. Equation Group is de naam die wordt gebruikt voor een eenheid van de NSA. De Epme-exploit is onderdeel van de tools die bij de NSA werden gestolen en in 2017 door een groep genaamd Shadow Brokers openbaar werd gemaakt.

APT31 had echter al jaren eerder toegang tot de exploit, zo stellen de onderzoekers. Mogelijk is die bij een aanval van de NSA op een doelwit in handen van deze groep gekomen. Volgens de onderzoekers laat dit zien hoe gevaarlijk het is als exploits van een overheidsinstantie uitlekken en in verkeerde handen terechtkomen.

Daar ben ik heilig van overtuigd.

Die laat ik rustig een virus verwijderen.

Geen probleem ik vertrouw ze volledig.

Misschien mag ik dan meer dingen op het Internet als ik gevaccineerd bent door de politie. ;)

Het is natuurlijk appels met peren vergelijken.. maar er zijn overal rotte appels en peren. Dat weer wel.

Ja en nee, hoewel het zeer verstandig is om kwetsbaarheden in software te melden om security te verbeteren, is het ook een druppel op de hete plaat, want security-by-design is een ondergeschoven kindje.

Als security-enthusiast - die het landschap meerdere malen heeft verkend - kan ik melden dat er geen upper-bound is in beveiliging: waar een wil is, is een weg. En dat is niet altijd positief.

Gelukkig zijn de meesten onder ons (vrienden, hackers en snuiters) welwillend, en negeren de dark-side.

Inderdaad.

Dit punt wordt breder uitgewerkt door Bruce Schneier in

https://www.schneier.com/blog/archives/2020/12/russias-solarwinds-attack.html

Hij schrijft dat "defending forward" of 'persistent engagement' de strategie is van de NSA - min of meer "we hacken alle tegenstanders zodat we zien wanneer ze ons beginnen te hacken" .

Die strategie heeft duidelijk gefaald inzake de Solarwinds hack - en hij pleit dan ook voor een 'defense dominant' strategie.

Deze posting is gelocked. Reageren is niet meer mogelijk.