Hackerscollectief krijgt door hard-coded wachtwoord toegang tot 150.000 beveiligingscamera's

Een internationaal hackerscollectief heeft door middel van een hard-coded wachtwoord toegang tot 150.000 beveiligingscamera's gekregen, onder andere in ziekenhuizen, gevangenissen, politiebureaus, scholen en bedrijven. Zo kon er worden meegekeken met internetbedrijf Cloudflare en autofabrikant Tesla, meldt Bloomberg.

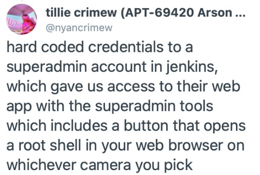

De hackers claimen ook toegang te hebben tot het videoarchief van de betreffende camera's. De beveiligingscamera's zijn van het bedrijf Verkada. Volgens Tillie Kottmann, een van de leden van het collectief, was een onbeveiligd intern Jenkins-ontwikkelsysteem van Verkada toegankelijk vanaf het internet. Het bevatte de inloggegevens van een account met "superadminrechten" op het Verkada-netwerk. Nadat er toegang tot het netwerk was verkregen kon het collectief meekijken met de camera's.

Doordat de groep naar eigen zeggen roottoegang tot de camera's had was het daarvandaan ook mogelijk om toegang tot de netwerken van bepaalde Verkada-klanten te krijgen. Het collectief zegt verder informatie over duizenden Verkada-klanten te hebben gedownload, alsmede financiële cijfers van het bedrijf zelf.

Verkada stelt in een reactie dat het alle interne beheerdersaccounts heeft uitgeschakeld om ongeautoriseerde toegang te voorkomen. Het bedrijf is nu bezig met een onderzoek naar de omvang van het incident. Nadat Verkada werd ingelicht door Bloomberg verloor het hackerscollectief, met de naam "APT 69420 Arson Cats", de toegang tot de camera's, aldus Kottmann.

Kans op hacking via het internet is daarom 0%.

Goed, ding werkt perfect, super beeld en geluid maar....

voor de gein had ik de app op mijn tablet geinstaleerd toen ik bij iemand op bezoek was.

tot mijn stomme verbazing kreeg ik zonder pardon toegang tot de camera, terwijl er geen poort open stond.

na verder onderzoek bleek het ding gebruik te maken van het RTP protocol, of dit er iets mee te maken heeft weet ik niet.

maar ik vermoed dat het ding stiekem nar huis belt om een makelijke verbinding te maken met de client, yuk.

Mijn camera's hebben geen enkele verbinding met welk netwerk dan ook.

Kans op hacking via het internet is daarom 0%.

Mijn camera's hebben geen enkele verbinding met welk netwerk dan ook.

Kans op hacking via het internet is daarom 0%.

De posters hier zijn altijd thuis en zitten dan naar hun cam te kijken.

Je vraagt je af hoe ze denken .

De usecase is toch typisch dat je wilt kunnen zien of alles goed is als je NIET thuis bent .

En - mocht het misgegaan zijn - dat je nog kunt zien wie/wat/waar - dat gaat lastig als de dief of de brand de lokale recorder onbereikbaar gemaakt heeft.

Het is zwaar kut dat zoveel van de remote-diensten zo vaak slecht geimplementeerd zijn .

Maar als je niet op een kasteel woont met een portier die on site de camera's bekijkt - is het heel erg logisch om daar op afstand bij te willen kunnen.

"Researcher says millions of IoT and surveillance devices that use HiSilicon chips have a trivial backdoor"

https://www.techspot.com/news/83909-researcher-millions-iot-surveillance-devices-use-hisilicon-chips.html

"Full disclosure: 0day vulnerability (backdoor) in firmware for Xiaongmai-based DVRs, NVRs and IP cameras"

https://habr.com/en/post/486856/[/url"Millions of security cameras, baby monitors and “smart” doorbells are open to hijack – and no solution is currently available."https://threatpost.com/iot-devices-vulnerable-takeover/144167/Ik gebruik zelf de combinatie RaspberryPi Zero + cameramodule, dat lijkt voorlopig safe.

Mijn camera's hebben geen enkele verbinding met welk netwerk dan ook.

Kans op hacking via het internet is daarom 0%.

De posters hier zijn altijd thuis en zitten dan naar hun cam te kijken.

Je vraagt je af hoe ze denken .

De usecase is toch typisch dat je wilt kunnen zien of alles goed is als je NIET thuis bent .

En - mocht het misgegaan zijn - dat je nog kunt zien wie/wat/waar - dat gaat lastig als de dief of de brand de lokale recorder onbereikbaar gemaakt heeft.

Het is zwaar kut dat zoveel van de remote-diensten zo vaak slecht geimplementeerd zijn .

Maar als je niet op een kasteel woont met een portier die on site de camera's bekijkt - is het heel erg logisch om daar op afstand bij te willen kunnen.

Gewoon een VPN verbinding maken naar huis en dan heb je hetzelfde effect.

Hard-coded backdoors. Vanuit "security" perspectief onbegrijpelijk, maar ze bestaan echt:

"Researcher says millions of IoT and surveillance devices that use HiSilicon chips have a trivial backdoor"

https://www.techspot.com/news/83909-researcher-millions-iot-surveillance-devices-use-hisilicon-chips.html

"Full disclosure: 0day vulnerability (backdoor) in firmware for Xiaongmai-based DVRs, NVRs and IP cameras"

https://habr.com/en/post/486856/

"Millions of security cameras, baby monitors and “smart” doorbells are open to hijack – and no solution is currently available."

https://threatpost.com/iot-devices-vulnerable-takeover/144167/

Ik gebruik zelf de combinatie RaspberryPi Zero + cameramodule, dat lijkt voorlopig safe.

Zo had het er uit moeten zien.

Anoniem van 11-03-2021 14:47

Deze posting is gelocked. Reageren is niet meer mogelijk.