WSJ: Microsoft onderzoekt mogelijk lek van Exchange-exploit bij partner

Microsoft is bezig met een onderzoek of exploitcode voor een kritieke kwetsbaarheid in Exchange via een partner in handen van criminelen terecht is gekomen, zo meldt de Wall Street Journal op basis van bronnen. Via het Microsoft Active Protections Program (MAPP) deelt het techbedrijf informatie over beveiligingslekken en dreigingen met zo'n tachtig deelnemende antivirus- en securitybedrijven.

Voordat Microsoft beveiligingsupdates uitrolt krijgen MAPP-partners informatie over de betreffende verholpen kwetsbaarheden, waaronder ook exploitcode. Partners kunnen deze informatie binnen hun eigen beveiligingsproducten verwerken en zo hun klanten beschermen. Het gaat dan bijvoorbeeld om antivirussoftware die misbruik van de kwetsbaarheden detecteert.

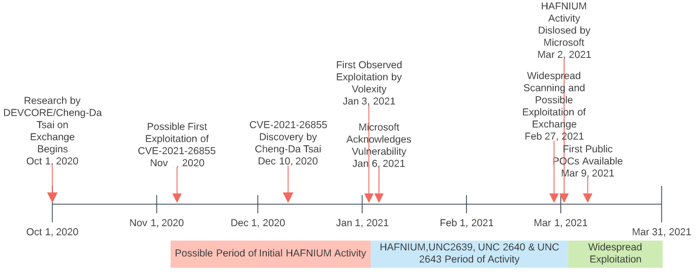

Vier kwetsbaarheden in Microsoft Exchange Server 2013, 2016 en 2019 worden voor zover bekend sinds januari misbruikt door aanvallers. De bekende beveiligingsonderzoeker 'Orange Tsai' van securitybedrijf DEVCORE, die eerder de zeer kritieke en veel misbruikte kwetsbaarheid in Pulse Secure SSL VPN ontdekte, waarschuwde Microsoft begin januari en noemde het de gevaarlijkste remote code execution-kwetsbaarheid die hij ooit had ontdekt.

Op 23 februari deelde Microsoft informatie over de Exchange-kwetsbaarheden met MAPP-partners, waaronder een exploit die het van Tsai had ontvangen. Vijf dagen later werd er opeens een tweede aanvalsgolf op Exchange Servers waargenomen, waarbij de exploit van Tsai werd gebruikt. Aanleiding voor Microsoft om op 2 maart noodpatches voor Exchange uit te brengen, wat het eigenlijk op 9 maart had willen doen tijdens de geplande patchdinsdag van maart.

Securitybedrijf DEVCORE stelt dat het de exploit niet heeft gelekt. Ook Microsoft laat in een verklaring weten dat het niet verantwoordelijk is voor het lekken van de exploit. Er wordt nu onderzocht of dit mogelijk bij één of meerdere MAPP-partners is gebeurd. Microsoft heeft in het verleden een Chinees beveiligingsbedrijf uit het MAPP-programma gezet omdat het zeer gevoelige informatie over een ernstige kwetsbaarheid in Windows lekte.

Volgens securitybedrijf DomainTools wordt de kwetsbaarheid mogelijk al sinds november misbruikt. Dit zou erop duiden dat naast onderzoeker Tsai ook een andere partij het beveiligingslek heeft ontdekt.

Daarom wordt het ook niet open source gemaakt. Het bevat te veel kwetsbaarheden en blijft het dus security through obscurity.

Een van de nadelen van closed source is dat een exploit lekker kan worden uitgebuit omdat security mensen de sources niet kunnen bestuderen.

Maar helaas staat de POC info eenmaal op het net, gaat die niet meer weg.

Jammer voor de monopolist "zonder grenzen en ethiek".

Daarom wordt er op Internet gearchiveerd.

https://www.praetorian.com/blog/reproducing-proxylogon-exploit/

De klikbehoeften van ontzaglijk veel eindgebruikers, waarbij en waarvoor alles gemakkelijk moet werken,

zonder te kijken naar of te geven om enig gevaar (malcreanten en cybercriminelen in de kaart spelend),

houden dit domheidscircus in stand en de super-grootindustrie, vooral uit het USA Imperium houdt het mede in stand.

Ergo, doen we het dus onszelf aan,

#sockpuppet

Maar helaas staat de POC info eenmaal op het net, gaat die niet meer weg.

Jammer voor de monopolist "zonder grenzen en ethiek".

Daarom wordt er op Internet gearchiveerd.

https://www.praetorian.com/blog/reproducing-proxylogon-exploit/

De klikbehoeften van ontzaglijk veel eindgebruikers, waarbij en waarvoor alles gemakkelijk moet werken,

zonder te kijken naar of te geven om enig gevaar (malcreanten en cybercriminelen in de kaart spelend),

houden dit domheidscircus in stand en de super-grootindustrie, vooral uit het USA Imperium houdt het mede in stand.

Ergo, doen we het dus onszelf aan,

#sockpuppet

Touched by the Wing

Meer informatie: https://securityaffairs.co/wordpress/115616/hacking/microsoft-exchange-exploit-is-out.html?utm_source=rss&utm_medium=rss&utm_campaign=microsoft-exchange-exploit-is-out

Daarom wordt het ook niet open source gemaakt. Het bevat te veel kwetsbaarheden en blijft het dus security through obscurity.

Een van de nadelen van closed source is dat een exploit lekker kan worden uitgebuit omdat security mensen de sources niet kunnen bestuderen.

Iedereen kon de fouten zien maar niemand zag het.

Krijg je het op een presenteerblaadje dan is het schokkend hoeveel er fout is.

Daarom wordt het ook niet open source gemaakt. Het bevat te veel kwetsbaarheden en blijft het dus security through obscurity.

Een van de nadelen van closed source is dat een exploit lekker kan worden uitgebuit omdat security mensen de sources niet kunnen bestuderen.

Iedereen kon de fouten zien maar niemand zag het.

Krijg je het op een presenteerblaadje dan is het schokkend hoeveel er fout is.

Daarnaast gaat het voor de zoveelste keer om gesloten software waar de laatste tijd schokkend veel problemen mee zijn. Had je dat nog niet in de gaten?

Allebei ten gevolge van een vorm van incompetentie oftewel "zien waar je mee weg kan komen' en/of "voor een dubbeltje op de eerste rang willen zitten" en ook wederom vanwege de acties van degenen, die er geen verstand van hebben, maar toch de uiteindelijke beslissingen nemen. En dit gaat maar door. Zo lang al als ik code onder ogen krijg (veel DOM-XSS sources en sinks, te veel) is dit al zo.

Dit neemt natuurlijk niet weg, dat bij 'closed-sourc- propriety-software' het in aanleg een stuk moeilijker is om hetzelfde te kunnen doen als bij 'open source' (of het daadwerkelijk gebeurt of niet). En dat moet je dan ook voluit willen onderkennen, anders ben je een "dissenter", iemand die de fouten niet wil zien en erkennen "omdat ie gekocht is door het closed source propriety collectief", dat zeer machtig is en overal vaststelt wat de weg voorwaarts moet zijn of juist niet (Microsoft, Google, CloudFlare, Amazon en noem maar op). Gaat allemaal alleen maar om het veilig stellen van een giga-winst-optimalisatie-schema ten behoeve van de stakeholders op de achtergrond.

luntrus

Daarom wordt het ook niet open source gemaakt. Het bevat te veel kwetsbaarheden en blijft het dus security through obscurity.

Een van de nadelen van closed source is dat een exploit lekker kan worden uitgebuit omdat security mensen de sources niet kunnen bestuderen.

Iedereen kon de fouten zien maar niemand zag het.

Krijg je het op een presenteerblaadje dan is het schokkend hoeveel er fout is.

Meer informatie: https://securityaffairs.co/wordpress/115616/hacking/microsoft-exchange-exploit-is-out.html?utm_source=rss&utm_medium=rss&utm_campaign=microsoft-exchange-exploit-is-out

https://www.terabitweb.com/2021/03/15/microsoft-exchange-exploit-is-out-html/

Deze posting is gelocked. Reageren is niet meer mogelijk.