Firefox 87 stript HTTP Referrer om lekken van privédata te voorkomen

De volgende versie van Firefox zal de HTTP Referrer deels strippen om het lekken van gevoelige gebruikersgegevens te voorkomen, zo heeft Mozilla aangekondigd. Zodra internetgebruikers in hun browser op een link klikken zorgt de HTTP Referrer header ervoor dat de nieuw geopende website de locatie ziet waarvandaan de bezoeker precies afkomstig is. Op deze manier kunnen websites zien waar hun bezoekers vandaan komen, wat bijvoorbeeld handig is voor analytics.

Volgens Mozilla blijkt in de praktijk dat de HTTP Referrer header vaak privégegevens van gebruikers bevat. Zo kan die prijsgeven welke artikel een gebruiker op de verwijzende website aan het lezen was en kan die ook informatie over het account van een gebruiker op een website bevatten. Om websites meer controle te geven over hoeveel informatie er via de Referer header wordt meegestuurd werd de Referrer Policy ingevoerd waar browsers tegenwoordig gebruik van maken.

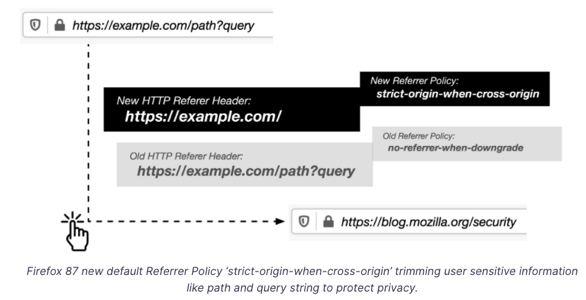

Standaard maken browsers gebruik van de no-referrer-when-downgrade policy. Hierbij wordt de referrer gestript wanneer gebruikers van een https-site naar een http-site gaan. Is dit niet het geval, dan wordt de volledige url inclusief path en query-informatie meegestuurd. Hierdoor kan er gevoelige gebruikersinformatie lekken. Daar komt bij dat steeds meer websites via https worden aangeboden en de no-referrer-when-downgrade policy niet meer van deze tijd is, aldus Dimi Lee van Mozilla.

De Firefox-ontwikkelaar gaat daarom het beleid aanpassen en standaard een strict-origin-when-cross-origin policy implementeren. Wanneer een gebruiker dan op een link naar een andere website klikt zullen path en query-informatie niet meer worden meegestuurd. Dit geldt voor alle cross-origin requests. Daarnaast zal nog steeds de informatie bij een verwijzing van https naar http worden gestript. Firefox 87 zou morgen, dinsdag 23 maart moeten uitkomen. Gebruikers hoeven verder niets te doen om van het nieuwe beleid gebruik te maken.

kun je gewoon nog de http variant van een https site openen.

Dat met alle mogelijke gevolgen van dien, als de connectie met wat erachter ligt niet goed beveiligd is..

Met http only is een Intellitamper scan een optie om te zien wat de back-end (php) "te bieden"heeft,

o.a. in combinatie met shodan.io IP scannetjes etc.

Firefox verbergt dus het laaghangende fruit voor "abuse" via de browser,

maar er blijven altijd andere methoden om HTTP Referrer lekken te vinden.

E.e.a. kan ook door researchers gebruikt worden om juist te beschermen tegen eventueel misbruik.

Met een hamer kan men immers beeldhouwen en ook ruineren, zoals ook feitelijk met alle Internet-tools,

waarvan akte,

#sockpuppet

Is er dan een andere betere/veiligere browser? Nee helaas. Afgezonderd van Tor.

Wat heeft Nederland te maken met Mozilla?

En Mozilla bood websites toch de optie om het te beperken (dan mag je dus de website eigenaar erop aanspreken).

Is er dan een andere betere/veiligere browser? Nee helaas. Afgezonderd van Tor.

Al eens naar ungoogled-chromium gekeken? Wacht, ik weet het antwoord al.

Wel blij met Blokada (komt echter niet via de Google Playstore).

kun je gewoon nog de http variant van een https site openen.

Dat met alle mogelijke gevolgen van dien, als de connectie met wat erachter ligt niet goed beveiligd is..

Als jij via zo'n online scanner een website inspecteert heb jij een HTTPS-verbinding met die scanner, en die scanner heeft een afzonderlijke HTTPS-verbinding met de website. HTTPS is niet bedoeld om end-to-end-versleuteling over deze twee verbindingen heen te regelen en zo de scanner het werk onmogelijk te maken. Jij bent een client voor de scanner, de scanner is een client voor de geïnspecteerde website.

maar er blijven altijd andere methoden om HTTP Referrer lekken te vinden.

Het gaat niet om abuse via de browser, maar om mogelijk misbruik door websites van gegevens die browsers als onderdeel van hun normale werking doorgeven aan websites. Dat misbruik loopt niet via de browser omdat het helemaal op de server wordt gedaan zonder dat er ook maar iets anders gaat in de browser dan zonder dat misbruik zou gebeuren. De oplossing is om servers default die informatie niet meer te geven.

Dat je nog allerlei analyses en scans op websites los kan laten en daarbij mogelijk allerlei kwetsbaarheden vindt staat hier los van, dat zijn niet de HTTP Referrer-lekken waar men het hier over heeft.

Ik heb ook nog een ander gebruik van http-referrer meegemaakt.

Ergens in het jaar 2015 heb ik me suf gezocht naar de nieuwste mp3-plugin voor Audacity.

Ik weet niet hoe het nu is, maar toen bleek voor zover ik kon nagaan dat er op de hele wereld 1 enkele persoon was

(ergens is Zuid-Amerika) die zich hiermee bezig hield.

Alleen hij gebruikte zijn server ook wel eens een periode voor eigen projecten, en dan was de server niet beschikbaar voor downloaden. Helaas net op het moment dat ik het nodig had... Dagenlang... Maar ik had dat bestand direct nodig.

Dus ik het internet verder afgezocht of er niet ergens anders een "second source" was, en warempel:

één of andere Duitse website bood één bepaalde versie aan, al wist ik niet of het "the latest and the greatest" versie van lame was. Maar goed, ik load dat ding down, en wat schetst mijn verbazing: uiteindelijk haalde de browser het bestand gewoon op van die Zuid-Amerikaanse site (lame.buanzo.org) waar ik dus al de hele tijd zonder resultaat van probeerde te downloaden...

Dus: rechtstreeks vanuit de browser naar lame.buazo.org gaf geen toegang,

maar die Duitse site linkte er alleen maar naar door, en zo lukte downloaden van lame.buanzo.org opeens wel. Rara?

Dat vond ik destijds dermate "uitdagend vreemd" dat ik het verder ben gaan uitzoeken. En wat bleek?

Die Duitse site zorgde ervoor dat er een bepaalde http-referrer aan de downloadopdracht werd toegevoegd,

die vervolgens vanuit mijn browser naar lame.buanzo.org werd meegestuurd.

Blijkbaar was met die ene Duitse website een deal gemaakt, dat deze ene plugin daar altijd beschikbaar zou blijven,

ook als meneer Buanzo zijn servercapaciteit (tijdelijk) voor eigen projecten gebruikte.

In de gelukkige omstandigheid dat ik er tools voor had, heb die referrer toen eens kunstmatig gekopieerd en toegevoegd

aan mijn eigen downloadopdracht (dus zonder gebruik te maken van die Duitse website)

En ja hoor: toen kon ik opeens wél rechtstreeks vanuit mijn browser van alles van lame.buanzo.org downloaden.

Blijkbaar controleerde lame.buanzo.org dus op de aanwezigheid van die ene specifieke referrer,

en met elke opdracht zónder diezelfde exacte referrer kreeg je 0,0/niente/geen toegang tot de server.

Nu wordt tegenwoordig op lame.buanzo.org niet langer http maar https gebruikt, dus daar zullen ze er geen last van ondervinden. Maar voor hedendaagse http-sites die dezelfde truuk zouden willen gebruiken, gaat deze manier van "selectief toestemming verlenen om te mogen dowloaden" voortaan dus niet meer werken met Firefox...

Deze posting is gelocked. Reageren is niet meer mogelijk.