Openen van txt-bestand op macOS maakte diefstal van informatie mogelijk

Een kwetsbaarheid in macOS maakte het mogelijk om door middel van een kwaadaardig txt-bestand het ip-adres van de gebruiker te lekken en allerlei informatie te stelen. Apple maakte vorig jaar bekend dat het beveiligingslek is verholpen. De onderzoeker die het probleem ontdekte en aan Apple rapporteerde heeft nu de details van het lek openbaar gemaakt, dat wordt aangeduid als CVE-2019-8761.

Virusscanners, firewalls en zelfs macOS Gatekeeper beschouwen txt-bestanden als onschuldig, zegt onderzoeker Paulos Yibelo. In het verleden heeft bijvoorbeeld onderzoeker Tavis Ormandy laten zien hoe remote code execution mogelijk was door een kwetsbaarheid in Notepad. Yibelo ontdekte dat het mogelijk is om TextEdit op macOS te laten denken dat een geopend bestand een rtf-html-bestand is, zelfs wanneer de extensie op txt eindigt. "De mogelijkheid om html in een txt-bestand te injecteren opent allerlei potentiële aanvalsvectoren", aldus de onderzoeker.

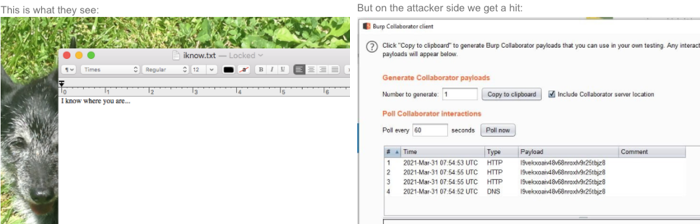

Eén van deze vectoren kan worden gebruikt in combinatie met de AutoMount-feature, die het mogelijk maakt dat een file:/// url verbinding maakt met een remote server. Door het toevoegen van css en html aan het txt-bestand zal het systeem van de gebruiker, zodra het bestand wordt geopend, verbinding met de remote server maken. Een aanvaller kan zo het ip-adres van de gebruiker achterhalen.

Een andere aanvalsvector die Yibelo ontdekte maakt het mogelijk om door middel van css en het iframedoc attribuut de inhoud van een lokaal bestand aan een niet gesloten style tag toe te voegen en via een 'dangling parameter' terug naar de aanvaller te sturen zodra het txt-bestand wordt geopend. Een exacte beschrijving van deze laatste aanvalsvector zoals een proof-of-concept zijn niet door de onderzoeker gegeven.

Yibelo waarschuwde Apple in december 2019. Apple kwam vorig jaar met een update voor macOS. In een beveiligingsbulletin voor macOS Catalina is informatie over de kwetsbaarheid op 10 augustus 2020 toegevoegd.

Mijn IP-adres is die niet van mijn provider en ook mijn mac-adres is anders. En het stelen van bestanden heeft ook weinig zin, aangezien de gevoeligste bestanden allemaal versleuteld zijn met AES-256. Dus veel succes geef ik die lui niet.

En dan heb je het over de jaren 70-80 dat die voor het eerst aan computers hingen.

Als je een "slimme" applicatie zoals "less" gebruikt om je bestand te bekijken is er nog wel een redelijke kans dat deze

sequences uitgefilter worden, maar doe je iets als "cat" (of "type" in windows) dan ben je al kwetsbaar.

WHAT?

Dropbox doesnt care...

WHAT?

Dropbox doesnt care...

https://en.wikipedia.org/wiki/TextEdit

Apple TextEdit is ook beschikbaar als GNUstep applicatie op andere UNIX-achtige systemen, waaronder Linux. Niet dat ik TextEdit gebruik, maar ik ben nu wel benieuwd of dit macOS probleem onder Linux te reproduceren valt.

Elke hedendaagse tekst editor 'processed' al de content. De tijd dat je maar met 128 (of 256) tekens kunt werken is al lang achterhaald. Ook de tekst edtor van de mac ondersteunt unicode (UTF-8) in zijn plain-tekst mode. En weergave van unicode vereist al het interpreteren van de pure ascii code. En eigenlijk ondersteunen alle actuele plain-tekst editors die ik ken de unicode.

95% van de editors probeert te bepalen wat voor code het is en wil daar kleurtjes etc aan koppelen.

Een bestand is niet extensie afhankelijk, het gaat om de content, denk aan linux waarbij je de interpreter op de eerste regel definieert.

Deze posting is gelocked. Reageren is niet meer mogelijk.