Miljoenen IoT-apparaten kwetsbaar door lekken in gebruikte TCP/IP-stack

Miljoenen Internet of Things-apparaten en industriële systemen zijn kwetsbaar voor aanvallen door beveiligingslekken in de gebruikte TCP/IP-stack, zo meldt securitybedrijf Forescout op basis van eigen onderzoek. Voor het onderzoek werd ernaar de veiligheid van verschillende TCP/IP-stacks gekeken. Dit is software die basale netwerkcommunicatie voor alle IP-verbonden apparaten implementeert. Het onderzoek richtte zich specifiek op de dns (domain name system)-clients van verschillende TCP/IP-stacks en hoe die met dns-verkeer omgaan.

Volgens de onderzoekers is dns een complex protocol en kan een verkeerde implementatie ervan allerlei kwetsbaarheden opleveren waar aanvallers misbruik van kunnen maken. Zo biedt het dns-protocol een feature genaamd "message compression" waarmee dns-berichten worden gecomprimeerd. Dns response packets bevatten vaak dezelfde domeinnaam of een deel daarvan. Via message compression kan het herhaaldelijk gebruik van dezelfde naam worden voorkomen waardoor het dns-bericht kleiner wordt.

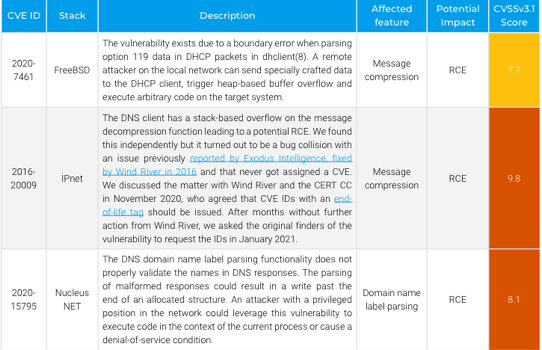

De onderzoekers ontdekten dat de TCP/IP-stacks van FreeBSD, Nucleus NET, NetX en IPNet dns message compression niet goed implementeren, wat tot kwetsbaarheden leidt. In totaal gaat het om negen beveiligingslekken die de naam NAME:WRECK hebben gekregen en tot remote code execution, denial of service of dns-cache poisoning kunnen leiden. FreeBSD, Nucleus NET en NetX hebben updates uitgebracht. Het is echter de vraag of die uiteindelijk bij alle kwetsbare IoT-apparaten terechtkomen. Zo moet de leverancier van de apparatuur updates beschikbaar stellen en moeten beheerders die vaak handmatig installeren.

In een rapport over de kwetsbaarheden beschrijven de onderzoekers een aanvalsscenario waarbij een aanvaller eerst toegang tot het netwerk van een organisatie moet zien te krijgen. Vervolgens zou de aanvaller een interne, malafide DHCP-server moeten opzetten om zo andere apparaten in het netwerk aan te vallen.

Om zich tegen eventuele aanvallen te beschermen krijgen organisaties het advies om apparaten met kwetsbare TCP/IP-stacks in kaart te brengen, netwerksegmentatie toe te passen, apparaten zo in te stellen dat alleen interne dns-servers worden gebruikt, beschikbare updates meteen te installeren en het netwerkverkeer op malafide packets te monitoren.

Bijkomemd was het dus ook volstrekt niet degelijk om die apparaten aan te sturen of op in te loggen vanaf een main-user apparaat dat qua verkeer niet beperkt is tot en onderdeel is van een geïsoleerd netwerk staat.

Maar hey, hoe kon cisco nou zo goed uitspraken doen over tcp/ip en internet veiligheid....

Nadien moest ontwikkelduur van software IT-breed vooral worden ingekort en betalen klanten om zelf half-gereed software zelf te mogen testen.

Dat heet dan volgens marketeers echte vooruitgang.

Zullen we nu eens meer of minder aan IoT gaan doen?

Klinkt weer als een storm in een glas water. Elke router heeft tegenwoordig standaard een firewall en DNS wordt geforward via DHCP. Als iemand bij jou thuis dit lek benut, heb je waarschijnlijk een heel ander, veel ernstiger probleem om je druk over te maken.

Klinkt weer als een storm in een glas water. Elke router heeft tegenwoordig standaard een firewall en DNS wordt geforward via DHCP. Als iemand bij jou thuis dit lek benut, heb je waarschijnlijk een heel ander, veel ernstiger probleem om je druk over te maken.

In het artikel gaat het primair om de DNS-attack, en vervolgens over de DHCP server approach voor de lateral movement.

De meeste IoT apparaten die consumenten gebruiken worden nooit automatisch voorzien van updates, tevens de vraag of ze te updaten zijn, al zijn ze te updaten denk je dat deze "consumenten beheerders" dit (snel) gaan doen?

De vraag of bedrijven in control zijn met IoT apparaten updates, laat ik aan andere over aangezien mijn persoonlijke ervaring bij mijn werkgever/klanten te kort schiet, misschien niet representatief is voor de rest van de wereld :-)

Deze posting is gelocked. Reageren is niet meer mogelijk.