Google Chrome kan inloggegevens tussen aanverwante websites delen

Met de volgende versie van Google Chrome kan de browser inloggegevens tussen aanverwante websites delen. Wanneer de gebruiker een account heeft op de website example.com kan Chrome straks aanbieden om daarmee ook in te loggen op example.co.uk als deze site van dezelfde achterliggende partij is, zo heeft Google bekendgemaakt.

Op dit moment biedt Chrome deze optie niet aan, wat ervoor kan zorgen dat hetzelfde wachtwoord voor verschillende domeinen in de browser wordt opgeslagen. Chrome 91 biedt gebruikers straks de optie om een opgeslagen wachtwoord voor alle aanverwante websites in te voeren die via Digital Asset Links (DALs) aan elkaar zijn gekoppeld.

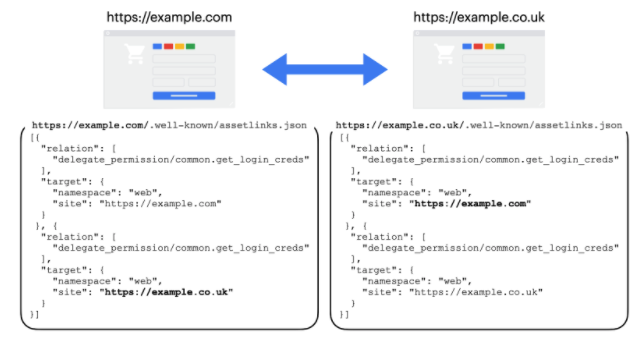

Het Digital Asset Links (DAL)-protocol maakt het mogelijk voor een app of website om een verifieerbare verklaring over andere apps of websites te maken. Zo kan website A aangeven dat de inloggegevens die Chrome voor de site heeft opgeslagen ook voor website B zijn te gebruiken, zodat gebruikers niet op website B hoeven in te loggen als ze al op website A zijn ingelogd.

Bedrijven, organisaties of andere partijen die meerdere websites met hetzelfde accountsysteem hebben kunnen vanaf Chrome 91 ervoor zorgen dat de browser aan gebruikers aanbiedt om opgeslagen inloggegevens voor de ene website ook voor aanverwante websites te gebruiken. Hiervoor moeten de websites in kwestie wel een DAL-koppeling maken, wat is te doen door het toevoegen van een JSON-bestand. Chrome 91 staat gepland voor 25 mei.

veiligheid en privacy meneer Google......

En waarom moet een browser hier iets nieuws voor gaan uitvinden? Er bestaat hier toch al een "Single Sign-On" protocol voor, die gewoon onafhankelijk werkt van de gebruikte browser.

Maak 1 inlogscherm, bv zoals DigiD dat doet. Voorkomt veel problemen.

SSO werkt voornamelijk met 3rd party cookies of redirects met een API. 3rd party cookies is einde verhaal. Safari, Firefox, etc. blokkeren dit en Chrome heeft ook in de planning dit eind 2021 standaard te blokkeren.

Met een redirect en vervolgens iets toepassen als oath is een vrij complex onderdeel met veel haken en ogen. Niet iets wat je voor een kleine website zomaar toepast.

Maak 1 inlogscherm, bv zoals DigiD dat doet. Voorkomt veel problemen.

DigiD en andere diensten zoals Google, etc. zijn bekende namen. Het is niet raar dat als je op belastingdienst.nl wil inloggen dat je plots op een digid.nl pagina zit om je login gegevens in te vullen. Bij youtube.com is het ook niet raar dat de login op google.com zit.

Er zijn genoeg sites die te klein zijn om een apart authenticatie domein in te gaan richten als digid.nl en waarbij het gebruiker mogelijk verward als ze plots op het andere domein zit met een inlog formulier. Denk bijvoorbeeld aan de vele kleine multisite wordpress websites waarbij elke multisite op een ander domein draait. Dit zou een mooie toevoeging daarvoor zijn voor de mensen die moeten inloggen op de admin omgeving.

SSO werkt voornamelijk met 3rd party cookies of redirects met een API. 3rd party cookies is einde verhaal. Safari, Firefox, etc. blokkeren dit en Chrome heeft ook in de planning dit eind 2021 standaard te blokkeren.

Met een redirect en vervolgens iets toepassen als oath is een vrij complex onderdeel met veel haken en ogen. Niet iets wat je voor een kleine website zomaar toepast.

De Synology Nas heeft een SSO server. Ik was afgelopen weekend globaal door de gebruiksaanwijzing gelopen. Volgens mij moet de website een JS callback functie naar de server doen. Ik had de indruk dat je op je eigen website blijft en de server een inlogvenster toont in een iFrame binnen je eigen website. Maar zo diep ben ik er ook weer niet in gedoken. Ik ben geen webdesigner. Zo lezende zag het er niet complex uit. (maar misschien zie ik de moeilijkheden over het hoofd wegens gebrek aan kennis)

Deze posting is gelocked. Reageren is niet meer mogelijk.