Vpn-wachtwoord thuiswerkers gebruikt voor aanval met SolarWinds-backdoor

Een Amerikaanse organisatie is bijna een jaar lang gecompromitteerd geweest door aanvallers die de vpn-wachtwoorden van thuiswerkers hadden bemachtigd en een kwetsbaarheid in de software van SolarWinds gebruikten voor de installatie van een backdoor. Dat meldt het Cybersecurity and Infrastructure Security Agency (CISA) van het Amerikaanse ministerie van Homeland Security.

Volgens het CISA staat deze aanval en de gebruikte Supernova-malware los van de wereldwijde supply-chain-aanval via de software van SolarWinds die vorig jaar werd ontdekt. Microsoft waarschuwde eind december vorig jaar al voor de Supernova-malware die wordt geïnstalleerd via een kwetsbaarheid in het Orion-platform van SolarWinds. Via dit lek kan een ongeauthenticeerde aanvaller commando's op de Orion-server uitvoeren en zo de backdoor installeren.

Microsoft stelde destijds al dat de aanval met de Supernova-malware los stond van de supply-chain-aanval en was uitgevoerd door een andere groep aanvallers. Het CISA heeft nu meer details over de aanval op één van de getroffen organisaties gegeven. De aanvallers wisten van maart 2020 tot en met februari 2021 via de Pulse Secure vpn-server van deze organisatie in te loggen op het bedrijfsnetwerk.

Hierbij maakten de aanvallers gebruik van geldige vpn-wachtwoorden van thuiswerkers. Voor deze accounts was geen multifactorauthenticatie ingesteld. Hoe de aanvallers deze wachtwoorden hebben bemachtigd is onbekend. Daarnaast gebruikten de aanvallers Amerikaanse ip-adressen om verbinding met de vpn-server te maken. "Zo konden ze zich voordoen als thuiswerkers", laat het CISA in de analyse weten. De ip-adressen in kwestie waren van routers die zeer vermoedelijk door de aanvallers zijn gecompromitteerd.

Nadat er toegang tot het netwerk was verkregen maakten de aanvallers verbinding met de SolarWinds Orion-server. Via de kwetsbaarheid in de software, die inmiddels is gepatcht, werd de Supernova-backdoor geïnstalleerd. Via de backdoor brachten de aanvallers vervolgens het netwerk in kaart en konden allerlei gevoelige informatie en inloggegevens stelen.

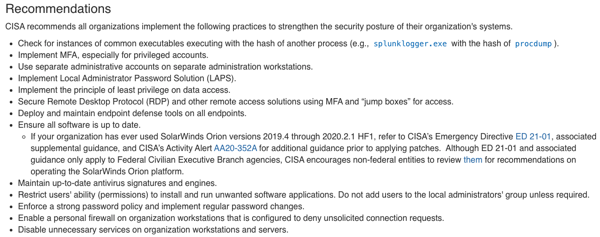

Het CISA geeft in de analyse verschillende details over de aanvallers en malware, waaronder ip-adressen. Organisaties die de Supernova-malware in hun netwerk aantreffen wordt opgeroepen om dit incident als een andere aanval dan de supply-chain-aanval te beschouwen.

Deze posting is gelocked. Reageren is niet meer mogelijk.