Webwinkels aangevallen met bestellingen die XSS-code bevatten

Webwinkels in Japan zijn het doelwit geworden van een groep criminelen die bestellingen plaatst die cross-site scripting (XSS)-code bevatten waarmee onder andere klantgegevens worden gestolen, zoals creditcarddata. Dat meldt antivirusbedrijf Trend Micro in een analyse.

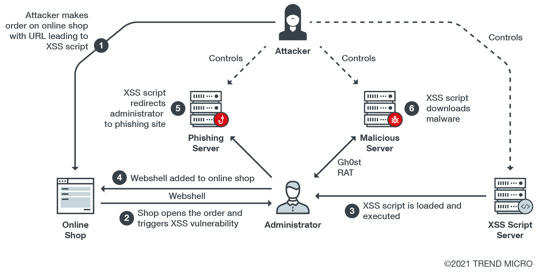

De aanvallers plaatsen een bestelling bij de webwinkels met XSS-code. Zodra de beheerder de bestelling in de backend van een kwetsbare webshop bekijkt wordt de XSS-code uitgevoerd. Deze code leidt tot verschillende aanvallen, zoals het toevoegen van een webshell aan de webshop voor verdere aanvallen, het doorsturen van de beheerder naar een phishingsite en het aanbieden van malware. De aanval met een webshell is alleen waargenomen bij webwinkels die op het EC-CUBE-framework zijn gebaseerd.

De onderzoekers merken op dat de aanvallers het niet op één specifiek e-commerceplatform hebben voorzien. Als de webwinkelsoftware kwetsbaar is voor XSS-aanvallen wordt het malafide script, zodra de bestelling wordt geopend, in het beheerderspaneel, geladen en uitgevoerd. Vervolgens kan de code de beheerder naar een malafide pagina doorsturen waar wordt geprobeerd om inloggegevens te stelen of malware wordt aangeboden.

De aanvallen zijn voor zover bekend alleen tegen Japanse webwinkels gericht. Bij één van de getroffen webshops wisten de aanvallers uiteindelijk klantgegevens te stelen, waaronder creditcardnummers, verloopdatums en beveiligingscodes. Volgens de onderzoekers lijkt het de aanvallers dan ook te doen om creditcardgegevens. Dergelijke XSS-aanvallen worden zelden gemeld. In 2017 waren Magento-webshops doelwit van een soortgelijke aanval.

Zorg voor correcte validatie en filter vervolgens op gebruikers-input; encodeer output data; gebruik de juiste response headers. Tenslotte als laatste verdedingslinie dient een juist geconfigueerde CSP.

#sockpuppet

luntrus

Deze posting is gelocked. Reageren is niet meer mogelijk.