TsuNAME-lek maakt ddos-aanval op authoritative dns-servers mogelijk

Onderzoekers van SIDN Labs, InternetNZ en het USC Information Sciences Institute hebben een kwetsbaarheid ontdekt genaamd TsuNAME die grootschalige ddos-aanvallen tegen topleveldomeinen (TLD's) en andere autoritatieve dns-operators mogelijk maakt. Het beveiligingslek is inmiddels verholpen in Google Public DNS en Cisco OpenDNS, maar andere dns-servers en -resolvers lopen mogelijk nog risico, zo stellen de onderzoekers.

Het domain name system (dns) speelt een essentiële rol op internet. Voor elke bezochte website worden verschillende dns-queries uitgevoerd en dns-storingen kunnen grote gevolgen hebben, zoals het onbereikbaar worden van belangrijke websites en diensten. Dit werd duidelijk in 2016 toen een ddos-aanval tegen dns-provider Dyn ervoor zorgde dat websites als Twitter, Spotify, en Netflix onbereikbaar waren.

Het dns kan worden beschouwd als een hiërarchische en gedistribueerde database waar dns-records van authoritative servers worden opgeslagen en verspreid. Zo distribueren de root dns-servers records voor de root dns-zone. Alle informatie over een domeinnaam in het dns wordt aangeleverd door de authoritative servers voor dat domein. Deze informatie wordt meestal opgehaald door de recursive resolvers die het dns-verzoek van internetgebruikers en hun applicaties, zoals een browser, beantwoorden. Recursive dns-resolvers worden meestal beheerd door de internetprovider van de gebruiker, of door een dns-provider zoals Google, Cloudflare, Quad9 en Cisco OpenDNS.

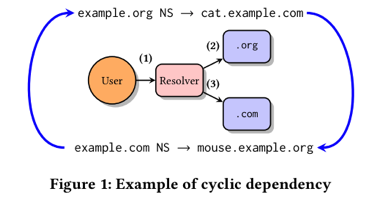

De configuratie van authoritative servers en hun records is volgens de onderzoekers gevoelig voor verschillende soorten fouten. Eén van die fouten, die de onderzoekers TsuNAME noemen, maakt het mogelijk om ddos-aanvallen tegen authoritative dns-servers uit te voeren. TsuNAME doet zich voor wanneer nameserverrecords van twee verschillende domeinnamen naar elkaar verwijzen en kwetsbare dns-resolvers deze misconfiguraties benaderen. Dit zorgt voor een loop waarbij een grote hoeveelheid dns-queries naar authoritative dns-servers en andere resolvers wordt gestuurd.

Een dergelijke loop kan urenlang duren. Begin vorig jaar zorgden slechts twee verkeerd geconfigureerde domeinen voor een vijftig procent toename van het totale verkeer voor de authoritative servers van het .nz topleveldomein. "Dezelfde misconfiguratie kan voor veel meer queries zorgen, afhankelijk van het domein en TLD", waarschuwen de onderzoekers. Die vroegen zich af wat er zou gebeuren als een aanvaller opzettelijk de misconfiguratie zou gebruiken voor het aanvallen van een TLD.

"Een oplossing voor deze kwetsbaarheid is het toevoegen van code aan resolvers die wederzijdse afhankelijkheden herkent en loops tussen dergelijke domeinnamen doorbreekt. Deze code moet worden geleverd door de maker van de resolversoftware. Recente versies van veel resolvers zijn niet meer kwetsbaar voor TsuNAME maar oudere mogelijk wel", zo stelt SIDN Labs.

Voor beheerders van autoritatieve dns-servers is de opensourcetool CycleHunter ontwikkeld, waarmee beheerders wederzijdse afhankelijkheden tussen domeinnamen in hun zone kunnen detecteren. Aangezien NS-records elk moment kunnen veranderen wordt beheerders aangeraden om meerdere keren per dag een scan uit te voeren, om zo de impact van een misconfiguratie te verkleinen.

Via CycleHunter analyseerden de onderzoekers zo'n 184 miljoen domeinnamen van zeven grote topleveldomeinen. Daarbij werden 44 wederzijds afhankelijke NS-recods aangetroffen die door 1400 domeinnamen worden gebruikt. Volgens de onderzoekers gaat het hier waarschijnlijk om configuratiefouten, maar zou een gemotiveerde aanvaller eenvoudig misbruik van de kwetsbaarheid kunnen maken en voor zoveel verkeer kunnen zorgen dat authoritative servers het verkeer niet aankunnen, wat gevolgen voor al de gebruikers van deze servers heeft.

"De ontdekte kwetsbaarheid kan in potentie voor grote problemen zorgen. Het laat ook zien hoe belangrijk de samenwerking met andere partijen is bij dit soort ontwikkelingen. Dit is namelijk niet een kwetsbaarheid die alleen het .nl-domein raakt, maar voor alle topleveldomeinen grote gevolgen kan hebben. Net als bij andere grote ddos-aanvallen had het er bijvoorbeeld toe kunnen leiden dat online diensten van banken, overheden en webwinkels onbereikbaar zouden worden", zegt Giovane Moura, data scientist bij SIDN Labs.

Dit gaat een keer goed fout en wat dan??

Dan moeten we onze juichverhalen herzien.

Wat een schade zal dit geven....RhQ73f3

Beide lijken me geen authoritative DNS servers te zijn, maar publieke recursive DNS servers.

https://ns1.com/resources/whats-the-difference-authoritative-and-recursive-dns-explained

Beide lijken me geen authoritative DNS servers te zijn, maar publieke recursive DNS servers.

https://ns1.com/resources/whats-the-difference-authoritative-and-recursive-dns-explained

Voor deze issue heb je records in authoritive nodig en recursive om het uit te voeren. Enige software die gefixed kan worden zijn recursive en authoritive moet een procedure hebben voor monitoring van potentiële foute records

Deze posting is gelocked. Reageren is niet meer mogelijk.