Windows-domeincontrollers door print spooler-lek volledig over te nemen

Een kritieke kwetsbaarheid in de Print Spooler Service van Windows maakt het voor ingelogde domeingebruikers mogelijk om Windows-domeincontrollers volledig over te nemen en code met systeemrechten uit te voeren. Systeembeheerders wordt aangeraden om de Print Spooler Service, die verantwoordelijk is voor de verwerking van printjobs, op hun domeincontrollers uit te schakelen.

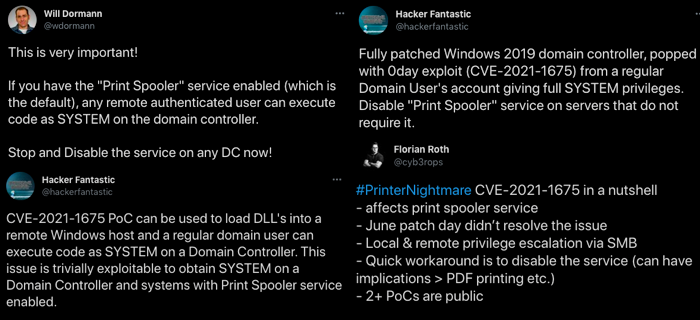

Microsoft bracht begin deze maand een beveiligingsupdate uit, maar volgens verschillende onderzoekers biedt die geen volledige bescherming en zijn servers daardoor nog steeds kwetsbaar. Het beveiligingslek wordt aangeduid als CVE-2021-1675 en "PrintNightmare" en werd gerapporteerd door securitybedrijven Tencent Security, AFINE en NSFOCUS. In eerste instantie stelde Microsoft dat de kwetsbaarheid alleen kon worden gebruikt door een aanvaller om zijn rechten op een al gecompromitteerd systeem te verhogen.

Dertien dagen na de publicatie van het beveiligingsbulletin stelde Microsoft dat de kwetsbaarheid remote code execution mogelijk maakt en verhoogde de ernst van het lek van laag naar kritiek. Begin deze week publiceerde securitybedrijf QiAnXin op Twitter een demonstratie waarbij wordt getoond hoe een aanvaller via het lek code kan uitvoeren. Ook verscheen er proof-of-concept exploitcode online.

Beveiligingsonderzoeker Matthew Hickey liet eerder vandaag op Twitter zien hoe een volledig gepatchte Windows 2019-domeincontroller via de kwetsbaarheid is te compromitteren. "Dit is erg belangrijk. Als je de Print Spooler Service hebt ingeschakeld (wat standaard is), kan elke remote geauthenticeerde gebruiker code als SYSTEM op de domeincontroller uitvoeren. Stop en schakel de service op elke domeincontroller nu uit!", zegt Will Dormann, analist bij het CERT Coordination Center (CERT/CC).

Tijdens de komende Black Hat-conferentie in Las Vegas zullen onderzoekers van securitybedrijf Sangfor een presentatie over de kwetsbaarheid geven, die ze naar zeggen onafhankelijk van de drie andere bedrijven ontdekten. Windows-domeincontrollers worden gebruikt voor verschillende taken met betrekking tot het authenticeren van gebruikers en computers en vervullen een essentiële rol in het netwerk.

Ik vraag me af hoeveel regels nieuwe code en vervangde code er per jaar geproduceerd wordt. Ook door wie en waar.

Maar in deze tijden van virtualisatie zullen de meeste bedrijven hun domeincontrollers wel op aparte VM's hebben die verder niks anders doen.

Maar in deze tijden van virtualisatie zullen de meeste bedrijven hun domeincontrollers wel op aparte VM's hebben die verder niks anders doen.

Dat zal je nog teleurstellen...

Ik denk dat het dichter aan de realiteit zit wanneer je stelt dat de meeste bedrijven hun domeincontrollers nog niet op aparte VM's heeft staan.

Dit uiteraard wel van plan is etc... Maar bij lange na niet.

Sinds wanneer is er ineens een printer spooler op een domein controller nodig?

Als ICT beheer bestaat uit enter enter next finish dan is het geen wonder dat er zoveel mis gaat ongeacht wek systeem..

Maar in deze tijden van virtualisatie zullen de meeste bedrijven hun domeincontrollers wel op aparte VM's hebben die verder niks anders doen.

Sinds wanneer is er ineens een printer spooler op een domein controller nodig?

Als ICT beheer bestaat uit enter enter next finish dan is het geen wonder dat er zoveel mis gaat ongeacht wek systeem..

Maar in deze tijden van virtualisatie zullen de meeste bedrijven hun domeincontrollers wel op aparte VM's hebben die verder niks anders doen.

Wat een flut design is dat windows toch ook. (volledig gepatchte Windows 2019-domeincontroller via de kwetsbaarheid is te compromitteren). Door 3 verschillende kampen gevonden en dus grote kans dat het door criminelen al een tijd wordt misbruikt.

Leegloop is begonnen.

Ik vraag me af hoeveel regels nieuwe code en vervangde code er per jaar geproduceerd wordt. Ook door wie en waar.

en je zou zelfs kunnen stellen dat het wel of niet hebben van de sources er niet toe doet om die gaten te vinden...

https://blog.truesec.com/2021/06/30/fix-for-printnightmare-cve-2021-1675-exploit-to-keep-your-print-servers-running-while-a-patch-is-not-available/

waarna we met minder paniek alsnog de DC weer DC maken, en de printservice, fileserver, SQL server, mailserver, en broodje-pindakaas-maker van de DC af mogen halen.

Als je pingcastle draait, dan geeft die al aan dat de printspooler moeten worden disabled.

Je kunt natuurlijk ook de [url=https://docs.microsoft.com/en-us/windows/security/threat-protection/security-compliance-toolkit-10]Security Compliance Toolkit[/url] gebruiken, daar is ook een prima rapportage mee te maken.

Voor de mensen die mopperen dat je DC geen print/file/mailserver moet zijn, jullie hebben zeker een punt, maar het probleem is daarnaast ook dat de printspooler ook gewoon de lokale printopdrachten afhandelt. Print spooler kun (eigenlijk hoor) je dus disablen om servers waar alleen admins op inloggen. Ook dit wordt keurig in de SCT verteld en uitgelegd. Maar er zijn helaas maar weinig bedrijven/organisaties die deze security basis gewoon vergeten.

Als je pingcastle draait, dan geeft die al aan dat de printspooler moeten worden disabled.

Op dit soort input zit ik te wachten, elkaar verder helpen, de rest moeten we maar snel vergeten.

Als je pingcastle draait, dan geeft die al aan dat de printspooler moeten worden disabled.

Op dit soort input zit ik te wachten, elkaar verder helpen, de rest moeten we maar snel vergeten.

Een beetje systeembeheerder met windows kennis kijkt hopelijk wel eens in de taskmanager van de server, (of kijkt met Powershell) welke processen er draaien...

Of ben ik nou naïef? :P

Sinds wanneer is er ineens een printer spooler op een domein controller nodig?

Waarom ze services starten die op een bepaalde machine helemaal niet nodig zijn.

Ik vraag me af waarom er een printer spooler op een server gezet wordt (en gestart) als de admin op die server

helemaal geen printers heeft toegevoegd. Dat kan toch wachten tot ie dat doet?

Maar in deze tijden van virtualisatie zullen de meeste bedrijven hun domeincontrollers wel op aparte VM's hebben die verder niks anders doen.

In een klein bedrijf waar de DC's weinig doen wordt er vaak voor gekozen om 1 (al dan niet virtuele) server te gebruiken voor DC, printers, DNS en DHCP. Dat scheelt dan weer de nodige kosten. Maar ook op DC's die niet als printservers werken, draait de spooler service dus in dit specifieke geval lijk je dan niet beschermd.

https://blog.truesec.com/2021/06/30/fix-for-printnightmare-cve-2021-1675-exploit-to-keep-your-print-servers-running-while-a-patch-is-not-available/

Dit plakband werkte bij ons niet op 2012R2 servers. Onderstaande commando's in een elevated command prompt wel:

takeown /F "C:\Windows\System32\spool\drivers" /r

ICACLS "C:\Windows\System32\spool\drivers" /T /DENY "SYSTEM:(F)"

Je kan de print spooler via group policy disablen voor alle member servers. Wel even checken dat je b.v. printservers en Citrix exclude. Anders heb je een paperless office :)

En daarna die brakke print spooler lekker uit laten staan.

https://blog.truesec.com/2021/06/30/fix-for-printnightmare-cve-2021-1675-exploit-to-keep-your-print-servers-running-while-a-patch-is-not-available/

Dit plakband werkte bij ons niet op 2012R2 servers. Onderstaande commando's in een elevated command prompt wel:

takeown /F "C:\Windows\System32\spool\drivers" /r

ICACLS "C:\Windows\System32\spool\drivers" /T /DENY "SYSTEM:(F)"

Maar in deze tijden van virtualisatie zullen de meeste bedrijven hun domeincontrollers wel op aparte VM's hebben die verder niks anders doen.

In een klein bedrijf waar de DC's weinig doen wordt er vaak voor gekozen om 1 (al dan niet virtuele) server te gebruiken voor DC, printers, DNS en DHCP. Dat scheelt dan weer de nodige kosten. Maar ook op DC's die niet als printservers werken, draait de spooler service dus in dit specifieke geval lijk je dan niet beschermd.

Beetje off-topic; Kiezen voor "één DC" is kiezen om niet te voldoen aan de AVG. Zonder DC, geen authenticatie mogelijk op bijvoorbeeld SQL server. Geen toegang tot opgeslagen persoonsgegevens is schending van de AVG. Of de bestanden nu versleuteld zijn door een cryptolocker, of dat je er niet bij kunt omdat je identity management server het niet meer doet, is hetzelfde resultaat.

"The General Data Protection Regulation (GDPR) integrates accountability as a principle which requires that organisations put in place appropriate technical and organisational measures and be able to demonstrate what they did and its effectiveness when requested."

Er is een reden dat ze bij MS gestopt zijn met SBS server....

en accountability is alleen maar dat je moet laten zien dat je je fiets met een 2 euro slot op slot gedaan hebt, niet dat je dat met een 100 euro slot moet doen.

alles op een server is prima, maar je vergroot je attack-surface, en vergroot de impact. Middels een risk-assesment verken je de risico's en dan neem je die, of niet.

alles op een eigen server, maar dan weer overal hetzelde local admin password in een vlan is ongeveer even erg...

De truc is dat je je risico verkleint, dat je zegt dat je dat doet, dat je ook doet wat je daar zegt, en dat je dat laat zien.

Sinds wanneer is er ineens een printer spooler op een domein controller nodig?

Als ICT beheer bestaat uit enter enter next finish dan is het geen wonder dat er zoveel mis gaat ongeacht wek systeem..

Maar in deze tijden van virtualisatie zullen de meeste bedrijven hun domeincontrollers wel op aparte VM's hebben die verder niks anders doen.

Over welke kosten heb je het? Tenzij het voor gratis en voor niets moet zijn die kosten gewoonlijk vele malen minder dan de marketing en en juridische kosten.

Waarom ze services starten die op een bepaalde machine helemaal niet nodig zijn.

Ik vraag me af waarom er een printer spooler op een server gezet wordt (en gestart) als de admin op die server

helemaal geen printers heeft toegevoegd. Dat kan toch wachten tot ie dat doet?

Dus je vind een admin een enter enter klik next figuur? Dan begijp ik alle ICT ellende.

Deze zie ik al heel lang: "4.2.1 Remove or Disable Unnecessary Services, Applications, and Network Protocol"

https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-123.pdf

Daar ga je weer de fout in met je ongeacht welk systeem. Onder UNIX draait de printspooler default niet met rootrechten!

..

Over welke kosten heb je het? Tenzij het voor gratis en voor niets moet zijn die kosten gewoonlijk vele malen minder dan de marketing en en juridische kosten.

Waarom ze services starten die op een bepaalde machine helemaal niet nodig zijn.

Ik vraag me af waarom er een printer spooler op een server gezet wordt (en gestart) als de admin op die server

helemaal geen printers heeft toegevoegd. Dat kan toch wachten tot ie dat doet?

Dus je vind een admin een enter enter klik next figuur? Dan begijp ik alle ICT ellende.

Deze zie ik al heel lang: "4.2.1 Remove or Disable Unnecessary Services, Applications, and Network Protocol"

https://nvlpubs.nist.gov/nistpubs/Legacy/SP/nistspecialpublication800-123.pdf

Daar ga je weer de fout in met je ongeacht welk systeem. Onder UNIX draait de printspooler default niet met rootrechten!

..

Verder begon je zelf over een misleidend kosten argument (alleen hardware) terwijl een standaard windows domain controller volledig is over te nemen, gecombineerd met de exchange ellende geeft dit weer vette shit in het windows ecosysteem. We kunnen dus weer een serie nieuwe ransomware incidenten verwachten waar andere OS'en weer voor de zoveelste keer buitenschot blijven.

Ik vraag me af hoeveel regels nieuwe code en vervangde code er per jaar geproduceerd wordt. Ook door wie en waar.

Een kenmerk van een spaghetticodebouwwerk is dat fixes op de ene plek onbedoelde en onvoorziene gevolgen hebben op ene andere plek. Dat wordt alleen maar erger, omdat er fix op fix op fix wordt aangebracht. De klant is natuurlijk de dupe.

Ik vraag me af hoeveel regels nieuwe code en vervangde code er per jaar geproduceerd wordt. Ook door wie en waar.

Een kenmerk van een spaghetticodebouwwerk is dat fixes op de ene plek onbedoelde en onvoorziene gevolgen hebben op ene andere plek. Dat wordt alleen maar erger, omdat er fix op fix op fix wordt aangebracht. De klant is natuurlijk de dupe.

Deze posting is gelocked. Reageren is niet meer mogelijk.