CERT/CC waarschuwt voor kritieke kwetsbaarheid in Windows Print Spooler

Het CERT Coordination Center (CERT/CC) van de Carnegie Mellon Universiteit waarschuwt organisaties voor een kritieke kwetsbaarheid in de Windows Print Spooler waardoor een remote geauthenticeerde aanvaller willekeurige code met SYSTEM-rechten op een kwetsbaar systemen kan uitvoeren. Een beveiligingsupdate van Microsoft is nog niet beschikbaar.

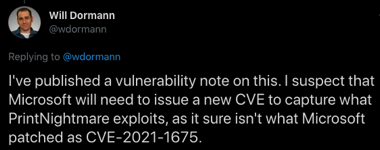

Eerder deze maand kwam Microsoft met een beveiligingsupdate voor een kritieke kwetsbaarheid in de Windows Print Spooler, aangeduid als CVE-2021-1675. Security.NL besteedde gisteren ook aandacht aan dit beveiligingslek en hoe het kan worden gebruikt om volledige controle over Windows-domeincontrollers te krijgen. Op internet zijn verschillende exploits verschenen die stellen misbruik te maken van deze kwetsbaarheid, die ook wel PrintNightmare wordt genoemd.

Het CERT/CC laat nu weten dat de betreffende exploits misbruik van een andere kwetsbaarheid maken waarvoor nog geen CVE-nummer beschikbaar is. Als tijdelijke oplossing wordt aangeraden om de Windows Print Spooler service te stoppen en uit te schakelen. De Print Spooler is verantwoordelijk voor het verwerken van printjobs. Het uitschakelen van de service zorgt ervoor dat het betreffende systeem niet meer kan printen.

Securitybedrijf Truesec adviseert een andere oplossing. Bij tenminste één van de online verschenen exploits wordt een dll-bestand in een subdirectory onder C:\Windows\System32\spool\drivers geplaatst. Door de access control list (ACL) voor deze directory en subdirectories aan te passen wordt voorkomen dat een er een kwaadaardig dll-bestand kan worden geplaatst, aldus onderzoeker Fabio Viggiani. Deze oplossing heeft als nadeel dat systeembeheerders geen nieuwe drivers kunnen toevoegen en gebruikers geen print queues, stelt onderzoeker Kevin Beaumont.

En dat terwijl het allemaal draait als SYSTEM.

In een client vroeger zelfs in KERNEL mode, maar daar is men een tijdje geleden gelukkig van afgestapt.

Geen zero day, patch Tuesday ;-) Maar serieus. je zal maar afhankelijk zijn van die functionaliteit.

Geen zero day, patch Tuesday ;-) Maar serieus. je zal maar afhankelijk zijn van die functionaliteit.

Tja, kom nou toch Toje! Dat heb je toch zelf in de hand, die afhankelijkheid! Je hoeft immers geen software voor lichte consumententoepassingen te gebruiken.

Geen zero day, patch Tuesday ;-) Maar serieus. je zal maar afhankelijk zijn van die functionaliteit.

Geen zero day, patch Tuesday ;-) Maar serieus. je zal maar afhankelijk zijn van die functionaliteit.

Tja, kom nou toch Toje! Dat heb je toch zelf in de hand, die afhankelijkheid! Je hoeft immers geen software voor lichte consumententoepassingen te gebruiken.

Geen zero day, patch Tuesday ;-) Maar serieus. je zal maar afhankelijk zijn van die functionaliteit.

Tja, kom nou toch Toje! Dat heb je toch zelf in de hand, die afhankelijkheid! Je hoeft immers geen software voor lichte consumententoepassingen te gebruiken.

Ik schreef vanuit een altruïstisch perspectief. Dat ik zelf geen software voor lichte consumententoepassingen gebruik, dat lijkt me na al mijn rants nogal evident.

Deze posting is gelocked. Reageren is niet meer mogelijk.