Phishingaanval gebruikte XSS-lek op UPS.com om malware te verspreiden

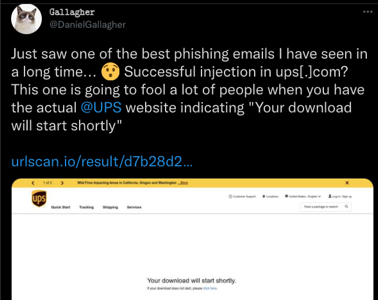

Aanvallers hebben gebruikgemaakt van een cross-site scripting (XSS)-kwetsbaarheid op de officiële website van pakketvervoerder UPS om malware te verspreiden. Het bedrijf heeft het beveiligingslek inmiddels verholpen. De aanval begon met een phishingmail die van UPS afkomstig leek en waarin werd gesteld dat er een probleem was met een pakket van de ontvanger.

De e-mail bevatte een trackingnummer die naar UPS.com wees. Deze url was echter ook voorzien van code waarmee er een script op de website van UPS.com werd uitgevoerd. Wanneer de ontvanger van de e-mail op de link klikte werd hij naar de website van UPS.com gestuurd. Het script, dat door middel van de XSS-kwetsbaarheid kon worden geladen, zorgde ervoor dat er een downloadmelding op de website verscheen.

Uiteindelijk werd er vanaf een applicatieplatform van Cloudflare een malafide Word-document gedownload. Dit document was voorzien van een macro die wanneer ingeschakeld het systeem met malware infecteerde. Beveiligingsonderzoeker Daniel Gallagher ontdekte de aanval en merkte op dat die veel mensen zou misleiden, aangezien slachtoffers op de officiële website van UPS zitten. Bleeping Computer meldt dat het XSS-beveiligingslek inmiddels is verholpen.

Deze posting is gelocked. Reageren is niet meer mogelijk.