Amazon-token Kaspersky gebruikt voor versturen van phishingmails

Criminelen hebben een legitiem Amazon-token van antivirusbedrijf Kaspersky gebruikt voor het versturen van phishingmails die een Kaspersky-e-mailadres als afzender hadden. Dat heeft de virusbestrijder in een advisory bekendgemaakt. Het ging om een token voor Amazons Simple Email Service (SES). SES is een e-maildienst voor het versturen van bulkmail.

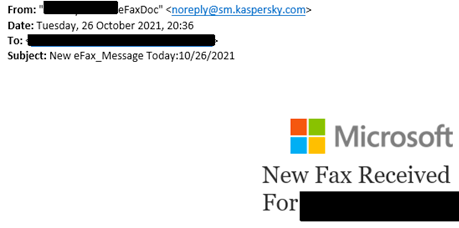

Kaspersky had het legitieme SES-toegangstoken aan een derde partij gegeven die zich bezighoudt met het testen van een Kaspersky-site, die ook bij Amazon wordt gehost. Dit token is gebruikt voor het versturen van phishingmails die zich voordoen als fax-bericht en proberen om inloggegevens voor Office 365 te stelen. Hoe criminelen het token in handen kregen is niet bekend. Nadat de phishingmails werden ontdekt is het token ingetrokken.

De diefstal van het token heeft verder geen gevolgen gehad, aldus Kaspersky. Zo is er geen server gecompromitteerd en heeft er geen ongeautoriseerde databasetoegang of andere malafide activiteit op de geteste website en bijbehorende diensten plaatsgevonden.

En deze mail is verstuurd als "sm.kaspersky.com"

Ook al gebruik je geen subdomeinen voor mail, het is altijd verstandig in het hoofddomein een reject in te stellen voor subdomeinen: "p=reject sp=reject". Dat laatste zie ik bar weinig gebeuren en dan kun je altijd nog een subdomein spoofen om betrouwbaar te lijken.

https://datatracker.ietf.org/doc/html/rfc7489#section-6.3

Deze posting is gelocked. Reageren is niet meer mogelijk.