ProtonVPN vergelijkt vpn-protocollen OpenVPN en WireGuard

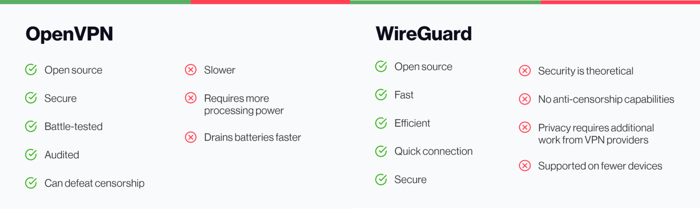

Vpn-dienst ProtonVPN heeft een vergelijking gemaakt van de vpn-protocollen OpenVPN en WireGuard die wereldwijd worden gebruikt voor het opzetten van vpn-verbindingen. OpenVPN is het meestgebruikte vpn-protocol waarvan de eerste versie al in 2001 verscheen. Ondanks de leeftijd van twintig jaar wordt OpenVPN als het veiligste vpn-protocol van het moment gezien, zo stelt ProtonVPN.

Volgens de vpn-dienst is OpenVPN echter trager in vergelijking met WireGuard en vereist het meer rekenkracht en zorgt voor meer stroomverbruik. WireGuard is daarentegen een vrij nieuw protocol waarvan vorig jaar versie 1.0 verscheen. Dit vpn-protocol is volgens ProtonVPN snel, efficiënt, presteert goed op eenvoudigere hardware en zorgt voor een snel opgezette verbinding. Het verbinden met een vpn-server zou minder dan een seconde duren. Net als OpenVPN is ook WireGuard open source.

Nadeel van WireGuard is dat het een nieuw protocol is en zichzelf nog niet heeft bewezen zoals OpenVPN, aldus Douglas Crawford van ProtonVPN. Verder beschikt het protocol niet over ingebouwde anticensuurmogelijkheden zoals OpenVPN, is het standaard niet geschikt voor commerciële vpn-diensten waar meerdere gebruikers tegelijkertijd met dezelfde vpn-server verbinding maken en ondersteunt het minder apparaten.

Recentelijk besloot ProtonVPN om op WireGuard over te stappen omdat het sneller en efficiënter is dan OpenVPN. "Met onze implementatie is het net zo privé als OpenVPN. We vinden het daarom in de meeste gevallen het beste vpn-protocol voor de meeste van onze gebruikers", merkt Crawford op. Hij voegt toe dat er gevallen zijn dat OpenVPN een betere keuze is, bijvoorbeeld wanneer security zeer belangrijk wordt gevonden.

WireGuard is op heel veel apparaten te installeren. https://www.wireguard.com/install/

Wat ik als extra beveiligingsfeature zie bij WireGuard is dat de server "onzichtbaar" is voor portscans en etc.

De server reageert namelijk niet op onbekende/fout gesigneerde UDP packetten.

Dan moet je je WireGuard netwerk interface correct configureren.

De meeste VPN tunnels (Zoals OpenVPN & WireGuard) gebruiken encapsulatie waardoor je datapakketjes kleiner horen te zijn om fragmentatie te vermijden.

De encapsulatie maakt de originele datapakketjes (de payload) groter en kan ervoor zorgen dat het uiteindelijk datapakketje te groot worden om als één geheel over het netwerk te sturen. Hierdoor treed fragmentatie op, hetgeen niet altijd toegestaan wordt door de andere partij omdat het ook een security risico inhoud.

De oplossing is om de MTU/MRU en MSS van je netwerkinterface kleiner te maken dan de standaardwaarde van 1500 bytes. Ik ga hierbij ervan uit dat we het over standaard Ethernet hebben.

Je kan bijvoorbeeld 1280 instellen, hetgeen zo goed als altijd zal werken.

Door deze kleinere payloads zal, ook bij encapsulatie door de VPN tunnel, het uiteindelijke pakketje onder 1500 bytes blijven en er geen fragmentatie optreden.

De meeste VPN tunnels (Zoals OpenVPN & WireGuard) gebruiken encapsulatie waardoor je datapakketjes kleiner horen te zijn om fragmentatie te vermijden.

Des een "fout geconfigureerde" tunnel (MTU 1500) zal met OpenVPN gewoon werken en met WireGuard niet.

De WIreGuard auteur noemt dat soort voorzieningen (en ook andere, zoals doorgeven van netwerkparameters enz)

allemaal "bloat" en dat vindt ie slecht en bouwt ie niet in.

Anderen snappen dat "bloat" voortkomt uit (soms noodzakelijke) features en staan er niet zo negatief tegenover als hij.

Last but not least: Verdiep je in de (privacy) policy van je vpn provider. Want van de -pakweg- 180 vpn providers wereldwijd actief zijn er slechts 3 à 5 die redelijk betrouwbaar zijn.

je zou het uit kunnen zoeken , en de erg plausibele suggestie van 11:24 volgen, of je kunt het vreemd blijven vinden.

WireGuard scheen veiliger te zijn en daarom had ik dat protocol ingeschakeld in mijn VPN waarna ik er later achterkwam dat sommige sites niet meer bereikbaar waren...

Het is je zeer aan te raden om je eerst te verdiepen in hoe vpn-diensten werken, de voor- en nadelen, het belang van verschillende soorten encryptie en vpn protocollen. Want ik kan me niet aan de indruk onttrekken dat je er total geen kaas van hebt gegeten. Anders zou je geweten hebben dat gebruik van Openvpn versus Wireguard NIETS te maken heeft met bereikbaarheid van sites/diensten. Je loopt gevaar door gebrek aan kennis.

Nou jij anders ook hoor! Want als je enige kaas van VPN diensten gegeten hebt dan weet je dat er met een VPN het

risico op MTU problemen is (MTU verkeerd ingesteld of end-to-end communicatie houdt geen rekening met de MTU

bottleneck) en dat het heel wel mogelijk is dat dit bepaalde sites wel treft en andere niet. Bijvoorbeeld de sites waarvan

de admin teveel naar anderen met gebrek aan kennis (zoals Steve Gibson) geluisterd heeft, en een firewall heeft

aangebracht die alle ICMP packets dropped. Want we willen "stealth" zijn of denken "ICMP is evil".

Omdat je daar zelf als gebruiker geen invloed op hebt en dit maar een deel van de sites treft kan dat heel verwarrend

zijn. En zoals je ziet zijn zelfs mensen die denken dat ze alles weten soms het slachtoffer.

dingen die hij "bloat" noemt en onnodig. Na een tijdje wordt duidelijk dat die extra's echt nodig zijn en komt er een 2.0

protocol, de oorspronkelijke maker trekt zich in afschuw terug, en de rest van de wereld heeft er weer een extra protocol

bij om zich in te verdiepen en de jengelaars af te wimpelen in de feature request topics op het router forum...

dingen die hij "bloat" noemt en onnodig. Na een tijdje wordt duidelijk dat die extra's echt nodig zijn en komt er een 2.0

protocol, de oorspronkelijke maker trekt zich in afschuw terug, en de rest van de wereld heeft er weer een extra protocol

bij om zich in te verdiepen en de jengelaars af te wimpelen in de feature request topics op het router forum...

Wireguard is een prima protocol en een stuk minder log van b.v. OpenVPN. Waar komt die logheid vandaan vraag je je dan af.

Deels door toevoegingen die eigenlijk een nice to have zijn i.p.v. een must have, deel doordat nieuwere versies een backwards compatibility hebben en er dus code inzit die nog niet of nauwelijks gebruikt wordt. Daar heeft WG allemaal niet mee van doen maar het mooie van open source is dat iedereen (Zie NordVPN/ProtonVPN) er een verbeterde versie van kunnen maken.

Dat zou helemaal haaks staan op de ontwerpdoelen die Wireguard had, dus dat valt niet te verwachten.

"Censuur tegengaan" is een wat rare term. Ze bedoelen ermee : de VPN tunnel is SSL over TCP naar poort 443 .

Voor een simpele firewall lijkt dat 'gewoon HTTPS' en dat wil men over het algemeen niet zomaar kapot maken.

Het is natuurlijk niet perfect - het verkeerspatroon ziet er wat anders uit, en een staat (zoals China) kan behoorlijk bijhouden wat "de bekende" VPN providers zijn en die gewoon botweg blokkeren.

Wireguard is ontworpen om simpel, snel , recht toe rechtaan en 'lightweight' te zijn .

De hele SSL stack is niet simpel, niet snel (vergeleken iig met Wireguard) - en zeker niet als het over TCP loopt - en ook bepaald niet lightweight.

Kortom - Wireguard "maar dan via TLS-op-TCP" is gewoon geen Wireguard meer.

Wireguard is een prima protocol en een stuk minder log van b.v. OpenVPN. Waar komt die logheid vandaan vraag je je dan af.

Deels door toevoegingen die eigenlijk een nice to have zijn i.p.v. een must have, deel doordat nieuwere versies een backwards compatibility hebben en er dus code inzit die nog niet of nauwelijks gebruikt wordt. Daar heeft WG allemaal niet mee van doen maar het mooie van open source is dat iedereen (Zie NordVPN/ProtonVPN) er een verbeterde versie van kunnen maken.

dingen die hij "bloat" noemt en onnodig. Na een tijdje wordt duidelijk dat die extra's echt nodig zijn en komt er een 2.0

protocol, de oorspronkelijke maker trekt zich in afschuw terug, en de rest van de wereld heeft er weer een extra protocol

bij om zich in te verdiepen en de jengelaars af te wimpelen in de feature request topics op het router forum...

Soms staat gebruiksgemak haaks op security.

(Ik zeg niet dat ze exclusief zijn.)

Als je iets "secure" wil hebben, is het meestal niet gewenst dat een implementatie zelf een work-around begint te implementeren in bepaalde situaties.

WireGuard heeft ervoor gekozen om exact te doen wat de admin instelt, en niet meer. Dat wil zeggen dat de admin in controle is, maar wel moet weten wat hij/zij doet.

OpenVPN heeft ervoor gekozen om zelf automatisch dingen te doen als er iets niet blijkt te werken. Dat wil zeggen dat het meestal wel functioneel is, maar de admin geen garantie heeft dat het werkt op de manier zoals hij denkt dat het werkt.

Dat tweede is uiteraard gebruiksvriendelijker, maar kan tot onverwachte (en onveilige) situaties leiden omdat dat gedrag niet altijd gekend is bij de admin.

Deze posting is gelocked. Reageren is niet meer mogelijk.