Onderzoek: usb-sticks essentieel bij aanvallen op air-gapped netwerken

Usb-sticks zijn essentieel voor aanvallen op air-gapped netwerken, zo stelt antivirusbedrijf ESET op basis van eigen onderzoek. Het is een bekende beveiligingsmaatregel om systemen met vertrouwelijke data niet op internet aan te sluiten. Dit wordt ook wel een air-gap genoemd.

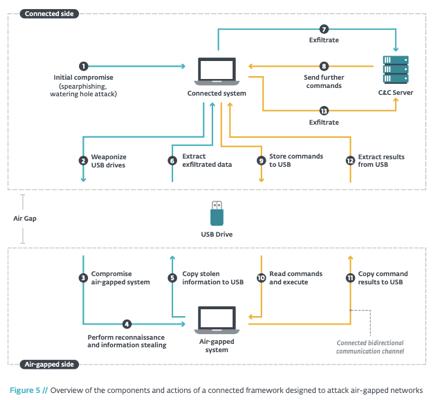

Dergelijke niet op internet aangesloten computers kunnen echter nog steeds worden geïnfecteerd, bijvoorbeeld via usb-sticks of een kwaadwillende werknemer. Een bekend voorbeeld hiervan is Stuxnet. De afgelopen jaren zijn er meerdere malware-exemplaren gevonden die ontwikkeld zijn voor aanvallen op air-gapped netwerken. Onderzoekers van ESET onderzochten zeventien van dergelijke frameworks die sinds 2006 bij aanvallen zijn ingezet.

In veel gevallen is de initiële infectievector van deze malware-exemplaren niet bekend. Aanvallers moeten, wanneer er geen directe toegang tot het beoogde systeem is, bijvoorbeeld door een kwaadwillende medewerker, eerst een systeem in de organisatie zien te infecteren voordat verdere aanvallen mogelijk zijn. Een aantal van de frameworks maakt echter gebruik van e-mailbijlagen, zoals malafide documenten, lnk-bestanden en meegestuurde software.

Eenmaal actief op een besmet systeem wacht de malware totdat er een usb-stick wordt aangesloten. Alle onderzochte malware-exemplaren maken gebruik van usb-sticks om zich verder te verspreiden en air-gapped systemen aan te vallen. Er werden geen andere communicatiekanalen gebruikt voor bijvoorbeeld het stelen van data, hoewel onderzoekers de afgelopen jaren aantoonden dat dit op allerlei manieren mogelijk is, zoals het gebruik van speakers, toetsenbordlampjes en het geluid van de harde schijf.

Zodra de usb-stick met de malware besmet is, is het wachten totdat die op andere systemen wordt aangesloten. Hierbij blijken de onderzochte malware-exemplaren verschillende manieren te gebruiken om deze nieuwe systemen te infecteren. Het gaat dan om het gebruik van autorun, kwetsbaarheden in Windows bij het verwerken van LNK-bestanden en LNK-bestanden die naar de malware wijzen.

Zo maakte Stuxnet gebruik van een LNK-kwetsbaarheid in Windows, waardoor alleen het aansluiten van een usb-stick voldoende was. Er was geen interactie van gebruikers vereist en het maakte ook niet uit of autorun of autoplay stonden uitgeschakeld. Van de onderzochte frameworks, waaronder ook Stuxnet, blijkt driekwart malafide LNK- of autorun-bestanden op usb-sticks te gebruiken om het air-gapped netwerk te infecteren.

De malware op de air-gapped systemen verzamelt vervolgens allerlei documenten en andere belangrijke bestanden en plaatst die op de besmette usb-stick. Zodra de usb-stick op een met internet verbonden systeem wordt aangesloten zal de malware deze verzamelde data naar de aanvallers sturen. Alle onderzochte malware-exemplaren waren ontwikkeld voor spionage, aldus de onderzoekers.

Preventie

Om aanvallen op air-gapped systemen te voorkomen wordt aangeraden maatregelen tegen malafide LNK- en autorun-bestanden te nemen. Een andere optie is het uitschakelen van de usb-poorten van air-gapped systemen, het automatisch opschonen van aangesloten usb-sticks en het verwijderen van alle LNK- en autorun.inf-bestanden van usb-sticks.

De onderzoekers merken op dat air-gapped malware lastig te detecteren is, aangezien telemetrie hierover ontbreekt. "Systemen binnen air-gapped netwerken versturen geen telemetrie, wat voor een grote blinde vlek zorgt en bijdraagt aan de tijd dat het duurt voor de ontdekking en detectie van nieuwe malware die het op air-gapped netwerken heeft voorzien." In veel gevallen blijkt dat air-gapped malware al lange tijd actief is voordat het wordt ontdekt.

https://usbguard.github.io

Mijn oma is een vrouw advies voor een beetje security specialist die kijkt naar het hele scala aan maatregelen.

We leven in 2021.

en in tegenstelling tot de Israeli teveel tegelijk en teveel te snel wilden realiseren.

Wie het onderste uit de kan wil krijgen, krijgt vaak het lid op de neus.

#sockpuppet

uitgeschakeld, dat kun je zelfs niet meer hobbyistisch noemen... (in hobby blaadjes staat iedere 3 maanden hoe je dat uitzet)

Als je denkt dat je nooit iets mist dan overschat je jezelf hoogstwaarschijnlijk. Dit soort overzichten van de stand van zaken helpen je te bevestigen dat je inderdaad niets belangrijks gemist hebt, of om dingen die je gemist hebt of die uit je aandacht zijn weggezakt tegen te komen zodat je weer bij de les bent. In mijn ogen is dat nuttig.

en in tegenstelling tot de Israeli teveel tegelijk en teveel te snel wilden realiseren."

Dit is niet waar, het probleem was dat de worm ook buiten de gesloten Iraanse systemen werd losgelaten, waarschijnlijk door een medewerker die het op zijn thuis systeem probeerde. Daardoor werd het ontdekt door Symantec en Kaspersky, waarbij Symantex als eerste de PLC code zag en dat herleide naar Siemens PLC code en het uiteindelijke doel van de worm.

Hoewel het inderdaad nogal wiedes is dat malware die airgapped systemen weet te bereiken dat doet via de manieren die er wél zijn om data naar die airgapped systemen te transporteren, vind ik dit soort nieuws en dit soort onderzoeken toch nuttig. Als er niets in staat dat je niet al wist dan is dat een bevestiging dat je kennis nog actueel is, en dat is wel degelijk belangrijk om in de gaten te houden.

Als je denkt dat je nooit iets mist dan overschat je jezelf hoogstwaarschijnlijk. Dit soort overzichten van de stand van zaken helpen je te bevestigen dat je inderdaad niets belangrijks gemist hebt, of om dingen die je gemist hebt of die uit je aandacht zijn weggezakt tegen te komen zodat je weer bij de les bent. In mijn ogen is dat nuttig.

Je gaat me toch niet vertellen dat "schakel de autorun functie uit" niet BOVENAAN iedere checklist voor configuratie van

airgapped systemen waarbij USB sticks gebruikt worden staat? En als die niet gebruikt worden, "schakel de USB poorten

uit" ofzo? Daar hoeft toch hoop ik niemand die dit soort werk doet speciaal op gewezen te worden?

Hoewel het inderdaad nogal wiedes is dat malware die airgapped systemen weet te bereiken dat doet via de manieren die er wél zijn om data naar die airgapped systemen te transporteren, vind ik dit soort nieuws en dit soort onderzoeken toch nuttig. Als er niets in staat dat je niet al wist dan is dat een bevestiging dat je kennis nog actueel is, en dat is wel degelijk belangrijk om in de gaten te houden.

Als je denkt dat je nooit iets mist dan overschat je jezelf hoogstwaarschijnlijk. Dit soort overzichten van de stand van zaken helpen je te bevestigen dat je inderdaad niets belangrijks gemist hebt, of om dingen die je gemist hebt of die uit je aandacht zijn weggezakt tegen te komen zodat je weer bij de les bent. In mijn ogen is dat nuttig.

Je gaat me toch niet vertellen dat "schakel de autorun functie uit" niet BOVENAAN iedere checklist voor configuratie van

airgapped systemen waarbij USB sticks gebruikt worden staat? En als die niet gebruikt worden, "schakel de USB poorten

uit" ofzo? Daar hoeft toch hoop ik niemand die dit soort werk doet speciaal op gewezen te worden?

Deze posting is gelocked. Reageren is niet meer mogelijk.