Ransomware-aanval Ierse gezondheidszorg begon met malafide e-mailbijlage

De grootschalige ransomware-aanval waar de Ierse gezondheidzorg in mei van dit jaar mee te maken kreeg, en ervoor zorgde dat duizenden servers en werkstations werden versleuteld en de autoriteiten uit voorzorg alle systemen uitschakelden, begon met een medewerker die een malafide e-mailbijlage opende. Dat blijkt uit onderzoek van PwC (pdf).

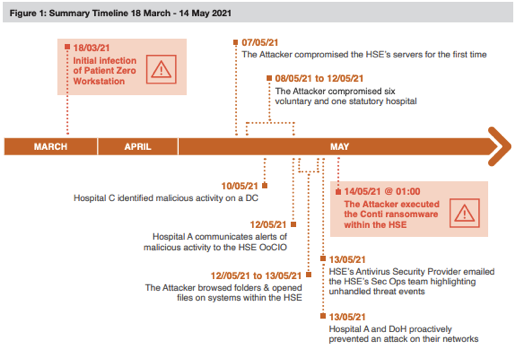

De medewerker van de Health Service Executive (HSE) opende op 18 maart van dit jaar een Excel-bestand dat via e-mail naar hem was gestuurd. Details of het document een kwetsbaarheid of malafide macro's bevatte zijn niet gegeven. Vijf dagen na de initiële infectie zorgde de aanvaller ervoor dat hij ook bij een reboot of het uitschakelen van het besmette systeem toegang tot de HSE-omgeving zou behouden. Op 31 detecteerde de antivirussoftware van de gezondheidszorg op het besmette werkstation het gebruik van Cobalt Strike en Mimikatz. Twee tools die vaak bij ransomware-aanvallen worden ingezet.

De antivirussoftware stond alleen in de monitormode, waardoor de uitgevoerde commando's niet werden geblokkeerd. Tussen 1 april en 6 mei was er vervolgens weinig activiteit van de aanvaller, aldus de onderzoekers naar het incident. Op 7 mei infecteerde de aanvaller verdere systemen binnen de HSE en drie dagen later werden systemen van twee ziekenhuizen aangevallen. De gebruikte antivirussoftware detecteerde de aanwezigheid van Cobalt Strike, maar kon de malafide bestanden niet in quarantaine plaatsen.

De daaropvolgende dagen werden systemen van meer ziekenhuizen geïnfecteerd. Op 14 mei werd de ransomware in zes Ierse ziekenhuizen en de HSE zelf uitgerold. Volgens de onderzoekers wist de aanvaller 180 systemen en beheerdersaccounts van acht organisaties en negentien domeinen te compromitteren en werden 2800 servers en 3500 werkstations versleuteld. Het werkelijke aantal ligt waarschijnlijk hoger, omdat sommige systemen al waren hersteld voordat het onderzoek plaatsvond.

Volgens de onderzoekers was er een gebrek aan structuren en processen om met het incident om te gaan. Zo was er geen hoofdverantwoordelijke binnen de HSE voor cybersecurity, was er bekend dat bepaalde accounts teveel rechten hadden, was er te weinig cybersecuritypersoneel, was er geen effectieve securitymonitoring, werd er teveel op de antivirussoftware vertrouwd en was er geen gedocumenteerd incident response plan. De HSE zegt dat het naar aanleiding van het rapport maatregelen neemt om de veiligheid te verbeteren. In juni liet de directeur van de HSE weten dat de aanval de Ierse gezondheidszorg al 100 miljoen euro had gekost.

Ja, en nu moet ik zeker op die (pdf) bijlage gaan klikken? Nou, mooi niet! Ik kijk wel uit! [*]

[*] Oh, wacht! Ik gebruik Linux dus ik klikken op wat ik wil!

Maar omdat het gezien wordt als een kostenpost zit je nu met de gebakken peren.

We zetten toch ook geen huizen neer zonder een goed fundament?

Nu kun je het achteraf doen en zit je daarnaast ook nog met de schadepost.

En dan hebben we het nog niet eens over de imago schade.

Laat het een waarschuwing zijn voor alle bedrijven en instanties.

En ik hoop dat minstens onze huidige zorginstanties nu extra alert zijn en erop acteren.

Zeker in de huidige tijd is zorg en de hele infrastructuur erom heen wel een prio 1.

Ja, en nu moet ik zeker op die (pdf) bijlage gaan klikken? Nou, mooi niet! Ik kijk wel uit! [*]

[*] Oh, wacht! Ik gebruik Linux dus ik klikken op wat ik wil!

Oh, ik draai Apache + Java+ Log4J op Linux dus ik kan lekker uit m'n neus blijven eten en een beetje OS trollen op Internet.

Ja, en nu moet ik zeker op die (pdf) bijlage gaan klikken? Nou, mooi niet! Ik kijk wel uit! [*]

[*] Oh, wacht! Ik gebruik Linux dus ik klikken op wat ik wil!

De eerste keer dat het fout gaat, zorgt altijd voor verbazing, daarna weet men beter.

Deze posting is gelocked. Reageren is niet meer mogelijk.