SEGA Europe lekte AWS-keys via onbeveiligde S3-bucket

Videogamebedrijf SEGA Europe heeft via een onbeveiligde S3-bucket meerdere keys voor Amazon Web Services (AWS) gelekt. Via deze keys was het mogelijk om toegang tot allerlei clouddiensten van SEGA Europe te krijgen. Ook keys voor toegang tot maildienst MailChimp en een Steam developer key werden aangetroffen, alsmede persoonlijke identificeerbare informatie en gehashte wachtwoorden.

Een aanvaller had met de keys voor allerlei belangrijke SEGA-websites bestanden kunnen uploaden, scripts uitvoeren, configuraties aanpassen of bestaande webpagina's aanpassen. Het ging in totaal om 26 domeinen, waaronder downloads.sega.com, cdn.sega.com en sega.com. Ook 147 S3-buckets, gebruikt voor de opslag van data, waren toegankelijk en aanpasbaar.

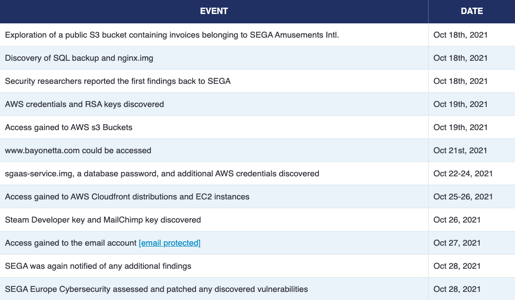

Met de toegang tot de buckets en diensten had een aanvaller onder andere als SEGA berichten naar gebruikers kunnen sturen, bijvoorbeeld voorzien van malafide links of bijlagen. De onbeveiligde S3-bucket werd op 18 oktober door onderzoeker Aaron Phillips gevonden. Dezelfde dag werd dit aan SEGA gemeld. Een dag later werd de aanwezigheid van AWS-wachtwoorden en RSA-keys ontdekt, waarmee er toegang tot andere AWS S3-buckets kon worden verkregen. Op 28 oktober werd SEGA hierover ingelicht. Dezelfde dag liet SEGA weten dat de omgeving was beveiligd.

Deze posting is gelocked. Reageren is niet meer mogelijk.