PwnKit-kwetsbaarheid in Linux kan lokale gebruiker rootrechten geven

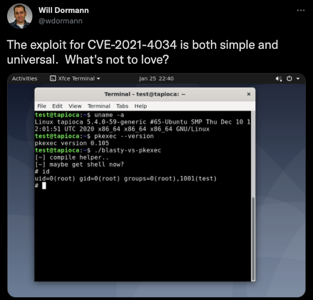

Onderzoekers hebben een kwetsbaarheid in Linux ontdekt genaamd "PwnKit" waardoor een lokale, ongeprivilegieerde gebruiker rootrechten kan krijgen. Volgens onderzoekers van securitybedrijf Qualys is het beveiligingslek, aangeduid als CVE-2021-4034, een droom voor aanvallers die uitkomt. Er zijn inmiddels beveiligingsupdates beschikbaar gemaakt om het probleem te verhelpen.

Het beveiligingslek is aanwezig in Polkit (eerder bekend als PolicyKit). Dit is een onderdeel voor rechtenbeheer op Unix-achtige besturingssystemen. Het biedt een manier voor ongeprivilegieerde processen om met geprivilegieerde processen te communiceren. Het is ook mogelijk om via polkit commando's met verhoogde rechten uit te voeren. Hiervoor wordt gebruikgemaakt van het pkexec-commando, gevolgd door het uit te voeren commando.

Pkexec bevat sinds de eerste versie in 2009 verscheen een memory-corruption kwetsbaarheid, waardoor een lokale gebruiker via het commando root kan worden. Volgens de onderzoekers is het beveiligingslek een droom voor aanvallers die uitkomt. Pkexec is namelijk standaard aanwezig in alle grote Linux-distributies en alle versies sinds 2009 zijn kwetsbaar. Daarnaast kan elke ongeprivilegieerde gebruiker misbruik van het lek maken, is de exploit betrouwbaar en werkt de aanval ook wanneer de polkit daemon niet draait.

Qualys heeft bij de aankondiging van de PwnKit-kwetsbaarheid geen exploit gepubliceerd. Het bedrijf waarschuwt dat vanwege de eenvoud waarmee het lek is te misbruiken het slechts een kwestie van tijd is voordat anderen dit doen. Inmiddels zijn op internet ook exploits verschenen. Red Hat werd op 18 november vorig jaar over de kwetsbaarheid gewaarschuwd en gisteren verschenen patches. Wanneer updates niet beschikbaar zijn wordt aangeraden om als tijdelijke maatregel via chmod de SUID-bit van pkexec te verwijderen.

Of zit deze niet in elke distro?

Of zit deze niet in elke distro?

7 wel, de rest is EOL.

Next.

SUID-bit from pkexec as a temporary mitigation; for example:

# chmod 0755 /usr/bin/pkexec

Welke repository gebruik jij? Bij ons is hij er nog niet.

Next.

Next.

Kwetsbaarheden in Linux zijn inderdaad vaak al opgelost voordat je erover leest.

Next.

Kwetsbaarheden in Linux zijn inderdaad vaak al opgelost voordat je erover leest.

Hieronder de lijst:

https://ubuntu.com/security/notices

Next.

Kwetsbaarheden in Linux zijn inderdaad vaak al opgelost voordat je erover leest.

Dat is toch juist een nadeel: het is onvoorspelbaar!

Welke repository gebruik jij? Bij ons is hij er nog niet.

rocky 8

Dat is toch juist een nadeel: het is onvoorspelbaar!

Next.

Kwetsbaarheden in Linux zijn inderdaad vaak al opgelost voordat je erover leest.

Deed Microsoft eerst ook. Maar daar werd teveel over gezeurd door beheerders/gebruikers. Toen is "patch Tuesday" ingevoerd. Let wel, bij sommigen is het nog erger, die patchen ieder kwartaal een keer. Dat is dus nog veel erger.

SUID-bit from pkexec as a temporary mitigation; for example:

# chmod 0755 /usr/bin/pkexec

top!

Met al die security toevoegingen (waarschijnlijk ook zoals selinux) wordt het alleen maar complexer. De beste beveiliging lijkt me gewoon nog steeds simpel op basis van gescheiden uid. Simpel dus minder kans op fouten.

Linux polkit local privilege escalation bug maakt root privileges mogelijk

11-06-2021, 18:01 door Anoniem

https://www.security.nl/posting/707311/

Het is zaak om de werking van polkit voortaan beter te monitoren. De code daarvan moet opnieuw een audit ondergaan en de pkexec en pkcheck utilities moeten, bij afwezigheid van SELinux, zonodig binnen een AppArmor profiel.

Dat is toch juist een nadeel: het is onvoorspelbaar!

Zelfs als je meteen kunt patchen zou een 0-day nog steeds een 0-day zijn. 0-day gaat erover of het al misbruikt wordt voordat de patch er was. Dus dat heeft er weinig mee te maken, de 0-day is hooguit langer in omloop.

Probleem van op random momenten releasen is dat iedereen al het werk moet laten vallen (ongepland) en direct aan de slag moet. In plaats van dat je weet dat op dinsdag om 19.00 je een patch kunt verwachten. Je kunt dan dus sneller patchen, want om 19h01 kun je potentieel al klaar zijn en bij een random moment moet je het toch eerst horen.

Dat is toch juist een nadeel: het is onvoorspelbaar!

Zelfs als je meteen kunt patchen zou een 0-day nog steeds een 0-day zijn. 0-day gaat erover of het al misbruikt wordt voordat de patch er was. Dus dat heeft er weinig mee te maken, de 0-day is hooguit langer in omloop.

Probleem van op random momenten releasen is dat iedereen al het werk moet laten vallen (ongepland) en direct aan de slag moet. In plaats van dat je weet dat op dinsdag om 19.00 je een patch kunt verwachten. Je kunt dan dus sneller patchen, want om 19h01 kun je potentieel al klaar zijn en bij een random moment moet je het toch eerst horen.

In dit geval gaat het om 1 pakketje van 150k! (https://pkgs.org/download/polkit) Deze kan je binnen 1 sec installeren. Voor windows zou het direct kwa grootte een heel Linux OS zijn (sommigen patchen nooit en deployen een nieuwe image) Dat is inderdaad een hoop gedoe en gaat ook regelmatig fout.

Deze posting is gelocked. Reageren is niet meer mogelijk.