NSA geeft advies over wachtwoordtypes voor Cisco-apparaten

De Amerikaanse geheime dienst NSA heeft beveiligingsadvies gepubliceerd voor organisaties die met Cisco-apparaten werken. Volgens de NSA is er een toename van het aantal aanvallen op netwerken, waarbij onder andere routers en andere netwerkapparaten worden gecompromitteerd. Zodra aanvallers toegang tot deze apparaten hebben, die vaak een essentiële rol in het netwerk spelen, zijn verdere aanvallen mogelijk.

Deze netwerkapparaten zijn op verschillende manieren te compromitteren, onder andere wanneer beheerders zwakke wachtwoorden kiezen, routerconfiguratiebestanden die wachtwoordhashes bevatten via e-mail versturen en wachtwoorden hergebruiken. Een aanvaller die het wachtwoord van het ene apparaat achterhaalt kan zo op het andere apparaat inloggen.

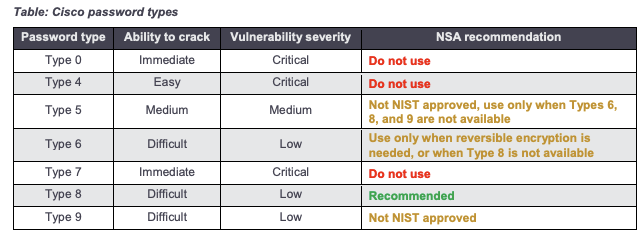

De NSA adviseert netwerkbeheerders om multifactorauthenticatie te gebruiken, maar erkent dat in sommige gevallen alleen een wachtwoord moet worden gebruikt. Cisco-apparaten bieden verschillende opties voor het hashen van wachtwoorden die in configuratiebestanden worden opgeslagen. Volgens de Amerikaanse geheime dienst is het belangrijk dat beheerders hierbij het juiste wachtwoordtype kiezen.

Bij het juiste type worden wachtwoorden voldoende veilig opgeslagen door middel van een salt, hash en iteraties. Cisco biedt verschillende wachtwoordtypes, maar alleen type 8 voldoet, zo stelt de NSA. "Type 8 wachtwoorden worden gehasht met het PasswordBased Key Derivation Function versie 2 (PBKDF2), SHA-256, een 80-bit salt en 20.000 iteraties, wat het in vergelijking met eerdere wachtwoordtypes veiliger maakt. De wachtwoorden worden als hashes in het configuratiebestand opgeslagen", aldus de geheime dienst.

Het is echter een crypt hash en zal geen collision veroorzaken omdat bij een gelijk wachtwoord de hash steeds anders is.

Beter is om een sterk wachtwoord te gebruiken, zoals :

‘Wij gebruiken Cisco apparatuur waarvan je maar moet afwachten of dat veilig is’

Dit zijn de hashes :

crypt : $1$JVsw5QR.$Qk6kmalxJ/cpobY/h.Lki1

bcrypt : $2y$10$jqQ6FKppf/.N7Z6do7lYWO8VH2zTQ/9QXme/CWcUKPvLTp8/Ddghm

md5 : 161fd0483264716dadf64e23840a122d

https://www.infosecmatter.com/cisco-password-cracking-and-decrypting-guide/

https://www.infosecmatter.com/cisco-password-cracking-and-decrypting-guide/

Het maakt niet uit hoe veilig het wachtwoordtype is, als je toch wachtwoorden gebruikt die zelf niet veilig zijn.

Het is steeds de zwakste schakel in de keten die iets onveilig maakt, en dit advies is dus om ervoor te zorgen dat het type van PW encoding niet de zwakste schakel is.

https://www.infosecmatter.com/cisco-password-cracking-and-decrypting-guide/

Het maakt niet uit hoe veilig het wachtwoordtype is, als je toch wachtwoorden gebruikt die zelf niet veilig zijn.

Het is steeds de zwakste schakel in de keten die iets onveilig maakt, en dit advies is dus om ervoor te zorgen dat het type van PW encoding niet de zwakste schakel is.

Op https://www.math4sci.com/randomness-in-science-and-philisophy/ is achtergrond informatie te vinden hoe je met quantum random generatoren passwords kunt genereren welke onkraakbaar zijn, ook met een quantum computer.

Er worden een aantal voorbeeld systemen gegeven welke op quantum randomness draaien.

Deze posting is gelocked. Reageren is niet meer mogelijk.