Wetenschappers onthullen nieuw meldsysteem voor klokkenluiders

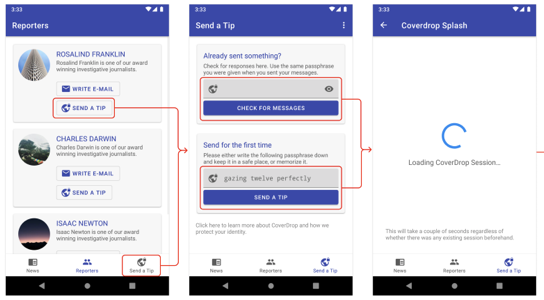

Wetenschappers van de University of Cambridge hebben een nieuw systeem onthuld dat klokkenluiders kunnen gebruiken om misstanden te melden. Daarbij is "CoverDrop", zoals het systeem wordt genoemd, vooral bedoeld voor het initiële contact tussen klokkenluider en nieuwsorganisatie. CoverDrop (pdf) maakt hiervoor gebruik van een aangepaste versie van chatapp Signal.

"Klokkenluiden is zeer gevaarlijk. Klokkenluiders worden geconfronteerd met ernstige gevolgen als ze worden gepakt en om de situatie erger te maken is de anonimiteitsset, het aantal potentiële klokkenluiders voor een bepaald verhaal, vaak zeer klein", zegt wetenschapper Mansoor Ahmed-Rengers. "Massasurveillanceregimes helpen de situatie ook niet. Toch was klokkenluiden de afgelopen jaren essentieel om allerlei misstanden aan de kaak te stellen."

De wetenschappers achter CoverDrop gingen eerst met journalisten en systeembeheerders van grote nieuwsorganisaties in gesprek. Een groot probleem met klokkenluiders is het eerste contact, waarbij een bron een journalist benadert. Dit gebeurt vaak via onveilige kanalen, zoals e-mail, telefoon of sms, waarna er pas een veiliger communicatiemiddel wordt gekozen, zoals Signal of Tor. "Maar op dat moment kan het al te laat zijn", zegt Ahmed-Rengers.

p>Er bestaan al verschillende oplossingen die klokkenluiders kunnen gebruiken om met een nieuwsorganisatie in contact te komen. Zo is er bijvoorbeeld SecureDrop, dat van het Tor-netwerk gebruikmaakt. Deze tools vereisen de nodige technische kennis van de klokkenluider. Daarnaast kan het verbinding maken met het Tor-netwerk al genoeg zijn om de klokkenluider, binnen de kleine anonimiteitsset, te identificeren.

Voor CoverDrop besloten de wetenschappers een andere oplossingsrichting te kiezen. In plaats van verbinding te maken met het Tor-netwerk wordt het klokkenluidmechanisme aan de nieuws-app van de betreffende nieuwsorganisatie toegevoegd. Op deze manier wordt het verkeer dat app-gebruikers genereren gebruikt om het verkeer van de klokkenluider te verbergen. Daarbij zou de oplossing bestand zijn tegen een passieve netwerkaanvaller die ook alle achterliggende infrastructuur kan onderzoeken, alsmede de apparaten van afzenders en ontvangers.

Door ContactDrop aan een bestaande nieuws-app toe te voegen geeft dit klokkenluiders "deniability" en biedt het een manier waarop alle gebruikers journalisten op veilige wijze kunnen benaderen. Dit zou moeten voorkomen dat potentiële klokkenluiders nieuwsorganisaties initieel op onveilige wijze benaderen.

De aangepaste versie van Signal waar ContactDrop gebruik van maak verstuurt allerlei dummyberichten, om zo verkeersanalyse te voorkomen. Daarnaast wordt er gebruik gemaakt van de Secure Element-chip van de smartphone, Intels Software Guard Extensions (SGX) voor servers en onion-encryptie om de mogelijkheden van een aanvaller te beperken, zelfs wanneer verschillende onderdelen zijn gecompromitteerd.

"We hopen dat CoverDrop de nieuwe standaard wordt voor het beschermen van klokkenluiders binnen nieuwsorganisaties", aldus de onderzoekers. Die zullen hun onderzoek tijdens het Privacy Enhancing Technologies Symposium in juli presenteren.

Vermijd alle contacten via internet, want dat is gewoon niet meer veilig, wat er ook wordt beweert.

Publieke sleutel

De media (krant bijvoorbeeld) moet een publieke PGP sleutel op haar website plaatsen, met de vingerafdruk om de authenticiteit van zijn publieke sleutel te garanderen. De publieke sleutel moet dan voor de veiligheid (anonimiteit) als tekst op een webpagina van de media worden geplaats, zodat deze niet hoeft te worden gedownload, maar als tekst kan worden geselecteerd, gekopieerd, en uiteindelijk door de klokkenluider in een eigen tekstbestand worden geplakt.

Klokkenluider

De klokkenluider moet een domme computer gebruiken, d.w.z. een computer zonder netwerkkaart, en de besturing daarvan is optioneel, omdat de klokkenluider geen expert is ten aanzien daarvan.

Op deze domme computer moet de klokkenluider een encryptie programma, (GPG4WIN bijvoorbeeld) installeren, en een containerprogramma (Veracrypt bijvoorbeeld)

Alle informatie die de klokkenluider gaat uitwisselen met de ontvanger, moet eerst op een geheugenkaart (Micro SD) bijvoorbeeld) met de publieke sleutel van de ontvanger versleuteld in een container op die geheugenkaart worden geplaats.

De klokkenluider moet ook beseffen dat hij of zij bij het aanmaken van een publieke sleutel een leesbare header maakt, dus die moet geheel neutraal zijn, en mag dus geen enkele verwijzing naar een bestaand mail adres e.d. bevatten.

Procedure overdracht

De klokkenluider bepaalt waar de geheugenkaart door hem wordt verborgen, en als dat gebeurt is, mag pas de ontvanger hierover worden geïnformeerd.

Dit is m.i. de achilleshiel, want dat kan haast niet anders dan via het internet, en dat is naar gelang van de informatie van invloed op de reactie van de overheid hierop.

Wat wil je dan? Dat een klokkenluider een fysieke brief gaat versturen, waarbij hij of zij aan de envelop likt om die dicht te lijmen? In deze tijd van vingerafdrukken, DNA en overal camera's is contact via internet natuurlijk veel veiliger.

In elk geval positief dat u niet anoniem reageert, maar u bent toch een gevalletje van de bel en de klepel

In elk geval positief dat u niet anoniem reageert, maar u bent toch een gevalletje van de bel en de klepel

Wat een populistische reactie zonder enige weerlegging van mijn argumentatie dat je door fysiek contact, fysiek aanwezig zijn, de kans op indentificatie vergroot.

De klokkenluider moet inderdaad gewoon terug naar de tijd van voor internet want anders is hij niet veilig.

Dat heb je uit een film. Ik heb die film ook gezien maar weet niet meer hoe hij heet (daarvoor heeft hij te weinig indruk gemaakt). Pas heel erg op met speculatie in films voor zoete koek aan te nemen en als basis te gebruiken voor iets wat zich afspeelt in de echte wereld.

Iedereen dacht dat je met Tor een blokkade kon omzeilen, wel dat blijkt dus niet zo te zijn. Laat je niet foppen door beweringen van mensen dat ze nog steeds de door de EU geblokkeerde websites kunnen ontvangen.

Ik ben het eens met de stelling dat een klokkenluider terug moet grijpen naar het oude vertrouwde middel van communicatie door een boodschap te verstoppen, en daarbij goed oplet dat er geen dna sporen of vingerafdrukken op de boodschap achterblijven.

Dat heb je uit een film. Ik heb die film ook gezien maar weet niet meer hoe hij heet (daarvoor heeft hij te weinig indruk gemaakt). Pas heel erg op met speculatie in films voor zoete koek aan te nemen en als basis te gebruiken voor iets wat zich afspeelt in de echte wereld.

Ik weet het alweer. Het was geen film maar de Amazon Prime serie The Startup (2016-2018), waarin dat werd gesteld. Goede serie maar dat soort uitspraken over TOR exit nodes en de NSA en andere geheime diensten is natuurlijk pure fictie.

Vermijd alle contacten via internet, want dat is gewoon niet meer veilig, wat er ook wordt beweert.

Publieke sleutel

De media (krant bijvoorbeeld) moet een publieke PGP sleutel op haar website plaatsen, met de vingerafdruk om de authenticiteit van zijn publieke sleutel te garanderen. De publieke sleutel moet dan voor de veiligheid (anonimiteit) als tekst op een webpagina van de media worden geplaats, zodat deze niet hoeft te worden gedownload, maar als tekst kan worden geselecteerd, gekopieerd, en uiteindelijk door de klokkenluider in een eigen tekstbestand worden geplakt.

Klokkenluider

De klokkenluider moet een domme computer gebruiken, d.w.z. een computer zonder netwerkkaart, en de besturing daarvan is optioneel, omdat de klokkenluider geen expert is ten aanzien daarvan.

Op deze domme computer moet de klokkenluider een encryptie programma, (GPG4WIN bijvoorbeeld) installeren, en een containerprogramma (Veracrypt bijvoorbeeld)

Alle informatie die de klokkenluider gaat uitwisselen met de ontvanger, moet eerst op een geheugenkaart (Micro SD) bijvoorbeeld) met de publieke sleutel van de ontvanger versleuteld in een container op die geheugenkaart worden geplaats.

De klokkenluider moet ook beseffen dat hij of zij bij het aanmaken van een publieke sleutel een leesbare header maakt, dus die moet geheel neutraal zijn, en mag dus geen enkele verwijzing naar een bestaand mail adres e.d. bevatten.

Procedure overdracht

De klokkenluider bepaalt waar de geheugenkaart door hem wordt verborgen, en als dat gebeurt is, mag pas de ontvanger hierover worden geïnformeerd.

Dit is m.i. de achilleshiel, want dat kan haast niet anders dan via het internet, en dat is naar gelang van de informatie van invloed op de reactie van de overheid hierop.

Nu kijk ik zelden of nooit films, waar men elkaar in aftuigt, op een wijze waar zelfs Rico Verhoeven van onder de indruk zou zijn, om in een scene later er totaal ongeschonden uit te zien, of de big brother achtige totaal controle, zoals we dat de laatste jaren veel op de televisie te zien krijgen. Ik haak meestal na een paar minuten af om reden dat het gewoon flauwekul is.

TOR heeft ons twee belangrijke dingen voorgehouden, namelijk dat het nooit meer mogelijk zou zijn om de websites te blokkeren, immers het web wordt ons als een spinnenweb afgebeeld, waar als de ene route is afgesloten men de andere kan nemen, maar het blokkeren van de Russische propaganda websites heeft die mythe doorbroken. Ook werd ons voorgehouden dat we altijd anoniem op het web konden rondsurfen, en dat is ook een mythe gebleken.

Ik verwijs ten aanzien van dat laatste graag naar een echte expert op dit gebied, Bruce Schneier die enkele maanden geleden een artikel op zijn weblog publiceerde: Someone Is Running Lots of Tor Relays

Since 2017, someone is running about a thousand — 10% of the total — Tor servers in an attempt to deanonymize the network:

https://www.schneier.com/blog/archives/2021/12/someone-is-running-lots-of-tor-relays.html

Tenslotte, ook de theorie over de risico's van spionnen en dode brievenbussen, is m.i. niet meer dan boekjeswijsheid..

Is het nou zoveel moeite om daar een clickable link van te maken? (Kom niet met een verhaal dat clickable links niet veilig zouden zijn want dan zou Redactie ook niet dergelijke links in hun artikelen zetten).

https://www.schneier.com/blog/archives/2021/12/someone-is-running-lots-of-tor-relays.html

In het artikel wordt met geen woord gerept over NSA en andere geheime diensten. Dat heb je er zelf maar bij verzonnen.

Deze posting is gelocked. Reageren is niet meer mogelijk.